攻防世界misc

没做过misc的题目,小试一下

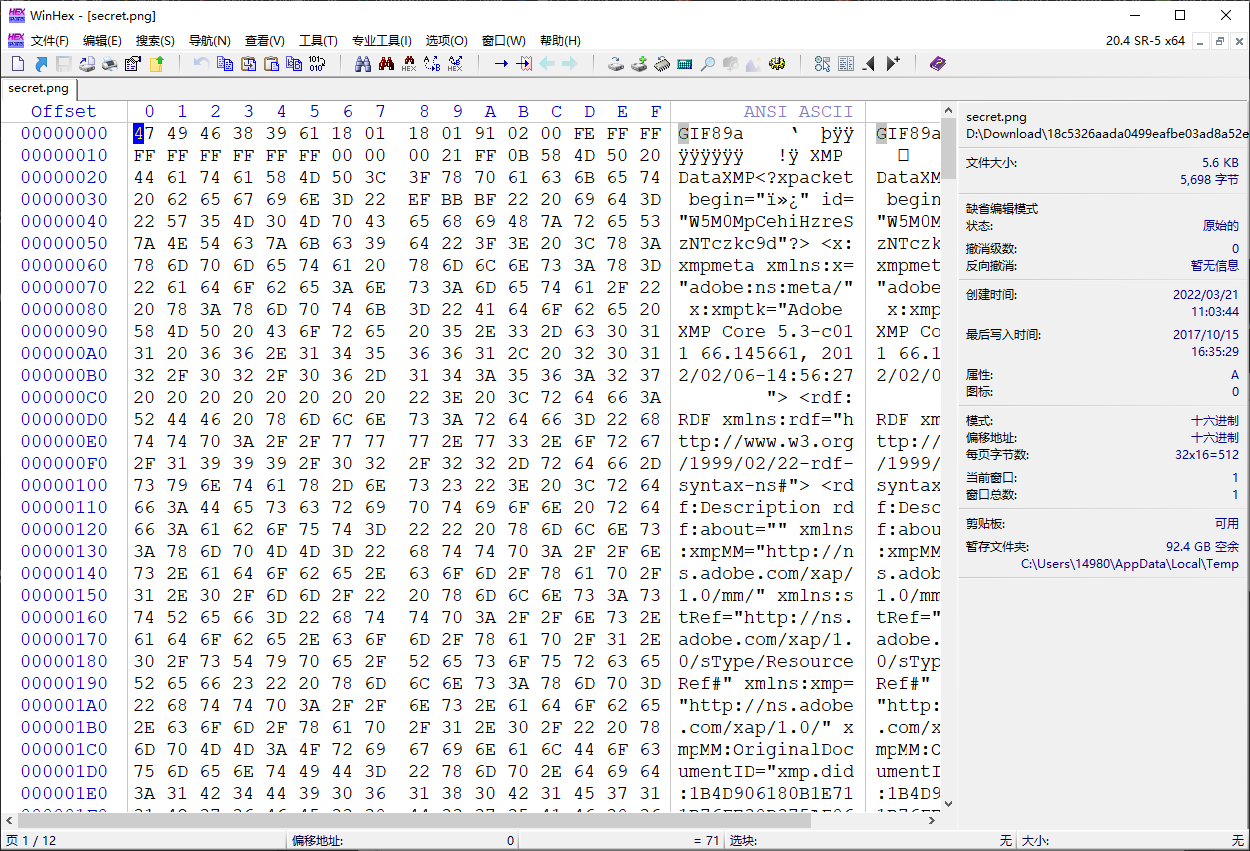

有个附件,下载下来

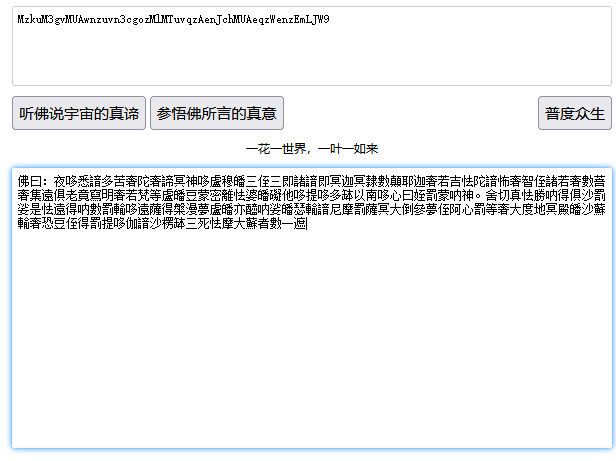

记事本打开查一下flag

没找到,pdf打开看看再说

没找到,pdf打开看看再说

什么鬼东西,能挪一下

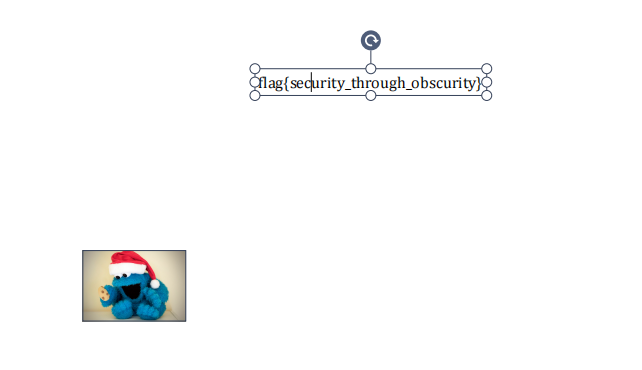

发现

给个网站

https://app.xunjiepdf.com/pdf2word/

将pdf转成doc其实这就是在图片下面藏了一句话,其实都一个效果

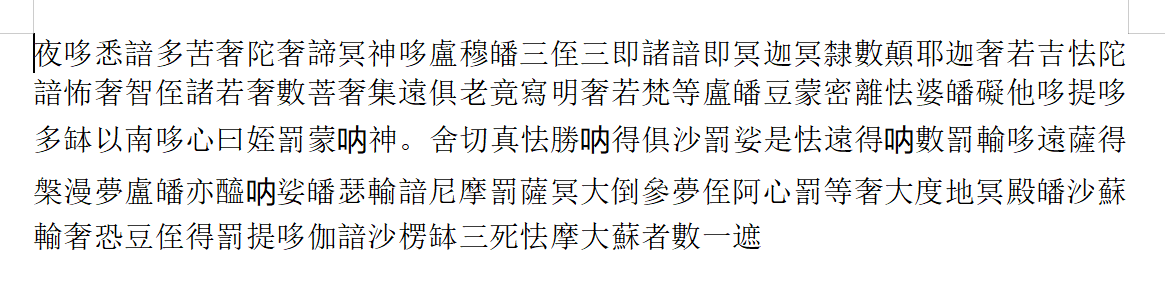

如来十三掌

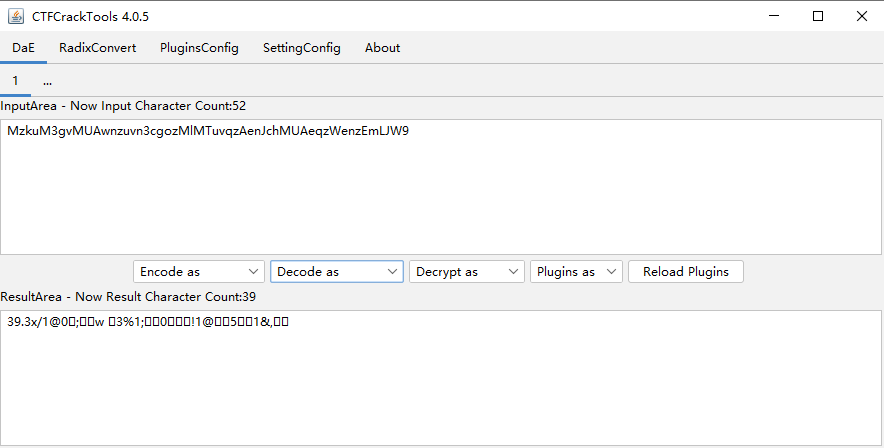

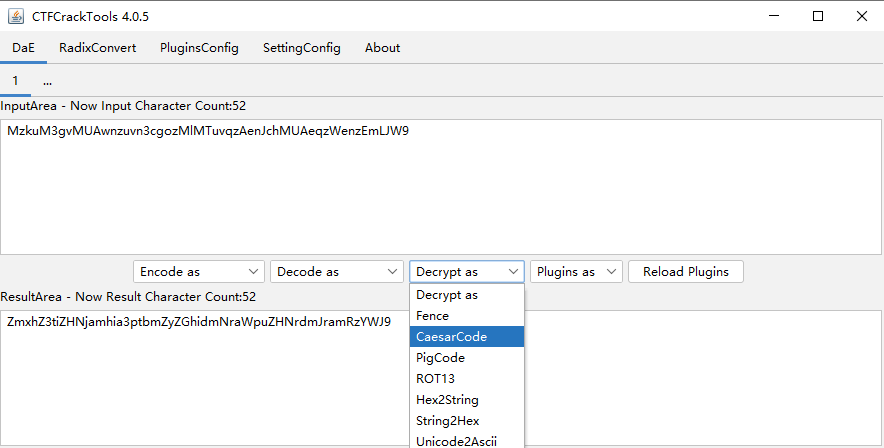

新得一个工具CTFCrackTools,这个要使用jdk1.8才能打开

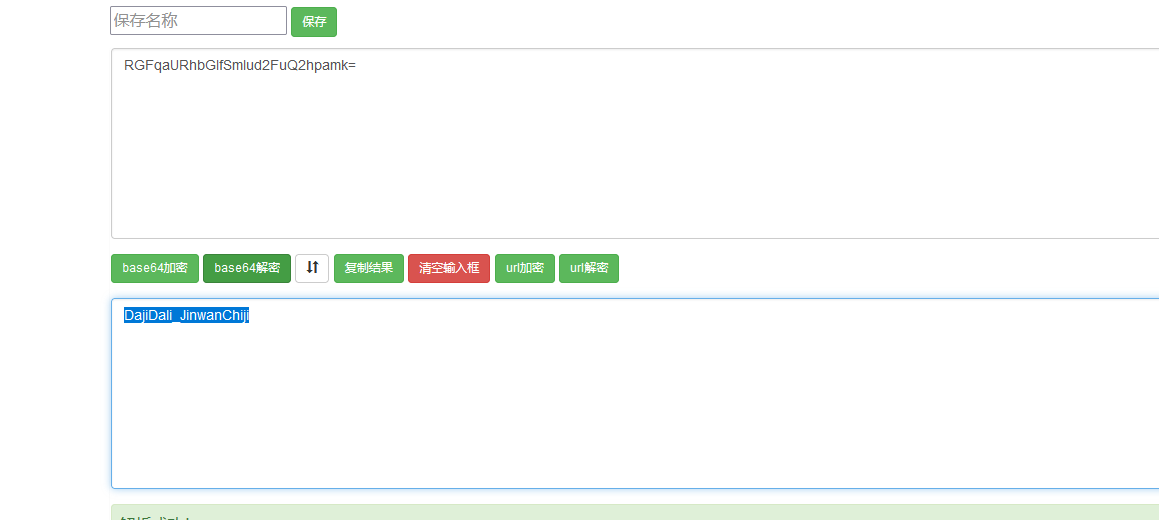

打开是串佛文,看不懂.但是查一下好像是佛文加密算法

https://keyfc.net/bbs/tools/tudoucode.aspx解密网站

这里首先要注意,这个佛曰必须要加上,而且后面的冒号必须是中文的,英文不行

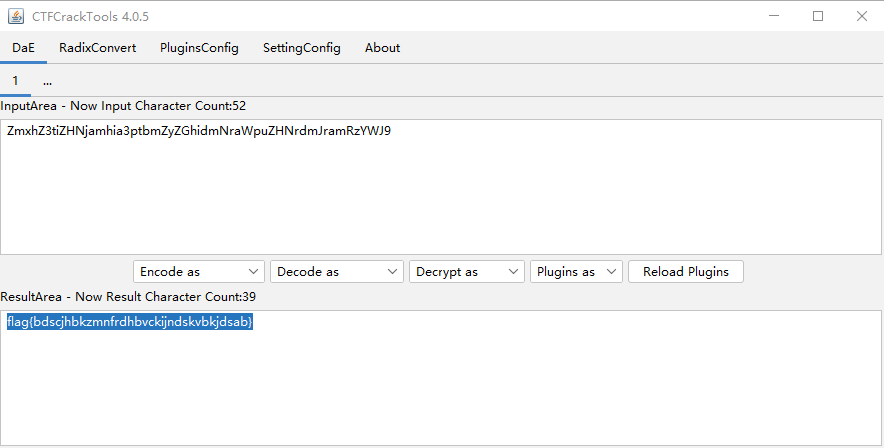

MzkuM3gvMUAwnzuvn3cgozMlMTuvqzAenJchMUAeqzWenzEmLJW9 |

看着有点像base64,但是解不出来

查了一下说是rot13 而题目中刚好带有13,可能是提示

ROT13

简单的说就是通过将输入的原字符串ASCII+13/或者ASCC-13: |

stegano

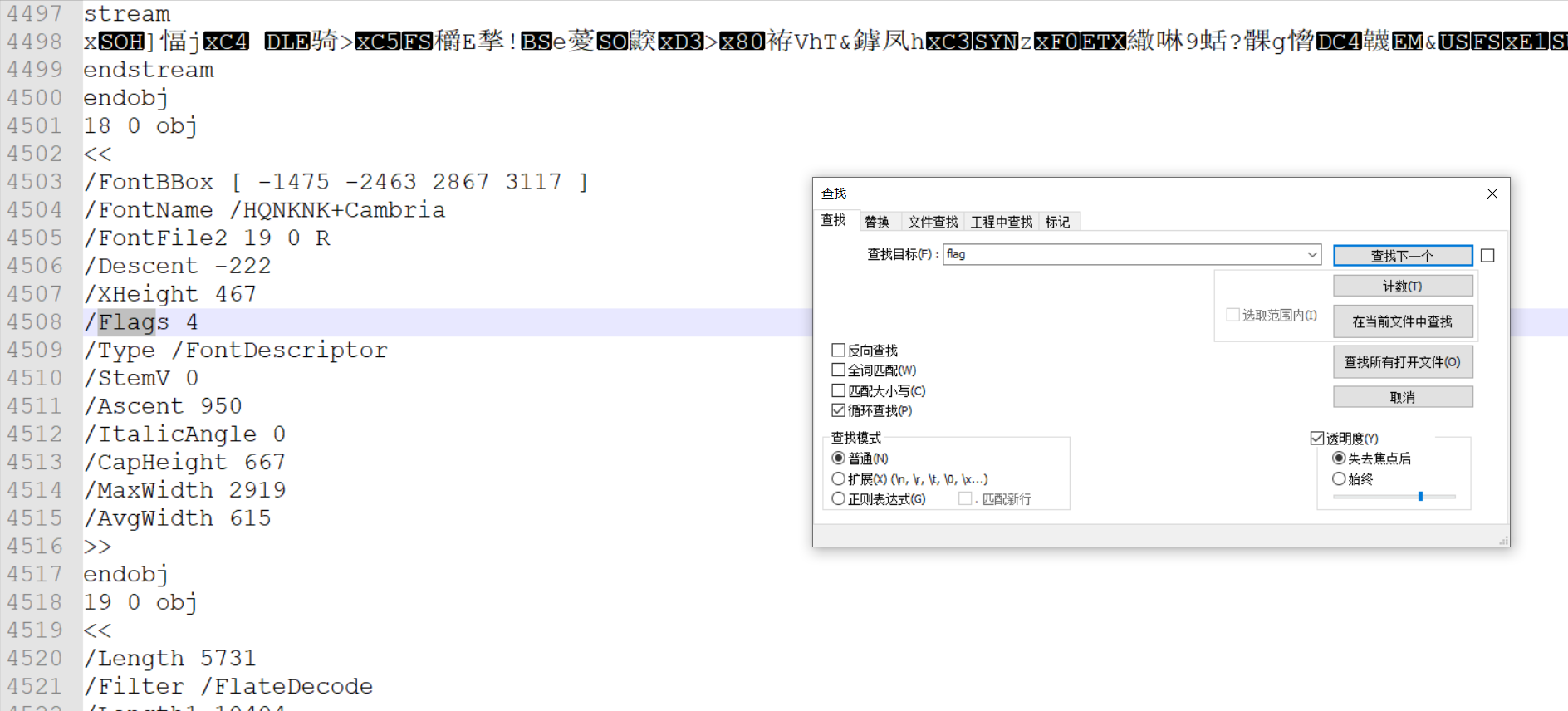

打开是一个pdf

先把无用的字全都删掉

接着缩小屏幕,选择编辑对象,在框选全部发现在页面上面有一小串文字复制出来

BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB |

或者用edge打开全选复制到文本中去

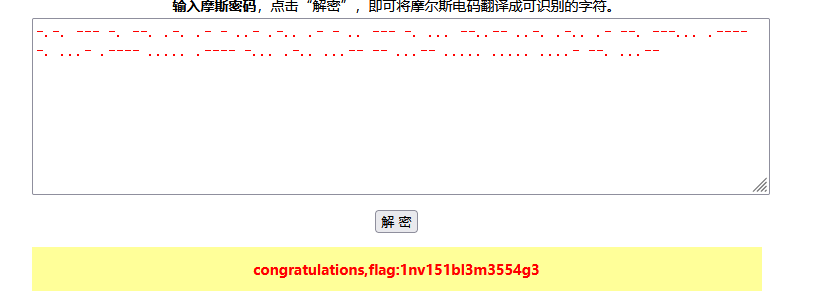

看到AB首先想到的是培根密码,但是培根密码是5个一组,于是又想到摩斯密码,将A替换为.,B替换为-,至于为什么A是.B是-试一下就好

python

str = 'BABA BBB BA BBA ABA AB B AAB ABAA AB B AA BBB BA AAA BBAABB AABA ABAA AB BBA BBBAAA ABBBB BA AAAB ABBBB AAAAA ABBBB BAAA ABAA AAABB BB AAABB AAAAA AAAAA AAAAB BBA AAABB' |

坚持60s

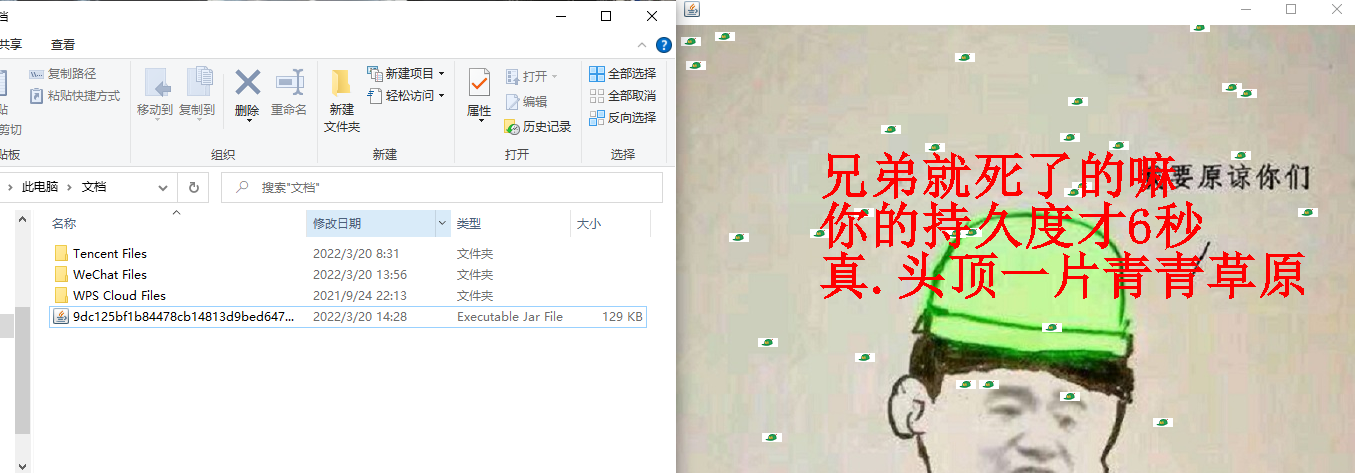

下载下来是一个jar包

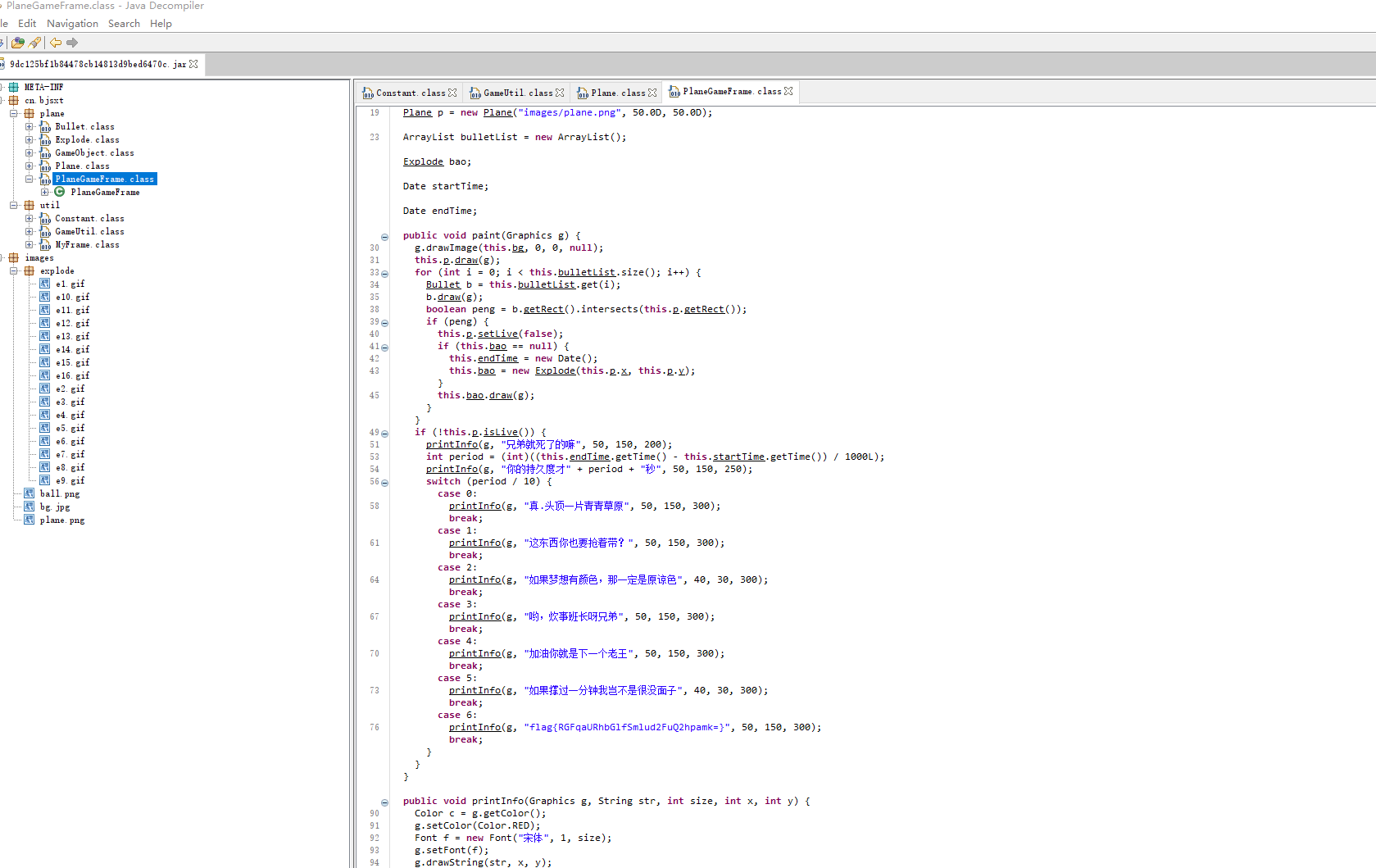

反编译一下

直接提交不对,需要base64一下

gif

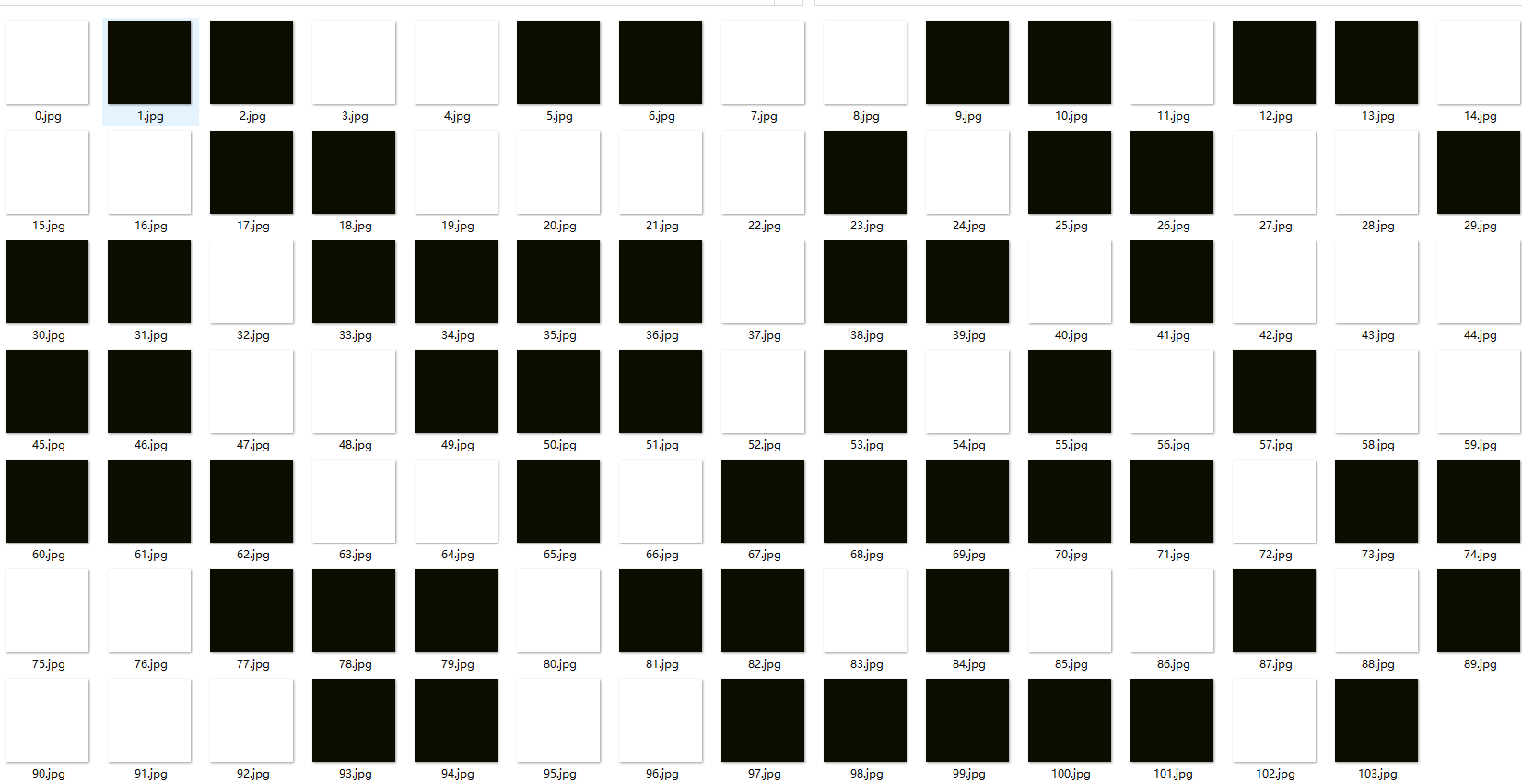

打开发现一堆图片,还都是黑白的,考虑到二进制

那么将这些转换成二进制.

flag_dic="" |

掀桌子

菜狗截获了一份报文如下c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2,生气地掀翻了桌子(╯°□°)╯︵ ┻━┻ |

刚开始我感觉像是md5拼起来的,但是并不是的

但是发现每一位字母后面就有一位数字,那么两位十六进制可以表示为一个字节,写一下脚本转换成字节

但是发现是乱码,找一下原因

Èé¬ ÆòåóèÄïç¡ Ôèå æìáç éóº èêúãùäêúâêäãêëúëãõçéóäãèêùêóâäæò |

发现转换为十六进制后的数字都大于128,那么是不是应该减去128呢

str = "c8e9aca0c6f2e5f3e8c4efe7a1a0d4e8e5a0e6ece1e7a0e9f3baa0e8eafae3f9e4eafae2eae4e3eaebfaebe3f5e7e9f3e4e3e8eaf9eaf3e2e4e6f2" |

发现刚好

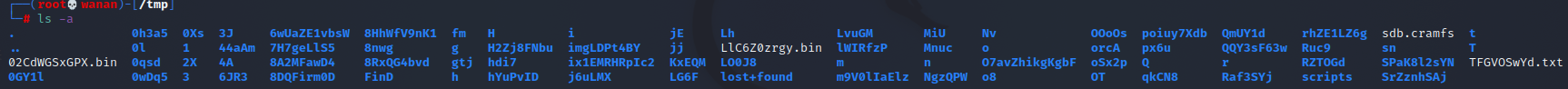

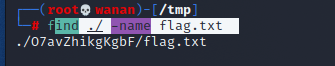

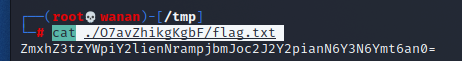

ext3

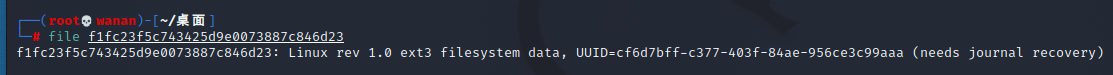

下载下来是一个

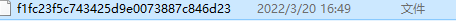

这里从kali里面用 file + 文件目录和文件名查看文件类型,文件类型为etx3

输入

mount [用于挂载linux系统外的文件] -t [指定档案系统形态,通常不必指定.mount会自动选择正确的形态] etx3(文件类型) [文件位置] [要挂载的文件位置] |

查找一下flag

find ./ -name flag 这个没找到 |

cat 一下

cat ./O7avZhikgKgbF/flag.txt |

ZmxhZ3tzYWpiY2lienNrampjbmJoc2J2Y2pianN6Y3N6Ymt6an0= |

发现是base64编码的.解码一下

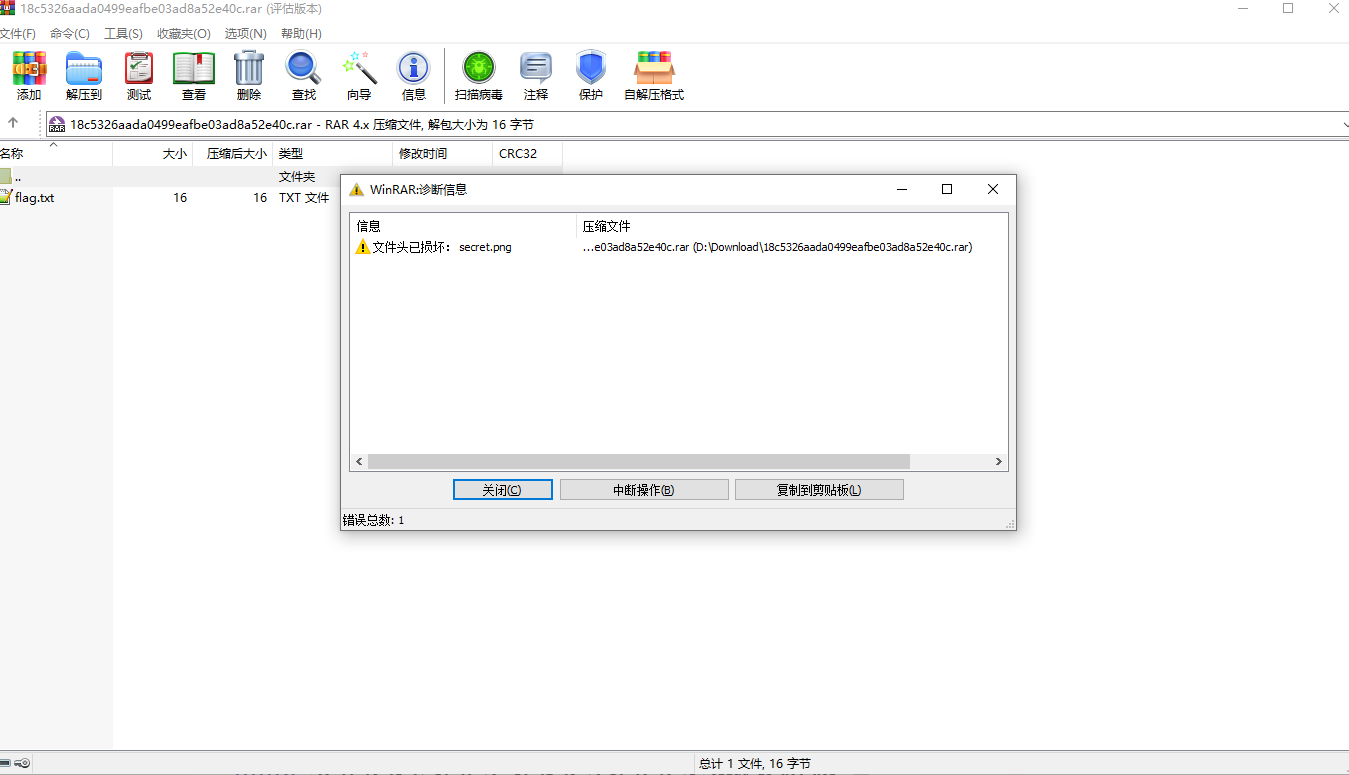

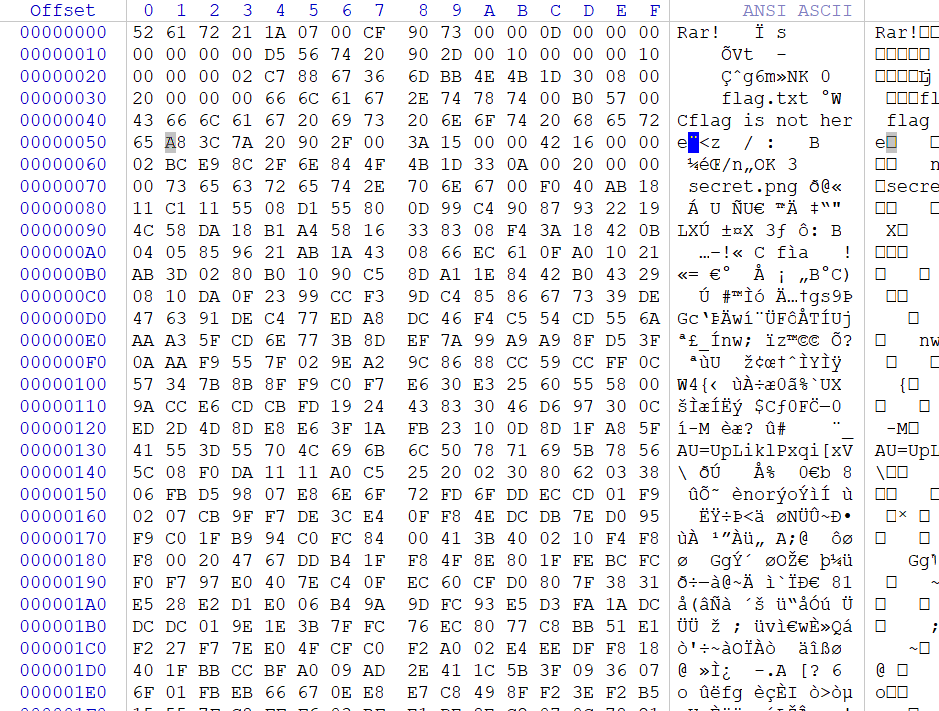

SimpleRAR

打开发现有两个文件,但是只有一个能打开,说文件头损坏

用winhex打开,可以看到从here之后就不是flag的内容了

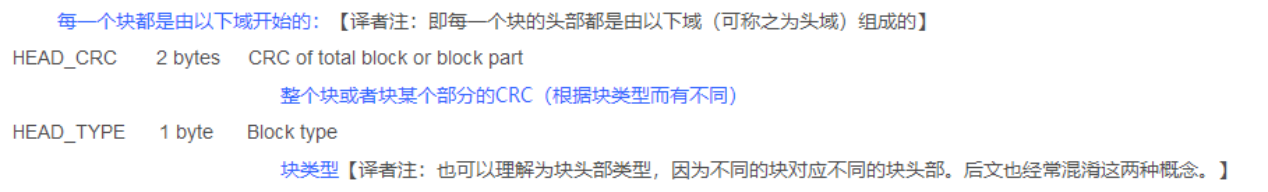

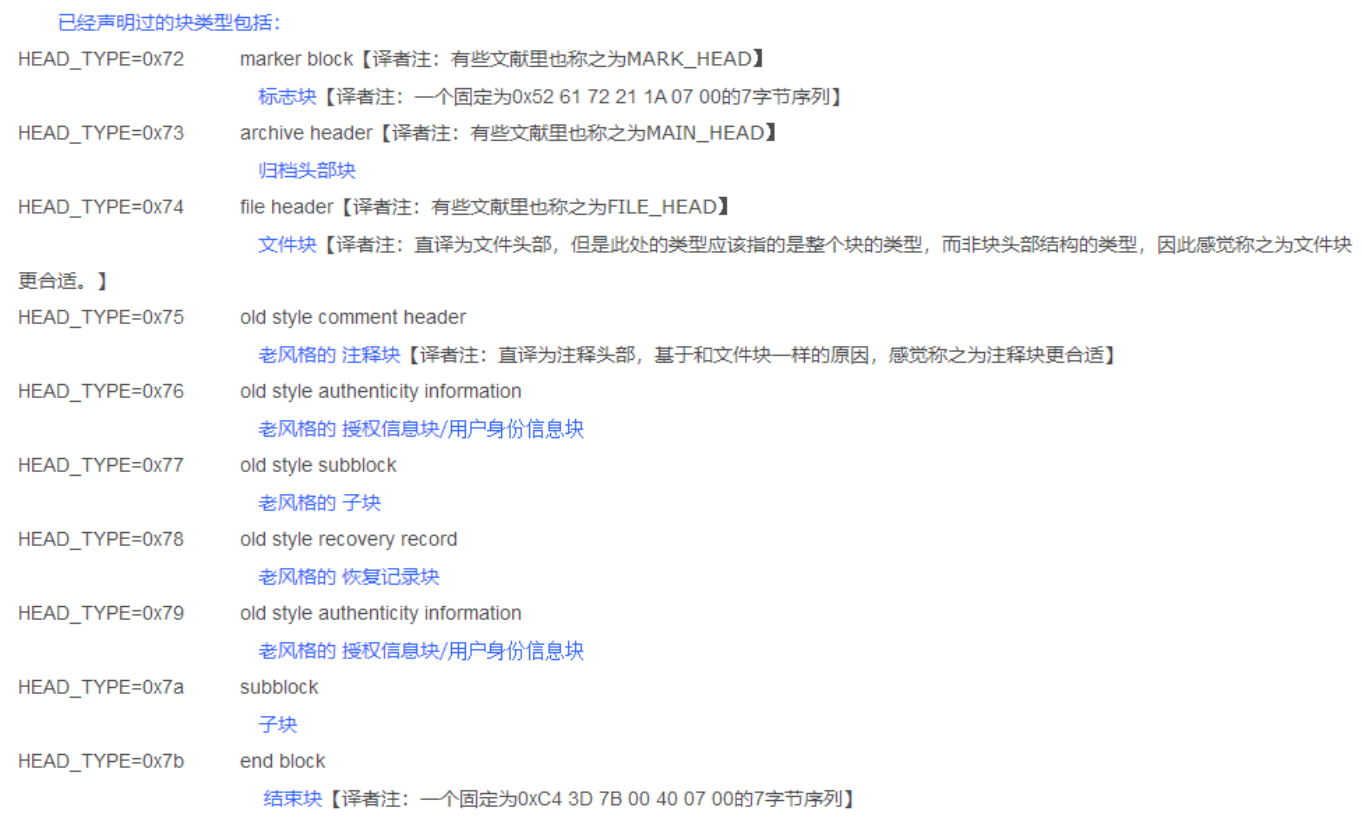

查了一下rar每个块的开头

因此这里我们需要的就是文件块(74),而不是子块(7a),这里将这两个改一下

解压打开后发现是空的,接着使用winhex打开,发现是一个GIF的文件,使用photoshop打开,记得先重命名